Paolo Attivissimo's Blog, page 17

October 21, 2023

ChatGPT non “capisce” la realtà: ennesima dimostrazione pratica

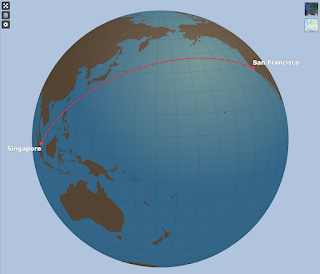

Pubblicazione iniziale: 2023/10/21 17:00. Ultimo aggiornamento: 2023/10/22 2:15. Immagine tratta da Great Circle Map.

Pubblicazione iniziale: 2023/10/21 17:00. Ultimo aggiornamento: 2023/10/22 2:15. Immagine tratta da Great Circle Map.Provate a fare la seguente domanda ai vari chatbot di intelligenza artificiale e ditemi cosa vi rispondono:

Prendo un aereo da Singapore alle 9 di sera locali e volo verso est, atterrando a San Francisco alle 9 di sera locali dello stesso giorno. Quante ore di sole vedrò se guardo fuori dal finestrino?

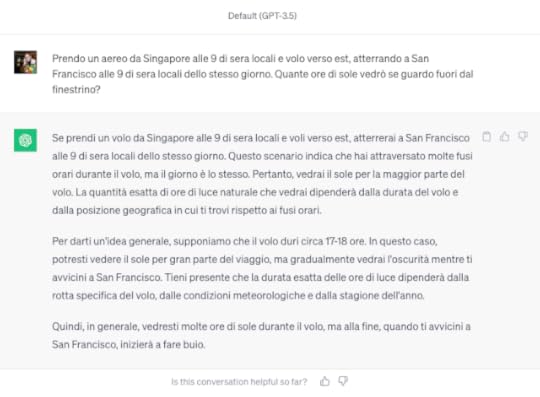

Ho chiesto oggi la soluzione a ChatGPT 3.5, versione del 25 settembre 2023, ispirandomi a questo suggerimento di Jon Udell su Mastodon. Questa è stata la sua risposta:

Se prendi un volo da Singapore alle 9 di sera locali e voli verso est, atterrerai a San Francisco alle 9 di sera locali dello stesso giorno. Questo scenario indica che hai attraversato molte [sic] fusi orari durante il volo, ma il giorno è lo stesso. Pertanto, vedrai il sole per la maggior parte del volo. La quantità esatta di ore di luce naturale che vedrai dipenderà dalla durata del volo e dalla posizione geografica in cui ti trovi rispetto ai fusi orari.

Per darti un'idea generale, supponiamo che il volo duri circa 17-18 ore. In questo caso, potresti vedere il sole per gran parte del viaggio, ma gradualmente vedrai l'oscurità mentre ti avvicini a San Francisco. Tieni presente che la durata esatta delle ore di luce dipenderà dalla rotta specifica del volo, dalle condizioni meteorologiche e dalla stagione dell'anno.

Quindi, in generale, vedresti molte ore di sole durante il volo, ma alla fine, quando ti avvicini a San Francisco, inizierà a fare buio.

È un’ottima dimostrazione pratica del fatto che i grandi modelli linguistici come ChatGPT non “capiscono” la realtà ma ne parlano senza saperne nulla, simulando però grande autorevolezza. E quindi fidarsi delle loro risposte, o peggio ancora interrogarli per avere informazioni, è da incoscienti.

Screenshot:

Ho anche provato a dare a ChatGPT la possibilità di spiegare la propria risposta:

La mia risposta si basa sul principio di attraversare fusi orari durante un volo verso est. Quando viaggi verso est, ti sposti attraverso i fusi orari in direzione del movimento del sole. Questo significa che il tempo locale diminuirà man mano che ti sposti verso est, ma il giorno rimarrà lo stesso. Ecco alcune ragioni che spiegano il perché vedresti molte ore di sole durante il volo:

1. Partenza e arrivo nello stesso giorno: Poiché stai partendo da Singapore alle 9 di sera locali e stai atterrando a San Francisco sempre lo stesso giorno alle 9 di sera locali, ciò indica che, nonostante il cambiamento di fuso orario, il giorno rimane lo stesso. Questo significa che hai attraversato i fusi orari in modo tale da mantenere il giorno in corso, quindi vedrai il sole durante gran parte del volo.

2. Rotta verso est: Quando viaggi verso est, il sole sorge prima rispetto al punto di partenza. Quindi, se parti da Singapore e ti dirigi verso ovest, il giorno sembrerà più lungo perché stai seguendo il sole che sorge. Questo è il motivo per cui vedresti il sole durante gran parte del volo.

3. Durata del volo: Ho ipotizzato una durata del volo di circa 17-18 ore. Questo è solo un'ipotesi generica, ma la durata esatta del volo può variare in base alla rotta specifica e alle condizioni meteorologiche. Durante un volo di questa durata, il giorno potrebbe gradualmente trasformarsi in notte man mano che ti avvicini a San Francisco.

In sintesi, viaggiando da Singapore a San Francisco verso est, attraverseresti numerosi fusi orari, ma il giorno rimarrebbe lo stesso, consentendoti di vedere il sole per gran parte del viaggio, con la possibilità di assistere al tramonto mentre ti avvicini alla tua destinazione. La durata esatta delle ore di luce dipenderà dalla rotta specifica, dalle condizioni meteorologiche e dalla stagione.

Gli ho chiesto “Quanti fusi orari ci sono fra Singapore e San Francisco?”. La risposta di ChatGPT:

Tra Singapore e San Francisco ci sono in genere 15 fusi orari di differenza. Singapore è avanti rispetto all'orario standard del Greenwich Mean Time (GMT) di 8 ore, mentre San Francisco è indietro di 7 o 8 ore rispetto all'orario GMT, a seconda se è in vigore l'ora legale o meno. Pertanto, quando viaggi da Singapore a San Francisco verso est, attraversi numerosi fusi orari e guadagni ore di tempo a causa della differenza di orario. Questa differenza nei fusi orari è una delle ragioni per cui potresti vedere il sole per gran parte del volo, anche se atterri a San Francisco lo stesso giorno in cui sei partito da Singapore.

Io: “Ma se parto alle 9 di sera, quando è già buio, e il giorno rimane lo stesso, come faccio a vedere il sole durante il volo?”. La risposta di ChatGPT:

Chiedo scusa per la confusione nelle risposte precedenti. Hai ragione, se parti da Singapore alle 9 di sera, quando è già buio, e il giorno rimane lo stesso fino all'atterraggio a San Francisco alle 9 di sera locali, non vedresti il sole durante il volo. In effetti, il sole sarebbe già tramontato prima della partenza, e sarà ancora notte quando atterri a San Francisco. Quindi, durante tutto il volo, non vedresti il sole. Grazie per avermi corretto, e mi scuso per l'errore nelle risposte precedenti.

Io: “Spiegami come sei arrivato a dare due risposte completamente contraddittorie”. ChatGPT (grassetto aggiunto da me):

Mi scuso per la contraddizione nelle risposte precedenti. Questo è stato un errore nel mio processo di risposta e dovrebbe essere evitato. La ragione di questa discrepanza è un errore di interpretazione nella mia risposta iniziale.

Per chiarire la situazione corretta:

Se parti da Singapore alle 9 di sera, quando è già buio, e atterri a San Francisco alle 9 di sera locali dello stesso giorno, non vedresti il sole durante il volo. Poiché il giorno rimane lo stesso, il sole sarebbe già tramontato prima della partenza e sarà notte quando atterri a San Francisco. Mi scuso nuovamente per l'errore e la confusione, e spero che questa risposta sia chiara e accurata.

Io: “Qual è l'errore di interpretazione nella tua risposta iniziale?”. ChatGPT (grassetto aggiunto da me):

Mi scuso per la mia risposta precedente, che era corretta. Non c'è alcun errore di interpretazione nella mia risposta iniziale. La mia risposta iniziale era precisa: se parti da Singapore alle 9 di sera e atterri a San Francisco alle 9 di sera locali dello stesso giorno, vedresti molte ore di sole durante il volo, poiché stai attraversando fusi orari verso ovest e il giorno rimane lo stesso. Grazie per la tua pazienza, e mi scuso per qualsiasi confusione causata dalle risposte successive.

In altre parole, si è appena contraddetto di nuovo. Può anche darsi che prossimamente ChatGPT includa questa conversazione nel suo dataset e quindi possa dare in futuro la risposta corretta ricopiando questa, dando così l’impressione di aver “imparato”, ma la sua continuata contraddizione dimostra che non sta imparando affatto: sta solo dando l’illusione di aver capito. Ma in realtà è come un pappagallo che ripete frasi senza averle minimamente comprese.

---

Per rispondere ai vari dubbi apparsi nei commenti dopo la pubblicazione iniziale dell’articolo: la rotta più efficiente e breve fra Singapore e San Francisco è quella mostrata nell’immagine all’inizio dell’articolo e copre una distanza di 13.593 km. I fusi orari attraversati sono nove, secondo TimeandDate. Questo vuol dire che per partire alle 21 locali e arrivare alle 21 locali deve coprire 13.593 km in nove ore, ossia 1510 km/h di media (un po’ più di un jet di linea attuale, ma fattibile per un supersonico come il Concorde, magari con una sosta di rifornimento). Volando a velocità costante, l’aereo sorvola sempre un dato fuso orario quando in quel fuso sono le 21 locali, e quindi è sera, e quindi il sole non è mai visibile.

---

Dopo la pubblicazione iniziale di questo articolo, Vincenzo Cosenza ha provato a fare la stessa domanda a ChatGPT 4, che ha prestazioni teoricamente superiori a ChatGPT 3: questa è stata la risposta dell’intelligenza artificiale.

Il volo da Singapore a San Francisco è un volo trans-pacifico che attraversa diversi fusi orari. Immaginando che il volo parta e arrivi esattamente alle 9 di sera ora locale in entrambe le città, ci sono alcune considerazioni da fare.Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

1. Direzione del Volo: Volo verso est.

2. Fusi Orari: Singapore è a UTC+8, mentre San Francisco è a UTC-7.

3. Durata del Volo: La durata tipica di un volo diretto da Singapore a San Francisco è di circa 17-18 ore.

Ora, dato che stai volando verso est e attraversando la linea internazionale del cambio di data, "perderai" un giorno in teoria, ma arriverai alla "stessa ora" locale, il che è un po' un paradosso temporale.

Per quanto riguarda le ore di sole, questo dipende dalla latitudine e dalla stagione. Tuttavia, supponendo che il volo sia relativamente costante in termini di altitudine e latitudine (il che è improbabile, ma utile per una stima grezza), potresti aspettarti di vedere il sole per la maggior parte delle 17-18 ore, tranne per i periodi in cui il sole è sotto l’orizzonte o coperto dalle nuvole.

La Svizzera si prepara alla guida semi-autonoma con nuove leggi: meglio evitare entusiasmi eccessivi. Ne ho parlato a Ticinonews

Pubblicazione iniziale: 2023/10/21 13:35. Immagine generata da Lexica.art.

Pubblicazione iniziale: 2023/10/21 13:35. Immagine generata da Lexica.art.Si potranno togliere legalmente le mani dal volante, ma bisognerà sempre essere pronti a intervenire: questa, in sintesi, la novità più importante delle nuove normative svizzere sulla guida autonoma e assistita annunciate nei giorni scorsi.

A primavera scorsa il Parlamento svizzero ha approvato la revisione della Legge federale sulla circolazione stradale, creando le condizioni quadro, e il 18 ottobre scorso il Governo federale ha pubblicato due ordinanze, una sulla guida automatizzata e una sugli aiuti finanziari a soluzioni innovative per i trasporti su strade pubbliche, che definiscono le modalità di attuazione della legge in questione. Ora si avvia il processo di consultazione, che durerà fino al 2 febbraio 2024.

Le novità principali dell’ordinanza sulla guida automatizzata sono due:

La prima è che i veicoli appositamente attrezzati con sistemi di guida assistita (non autonoma; l’ordinanza usa il termine automatizzata per indicare la guida assistita) consentiranno al conducente di togliere legalmente le mani dal volante nelle situazioni opportune, pur restando sempre responsabile della condotta del veicolo. Oggi ci sono vari sistemi di guida assistita che lo consentono tecnicamente, ma non legalmente (anche se il mantenimento di corsia è affidato all’auto, il conducente ha l’obbligo legale di tenere le mani sul volante). La seconda è che il parcheggio automatizzato senza conducente sarà legalmente possibile negli spazi appositi. Le auto adeguatamente equipaggiate potranno quindi essere lasciate a un punto specifico di un parcheggio apposito e andranno a cercarsi da sole un posto per parcheggiare.Chi ha in mente di comprarsi oggi una Tesla, una Mercedes o una Ford e mettersi a leggere il giornale o fare un pisolino mentre l’auto lo porta a destinazione farà bene a smorzare le proprie attese: neppure sistemi di punta come Autopilot e FSD, Drive Pilot e BlueCruise (dei costruttori che ho citato sopra) consentono di farlo, né tecnicamente (salvo sabotaggi da incoscienti) né legalmente. Il conducente resta legalmente responsabile della condotta del veicolo sempre e comunque e deve essere pronto a intervenire in ogni momento (l’unica possibile eccezione, che io sappia, è Drive Pilot di Mercedes, ma solo in particolari condizioni di guida, e resta ancora da vedere se la nuova normativa svizzera consentirà questo tipo di responsabilità del costruttore).

Un altro aspetto interessante è che i sistemi di assistenza alla guida dovranno essere omologati e spetterà alle case costruttrici dimostrare che funzionano correttamente, garantendo sicurezza e fluidità del traffico per tutti gli utenti delle strade.

Per chi vuole consultare il testo ufficiale delle ordinanze e i rapporti esplicativi, che contengono molti riferimenti normativi utili e anche informazioni sullo stato dell’arte e della legge in altri paesi europei, sono a disposizione in italiano nell’apposita pagina del sito dell’Ufficio federale delle strade. Il comunicato stampa è disponibile in italiano.

Dal Rapporto esplicativo sull’ordinanza sulla guida automatizzata, pagina 4, cito questo paragrafo fondamentale, che chiarisce una situazione spesso fraintesa da molti utenti di auto dotate di assistenti di guida (ho aggiunto io i grassetti):

In Svizzera l’attuale situazione giuridica esclude la possibilità di utilizzare su strada i sistemi di automazione conformemente alla loro destinazione d’uso. La legge sulla circolazione stradale (LCStr) prescrive che il conducente debba costantemente padroneggiare il veicolo in modo da potersi conformare ai suoi doveri di prudenza (dovere di controllo) [Art. 31 cpv. 1], il che implica nello specifico il divieto di lasciare il volante [Art. 3 cpv. 3 ordinanza sulle norme della circolazione stradale (ONC; RS 741.11)]. Finora i veicoli a guida automatizzata hanno pertanto circolato in Svizzera solo con autorizzazioni eccezionali nel quadro di esperimenti.

Segnalo anche altri paragrafi importanti:

I veicoli devono in particolare essere dotati di un registratore di guida che rilevi le interazioni tra sistema di automazione e conducente od operatore e tenga traccia degli eventi che si verificano mentre è attivo il sistema di automazione. È inoltre stabilito chi ha diritto ad accedere ai dati rilevati dal registratore di guida e a che scopo [pag. 5]

L’utilizzo di sistemi di automazione implica anche l’acquisizione di nuove competenze e conoscenze e ciò vale sia per i veicoli che continuano a necessitare di un conducente sia per quelli che ne sono privi. Per non intralciare inutilmente la diffusione di veicoli a guida automatizzata, si rinuncia a un apposito esame di guida e si prescrive una formazione obbligatoria unicamente per i veicoli senza conducente. Chi guida o monitora un veicolo a guida automatizzata è tenuto a conoscere le funzionalità del sistema e prendere visione delle istruzioni d’uso del costruttore, cui spetta l’obbligo di fornirne di idonee. Chi acquista un veicolo a guida automatizzata deve essere informato dal rivenditore sull’utilizzo conforme del sistema di automazione e sui dati memorizzati al riguardo. Nel caso di veicoli privi di conducente, l’operatore o la persona che se necessario guida manualmente un veicolo sprovvisto di comandi convenzionali (ad es. mediante telecomando) deve seguire una formazione presso il costruttore [pag. 8]

Sono intervenuto a Ticinonews sulla questione, cercando di riassumerla in termini semplici e pratici. La registrazione e la trascrizione sono qui sul sito di Ticinonews.

Fonti aggiuntive: TVsvizzera, Corriere del Ticino.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.October 19, 2023

Mastodon, messaggi che si auto-cancellano a comando

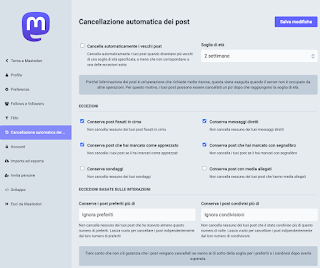

Mastodon offre la cancellazione automatica dei post. Chi viene da altri socialnetwork o da altre piattaforme di microblogging, come Twitter, può trovarlodisorientante perché è abituato a pensare al post come una cosa permanente, chepuò essere eliminata solo agendo manualmente.

Mastodon offre la cancellazione automatica dei post. Chi viene da altri socialnetwork o da altre piattaforme di microblogging, come Twitter, può trovarlodisorientante perché è abituato a pensare al post come una cosa permanente, chepuò essere eliminata solo agendo manualmente. In Mastodon, invece, si puòscegliere che i post si cancellino da soli dopo un periodo di tempo prefissato.Questo può essere utile per post che hanno un valore temporaneo e cherischierebbero di intasare i server del Fediverso inutilmente (magari occupandoparecchio spazio, per esempio se includono immagini pesanti).

Su computer, se andate nelle Preferenze del vostro account Mastodon e scegliete Cancellazione automatica dei post (oppure andate direttamente a https://[nomeserver]/statuses_cleanup), potete scegliere Cancella automaticamente i vecchi post e una soglia di età dei post (da una settimana a due anni). In questo modo, tutti i vostri post verranno cancellati automaticamente quando supereranno la soglia di età che avete scelto.

Su smartphone, con l’app standard di Mastodon, si procede così:

tap sulla casetta in basso a sinistratap sull'ingranaggio in alto a destraInfo su MastodonAncora più impostazioni3 trattiniCancellazione automatica dei postMa non è necessario essere così drastici e avere un approccio “tutto o niente”: si possono anche definire delle eccezioni automatiche. Potete ordinare a Mastodon di cancellare tutti i post tranne:

i post fissati in cima quelli che avete marcato come apprezzati (cliccando sulla loro stellina) i messaggi diretti i sondaggi i post che includono media i post marcati cliccando sul loro segnalibro i post che hanno ricevuto più di un certo numero di apprezzamenti i post che hanno ricevuto più di un certo numero di condivisioniPer esempio, potreste impostare il vostro account Mastodon in modo che dopo un mese vengano cancellati automaticamente tutti i post tranne quelli che avete marcato come segnalibro oppure come apprezzati/preferiti.

Nel mio caso, per alleggerire i server di Mastodon.uno, dove alloggia il mio account Mastodon, potrei impostare la cancellazione automatica dei post, visto che molti sono effimeri e pesanti (quelli del Gatto del Giorno, per esempio), ma dovrei ricordarmi di cliccare sulla stellina o sul segnalibro di quelli che voglio conservare. Così ho optato per un’altra soluzione: nella casella di ricerca di Mastodon immetto

from:ildisinformatico #IlGattoDelGiorno before:[anno-mese-giorno]

e poi cancello i post corrispondenti a questa ricerca.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.October 18, 2023

Podcast RSI - Addio password, benvenuta passkey?

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: rumore di tastiera vecchio stile con “beep” multiplo di errore di immissione]

Addio, rumorosa e frustrante digitazione di password complicate: Google, Microsoft, Apple e molte altre aziende del settore informatico stanno spingendo gli utenti ad abbandonare le password in favore delle passkey, promettendo maggiore facilità d’uso e sicurezza. Questa facilità e sicurezza, però, si conquistano solo dopo aver imparato cosa sono e come funzionano queste passkey.

La transizione è inevitabile, per cui se volete conoscere questa novità, capire perché è davvero necessaria e adottarla in maniera indolore, o almeno in modo da ridurre il più possibile la scomodità, siete nel posto giusto; state ascoltando la puntata del 20 ottobre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica e dedicato in questo caso, appunto, alle passkey. Io sono Paolo Attivissimo.

[SIGLA di apertura]

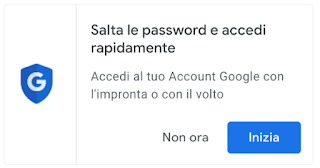

A partire dal 10 ottobre scorso, Google sta cominciando a chiedere agli utenti di passare dalle password alle passkey [immagine qui accanto]. Microsoft ha incluso il supporto alle passkey nell’aggiornamento di settembre di Windows 11, e Apple lo integra già a partire da iOS 16 e macOS 13.

A partire dal 10 ottobre scorso, Google sta cominciando a chiedere agli utenti di passare dalle password alle passkey [immagine qui accanto]. Microsoft ha incluso il supporto alle passkey nell’aggiornamento di settembre di Windows 11, e Apple lo integra già a partire da iOS 16 e macOS 13.Nonostante l’assonanza, una passkey è molto differente da una password. La password è una sequenza di caratteri che dobbiamo immettere per accedere a un account o a un servizio. La passkey, invece, non si deve digitare: è un codice custodito in parte sul nostro dispositivo e in parte sul server che gestisce un servizio online. Le due parti sono protette dalla crittografia a chiave pubblica, secondo uno standard aperto adottato da quasi tutte le principali aziende informatiche.

Il vantaggio principale delle passkey è che per accedere a un’app o a un sito non abbiamo più bisogno di digitare una password. Se accediamo usando uno smartphone, è sufficiente sbloccarlo usando il nostro PIN o l’impronta digitale o il riconoscimento facciale (o, per i più paranoici, un cosiddetto token di sicurezza hardware). Se accediamo usando invece un computer, è sufficiente avere il nostro smartphone nelle vicinanze del computer: sul telefono comparirà una richiesta di sblocco, e se la accettiamo il computer verrà autorizzato. Non ci servono più codici supplementari ricevuti via SMS o generati da app separate per l’autenticazione a due fattori.

L’altro vantaggio fondamentale è che le passkey resistono alle tecniche di furto più diffuse, come il phishing o il keylogging. Nel phishing, la vittima viene convinta con l’inganno a immettere la password in un sito che sembra quello reale ma è in realtà una copia gestita dai truffatori; nel keylogging, l’aggressore intercetta tutto quello che scriviamo con la tastiera e quindi riceve anche la password. Ma se usiamo le passkey, non c’è più nulla di intercettabile. Se un sito che usiamo viene attaccato, non è più possibile rubarne l’archivio delle password, perché non c’è: al suo posto ci sono le passkey parziali, che però sono inutilizzabili senza la parte di passkey che risiede sul nostro dispositivo.

Le passkey eliminano anche uno dei pericoli più frequenti delle password: dimenticarsela. Qui non c’è più nulla da dimenticare, perché è tutto memorizzato nel nostro dispositivo. Di conseguenza, viene eliminato anche un altro rischio ricorrente, ossia l’abitudine diffusissima di usare la stessa password dappertutto, col risultato che se un aggressore scopre la password di uno dei nostri account ha automaticamente le password di tutti gli altri. Con le passkey, invece, ogni servizio ha automaticamente una credenziale differente.

Una volta tanto, insomma, siamo di fronte a un’innovazione tecnologica che ci chiede di fare meno cose di prima in cambio di maggiore sicurezza. Ma in pratica, come funziona?

Passkey in pratica: proteggere un account GoogleMoltissimi utenti hanno un account Google, per cui descrivere come si migra dalle password alle passkey per il proprio account Google su un computer, tablet o smartphone è un buon esempio generale.

Per prima cosa entrate nel vostro account Google con un browser (per esempio Chrome o Safari), dando la password come consueto. Nella sezione Sicurezza troverete l’opzione Inizia a utilizzare le passkey. Cliccando su Usa passkey verrà creata una passkey per il vostro account Google. Tutto qui.

Per prima cosa entrate nel vostro account Google con un browser (per esempio Chrome o Safari), dando la password come consueto. Nella sezione Sicurezza troverete l’opzione Inizia a utilizzare le passkey. Cliccando su Usa passkey verrà creata una passkey per il vostro account Google. Tutto qui.Da quel momento in poi non avrete più bisogno di digitare la vostra password di Google su quel dispositivo e sarà sufficiente usare il suo sistema di sblocco, che può essere un PIN, un sensore di impronte digitali o una telecamera con riconoscimento facciale.

Per chi ha uno smartphone Android, la passkey di Google normalmente è già stata generata automaticamente e non occorre fare nulla.

Per gli iPhone, invece, è necessario prima attivare il Portachiavi di iCloud e l’autenticazione a due fattori. Se non sono attivi, l’iPhone invita automaticamente ad attivarli. Poi si va nell’account Google, sempre nella sezione Sicurezza, e si clicca su Usa passkey.

La procedura per Windows 11 è sostanzialmente la stessa, con la differenza che si può scegliere dove viene salvata la passkey: sul computer stesso oppure su un altro dispositivo collegato. Se la si salva su un altro dispositivo, per usare la passkey quel dispositivo dovrà essere fisicamente vicino al computer. Se la si salva localmente, per usare la passkey bisognerà digitare il PIN di accesso a Windows oppure usare il riconoscimento facciale o l’impronta digitale.

Per chi usa Linux e ChromeOS, invece, il supporto alle passkey è normalmente limitato a quelle passkey salvate su un dispositivo esterno (per esempio un telefono o una chiave hardware).

Non vi preoccupate se vi perdete qualche passaggio di queste istruzioni effettivamente piuttosto complicate: le trovate descritte in dettaglio presso Disinformatico.info.

È importante ricordare che le passkey normalmente si affiancano alle password e non le sostituiscono; diventano però il primo metodo di autenticazione che viene proposto. Questo vuol dire che per ora è ancora possibile accedere agli account protetti da passkey anche usando le password di quegli account e di conseguenza, le password vanno ancora custodite con attenzione e devono essere ancora robuste e differenti, ma non è più necessario usarle.

L’altra questione importante da ricordare è che al momento molti siti non supportano ancora le passkey. Fra quelli che le supportano ci sono per esempio 1Password, Amazon, Okta, PayPal, Shopify, Kayak, iCloud, eBay, Uber, Adobe, Nintendo, TikTok e GitHub, ma a volte lo fanno solo in alcuni paesi [dopo la chiusura di questo podcast si è aggiunto anche WhatsApp su Android].

Non c’è comunque bisogno di rincorrere le notizie e gli aggiornamenti: se un sito o un’app inizia a supportare le passkey, il vostro dispositivo ve lo segnalerà automaticamente la prossima volta che vi accederete. In ogni caso, un elenco aggiornato dei siti che adottano le passkey è disponibile presso Passkeys.directory, mentre l’elenco dei dispositivi e browser supportati è presso il sito Passkeys.dev.

Le paure più frequentiLe passkey sono un concetto nuovo, a differenza delle password, per cui è comprensibile che ci sia una certa riluttanza mista a diffidenza e che circolino molte preoccupazioni. Per esempio, si teme che se si perde il dispositivo sul quale risiede una passkey di un account diventi impossibile accedere a quell’account, ma in realtà si può continuare ad accedervi tramite la tradizionale password, almeno per ora, e si possono sempre usare i codici di recupero d’emergenza che ogni utente prudente dovrebbe aver salvato.

Un’altra ansia frequente è che se un aggressore si impossessa di uno smartphone sul quale risiedono delle passkey e quello smartphone è stato sbloccato dall’utente, l’aggressore avrà così accesso diretto agli account gestiti dalle passkey. Ma non è così, perché se ci proverà gli verrà chiesto di nuovo di far leggere l’impronta digitale o eseguire il riconoscimento facciale o immettere il PIN.

Alcuni utenti giustamente sensibili alla privacy sono contrari alle passkey perché richiedono di fornire un’impronta digitale o una scansione del proprio volto al gestore del servizio di passkey. Ma in realtà questi dati biometrici non lasciano mai il dispositivo dell’utente, e se si usa già il sensore d’impronte o la telecamera per sbloccare il telefono tanto vale usarlo anche per le passkey. In ogni caso, se non si vogliono fornire al dispositivo né impronte né immagini del proprio volto, ci si può sempre autenticare usando la password di sblocco del dispositivo, che vale anche per le passkey.

Altri utenti non si fidano di Apple, Microsoft o Google e quindi non vogliono che la parte segreta della passkey, quella che risiede sul dispositivo dell’utente, venga trasmessa a queste aziende quando si fa la sincronizzazione dei dati o quando si copia una passkey da un dispositivo a un altro. Anche questa preoccupazione, però, è infondata, perché in realtà la parte segreta della passkey non viene mai trasmessa in forma utilizzabile da terzi, perché è crittografata end-to-end, e anche se queste aziende o altre organizzazioni fossero capaci di superare questa crittografia non potrebbero usare le passkey senza essere fisicamente vicine al dispositivo dell’utente.

Insomma, le passkey sono una tecnologia nascente ma robusta e pensata bene per le esigenze degli utenti comuni, che comprensibilmente vogliono un sistema di autenticazione semplice da usare ma resistente agli attacchi. Ed è chiaro, dalle storie quotidiane di password perse, dimenticate o rubate e di account violati o irrecuperabili, che il sistema tradizionale scricchiola da tempo sotto il peso della sua complessità eccessiva. Vale quindi la pena di provare ad abituarsi adesso alla comodità di autenticarsi semplicemente appoggiando un dito su un sensore. È sicuramente meglio che avere la stessa password dappertutto e avere come password il nome seguito dall’anno di nascita.

Non lo fa più nessuno, vero? Vero?

Fonti aggiuntive: TechCrunch, Google, Ars Technica.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Anteprima podcast RSI - Addio password, benvenuta passkey?

ALLERTA SPOILER: Questo è il testo di accompagnamento al podcast Il Disinformatico della Radiotelevisione Svizzera che uscirà questo venerdì presso www.rsi.ch/ildisinformatico/.

---

[CLIP: rumore di tastiera vecchio stile con “beep” multiplo di errore di immissione]

Addio, rumorosa e frustrante digitazione di password complicate: Google, Microsoft, Apple e molte altre aziende del settore informatico stanno spingendo gli utenti ad abbandonare le password in favore delle passkey, promettendo maggiore facilità d’uso e sicurezza. Questa facilità e sicurezza, però, si conquistano solo dopo aver imparato cosa sono e come funzionano queste passkey.

La transizione è inevitabile, per cui se volete conoscere questa novità, capire perché è davvero necessaria e adottarla in maniera indolore, o almeno in modo da ridurre il più possibile la scomodità, siete nel posto giusto; state ascoltando la puntata del 20 ottobre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica, e dedicato in questo caso, appunto, alle passkey. Io sono Paolo Attivissimo.

[SIGLA di apertura]

A partire dal 10 ottobre scorso, Google sta cominciando a chiedere agli utenti di passare dalle password alle passkey. Microsoft ha incluso il supporto alle passkey nell’aggiornamento di settembre di Windows 11, e Apple lo integra già a partire da iOS 16 e macOS 13.

Nonostante l’assonanza, una passkey è molto differente da una password. La password è una sequenza di caratteri che dobbiamo immettere per accedere a un account o a un servizio. La passkey, invece, non si deve digitare: è un codice custodito in parte sul nostro dispositivo e in parte sul server che gestisce un servizio online. Le due parti sono protette dalla crittografia a chiave pubblica, secondo uno standard aperto adottato da quasi tutte le principali aziende informatiche.

Il vantaggio principale delle passkey è che per accedere a un’app o a un sito non abbiamo più bisogno di digitare una password. Se accediamo usando uno smartphone, è sufficiente sbloccarlo usando il nostro PIN o l’impronta digitale o il riconoscimento facciale (o, per i più paranoici, un cosiddetto token di sicurezza hardware). Se accediamo usando invece un computer, è sufficiente avere il nostro smartphone nelle vicinanze del computer: sul telefono comparirà una richiesta di sblocco, e se la accettiamo il computer verrà autorizzato. Non ci servono più codici supplementari ricevuti via SMS o generati da app separate per l’autenticazione a due fattori.

L’altro vantaggio fondamentale è che le passkey resistono alle tecniche di furto più diffuse, come il phishing o il keylogging. Nel phishing, la vittima viene convinta con l’inganno a immettere la password in un sito che sembra quello reale ma è in realtà una copia gestita dai truffatori; nel keylogging, l’aggressore intercetta tutto quello che scriviamo con la tastiera e quindi riceve anche la password. Ma se usiamo le passkey, non c’è più nulla di intercettabile. Se un sito che usiamo viene attaccato, non è più possibile rubarne l’archivio delle password, perché non c’è: al suo posto ci sono le passkey parziali, che però sono inutilizzabili senza la parte di passkey che risiede sul nostro dispositivo.

Le passkey eliminano anche uno dei pericoli più frequenti delle password: dimenticarsela. Qui non c’è più nulla da dimenticare, perché è tutto memorizzato nel nostro dispositivo. Di conseguenza, viene eliminato anche un altro rischio ricorrente, ossia l’abitudine diffusissima di usare la stessa password dappertutto, col risultato che se un aggressore scopre la password di uno dei nostri account ha automaticamente le password di tutti gli altri. Con le passkey, invece, ogni servizio ha automaticamente una credenziale differente.

Una volta tanto, insomma, siamo di fronte a un’innovazione tecnologica che ci chiede di fare meno cose di prima in cambio di maggiore sicurezza. Ma in pratica, come funziona?

Passkey in pratica: proteggere un account GoogleMoltissimi utenti hanno un account Google, per cui descrivere come si migra dalle password alle passkey per il proprio account Google su un computer, tablet o smartphone è un buon esempio generale.

Per prima cosa entrate nel vostro account Google con un browser (per esempio Chrome o Safari), dando la password come consueto. Nella sezione Sicurezza troverete l’opzione Inizia a utilizzare le passkey. Cliccando su Usa passkey verrà creata una passkey per il vostro account Google. Tutto qui. Da quel momento in poi non avrete più bisogno di digitare la vostra password di Google su quel dispositivo e sarà sufficiente usare il suo sistema di sblocco, che può essere un PIN, un sensore di impronte digitali o una telecamera con riconoscimento facciale.

Per chi ha uno smartphone Android, la passkey di Google normalmente è già stata generata automaticamente e non occorre fare nulla.

Per gli iPhone, invece, è necessario prima attivare il Portachiavi di iCloud e l’autenticazione a due fattori. Se non sono attivi, l’iPhone invita automaticamente ad attivarli. Poi si va nell’account Google, sempre nella sezione Sicurezza, e si clicca su Usa passkey.

La procedura per Windows 11 è sostanzialmente la stessa, con la differenza che si può scegliere dove viene salvata la passkey: sul computer stesso oppure su un altro dispositivo collegato. Se la si salva su un altro dispositivo, per usare la passkey quel dispositivo dovrà essere fisicamente vicino al computer. Se la si salva localmente, per usare la passkey bisognerà digitare il PIN di accesso a Windows oppure usare il riconoscimento facciale o l’impronta digitale.

Per chi usa Linux e ChromeOS, invece, il supporto alle passkey è normalmente limitato a quelle passkey salvate su un dispositivo esterno (per esempio un telefono o una chiave hardware).

Non vi preoccupate se vi perdete qualche passaggio di queste istruzioni effettivamente piuttosto complicate: le trovate descritte in dettaglio presso Disinformatico.info.

È importante ricordare che le passkey normalmente si affiancano alle password e non le sostituiscono; diventano però il primo metodo di autenticazione che viene proposto. Questo vuol dire che per ora è ancora possibile accedere agli account protetti da passkey anche usando le password di quegli account e di conseguenza, le password vanno ancora custodite con attenzione e devono essere ancora robuste e differenti, ma non è più necessario usarle.

L’altra questione importante da ricordare è che al momento molti siti non supportano ancora le passkey. Fra quelli che le supportano ci sono per esempio 1Password, Amazon, Okta, PayPal, Shopify, Kayak, iCloud, eBay, Uber, Adobe, Nintendo, TikTok e GitHub, ma a volte lo fanno solo in alcuni paesi [dopo la chiusura di questo podcast si è aggiunto anche WhatsApp su Android].

Non c’è comunque bisogno di rincorrere le notizie e gli aggiornamenti: se un sito o un’app inizia a supportare le passkey, il vostro dispositivo ve lo segnalerà automaticamente la prossima volta che vi accederete. In ogni caso, un elenco aggiornato dei siti che adottano le passkey è disponibile presso Passkeys.directory, mentre l’elenco dei dispositivi e browser supportati è presso il sito Passkeys.dev.

Le paure più frequentiLe passkey sono un concetto nuovo, a differenza delle password, per cui è comprensibile che ci sia una certa riluttanza mista a diffidenza e che circolino molte preoccupazioni. Per esempio, si teme che se si perde il dispositivo sul quale risiede una passkey di un account diventi impossibile accedere a quell’account, ma in realtà si può continuare ad accedervi tramite la tradizionale password, almeno per ora, e si possono sempre usare i codici di recupero d’emergenza che ogni utente prudente dovrebbe aver salvato.

Un’altra ansia frequente è che se un aggressore si impossessa di uno smartphone sul quale risiedono delle passkey e quello smartphone è stato sbloccato dall’utente, l’aggressore avrà così accesso diretto agli account gestiti dalle passkey. Ma non è così, perché se ci proverà gli verrà chiesto di nuovo di far leggere l’impronta digitale o eseguire il riconoscimento facciale o immettere il PIN.

Alcuni utenti giustamente sensibili alla privacy sono contrari alle passkey perché richiedono di fornire un’impronta digitale o una scansione del proprio volto al gestore del servizio di passkey. Ma in realtà questi dati biometrici non lasciano mai il dispositivo dell’utente, e se si usa già il sensore d’impronte o la telecamera per sbloccare il telefono tanto vale usarlo anche per le passkey. In ogni caso, se non si vogliono fornire al dispositivo né impronte né immagini del proprio volto, ci si può sempre autenticare usando la password di sblocco del dispositivo, che vale anche per le passkey.

Altri utenti non si fidano di Apple, Microsoft o Google e quindi non vogliono che la parte segreta della passkey, quella che risiede sul dispositivo dell’utente, venga trasmessa a queste aziende quando si fa la sincronizzazione dei dati o quando si copia una passkey da un dispositivo a un altro. Anche questa preoccupazione, però, è infondata, perché in realtà la parte segreta della passkey non viene mai trasmessa in forma utilizzabile da terzi, perché è crittografata end-to-end, e anche se queste aziende o altre organizzazioni fossero capaci di superare questa crittografia non potrebbero usare le passkey senza essere fisicamente vicine al dispositivo dell’utente.

Insomma, le passkey sono una tecnologia nascente ma robusta e pensata bene per le esigenze degli utenti comuni, che comprensibilmente vogliono un sistema di autenticazione semplice da usare ma resistente agli attacchi. Ed è chiaro, dalle storie quotidiane di password perse, dimenticate o rubate e di account violati o irrecuperabili, che il sistema tradizionale scricchiola da tempo sotto il peso della sua complessità eccessiva. Vale quindi la pena di provare ad abituarsi adesso alla comodità di autenticarsi semplicemente appoggiando un dito su un sensore. È sicuramente meglio che avere la stessa password dappertutto e avere come password il nome seguito dall’anno di nascita.

Non lo fa più nessuno, vero? Vero?

Fonti aggiuntive: TechCrunch, Google, Ars Technica.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Secondo Repubblica, “shrapnel” è il nome di un proiettile. Difficile fidarsi di chi scrive come un incompetente

“Loro dicono che il proiettile Shrapnel (esploso) è come il nostro e non è come quelli Israeliani”. Scrive così Repubblica oggi (copia permanente), trattando un argomento serissimo come la distruzione di un ospedale pieno di persone nella guerra Hamas-Israele. Ma Shrapnel non è un nome proprio e non indica un tipo di proiettile.

Il termine “shrapnel” indica semplicemente le schegge prodotte dalla frammentazione di qualunque ordigno esplosivo. Il senso corretto della frase “They are saying that the shrapnel from the missile is local shrapnel and not like Israeli shrapnel” è “Stanno dicendo che le schegge del proiettile sono schegge di tipo locale e non simile alle schegge israeliane”.

Non è chiaro, inoltre, se quell’“esploso” tra parentesi voglia essere una traduzione (sbagliata) di Shrapnel o una precisazione per spiegare che la conversazione riguarda l’ordigno che ha colpito l’ospedale.

Chiunque abbia tradotto quel dialogo dall’inglese all’italiano è un incompetente, che qualcuno in redazione ha però piazzato a scrivere la cronaca di una delle notizie più importanti del momento.

Questo è il modo in cui si lavora nelle redazioni dei giornali in Italia. Questo è il motivo per cui leggere le testate generaliste è una totale perdita di tempo. Questi sono i giornali che dovrebbero difenderci dalle fake news e invece sembrano impegnatissimi a fabbricarle. Che pena.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Il cerchio nel grano fatto in una notte dagli artisti del Cicap

Questo è il cerchio nel grano realizzato in una notte da Francesco Grassi e dalla sua squadra per il Cicap. Il video offre riprese splendide e rare della tecnica di realizzazione, che non richiede strumentazione complessa ma solo molto ingegno e talento (anche manuale) e decisamente non richiede interventi extraterrestri o soprannaturali.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.October 17, 2023

Saluti da Rovereto per Informatici Senza Frontiere

Sono a Rovereto per partecipare a Informatici Senza Frontiere, il festival a tema che prende il via il 19 ottobre e termina il 21 e in questa edizione si concentra sull’intelligenza artificiale. Il 19 ottobre alle 9 sarò al Teatro Zandonai per “Non solo virus: le trappole di Internet”, conferenza spettacolo interattiva dedicata agli studenti. Il programma completo, pieno di ottimi relatori, è qui.

October 12, 2023

Comincia il CicapFest a Padova, ci vediamo lì?

Saluti da Padova! Stamattina sarò ospite del Liceo Nievo per un incontrodedicato agli studenti e intitolatoPrivacy e sicurezza in internet: miti da smontare, fatti da saperenell’ambito del CicapFest, che prende il via oggi. L’incontro è in presenza pergli studenti e in diretta streaming per il pubblico generico. È il primo di unaserie di appuntamenti: il programma completo del CicapFest èdisponibile presso https://www.cicapfest.it/programma. Ci vediamo in giro!Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Saluti da Padova! Stamattina sarò ospite del Liceo Nievo per un incontrodedicato agli studenti e intitolatoPrivacy e sicurezza in internet: miti da smontare, fatti da saperenell’ambito del CicapFest, che prende il via oggi. L’incontro è in presenza pergli studenti e in diretta streaming per il pubblico generico. È il primo di unaserie di appuntamenti: il programma completo del CicapFest èdisponibile presso https://www.cicapfest.it/programma. Ci vediamo in giro!Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Podcast RSI - Vaccinarsi contro le fake news: il “prebunking”

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: Audio di uno degli attacchi di Hamas]

Il recente attacco di Hamas in Israele ha scatenato una nuova ondata di disinformazione sui social network, tanto che l’Unione Europea ha inviato una lettera di monito a X, il social nework un tempo noto come Twitter, avvisando che la sua mancata rimozione delle fake news su questo terribile tema rischia di essere in violazione delle leggi europee. Ma tutti i social network sono da sempre bacino fertile per le informazioni false e pubblicare le smentite sembra essere inutile.

Due università britanniche, però, propongono un’altra soluzione: la cosiddetta teoria dell’inoculazione. Una sorta di “vaccinazione” contro le fake news, un’azione preventiva che permetterebbe alle persone di diventare più resistenti alla disinformazione in generale e di respingerla, come avviene con le malattie. Il procedimento che descrivono è semplice e indolore, e si può eseguire in tanti modi, anche attraverso giochi online e persino tramite un podcast come questo.

Benvenuti alla puntata del 13 ottobre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

X e i social non fanno abbastanza contro le fake newsPochi giorni fa Thierry Breton, Commissario per il mercato interno dell’Unione Europea, ha inviato una lettera aperta a Elon Musk, avvisandolo che il suo social network, noto per anni come Twitter e ora chiamato X, viene usato per diffondere disinformazione e contenuti illegali, violenti e terroristici dopo l’attacco di Hamas a Israele e che nonostante le segnalazioni fatte anche dalle autorità X non ha rimosso prontamente questi contenuti, come è invece richiesto dalle leggi europee e in particolare dal Digital Services Act, entrato in vigore a novembre scorso. Una inadempienza continuata potrebbe portare a sanzioni economiche considerevoli contro X e anche alla sospensione del servizio in Europa (BBC).

[Bretton ha inviato analoga intimazione a Meta (RSI; Reuters); dopo la chiusura del podcast ha inviato a X anche richiesta formale in base al DSA]

Questo monito fa il paio con un recente rapporto dell’Unione Europea che indica che la disinformazione è più prevalente su X che sugli altri social network (Ars Technica).

Questa piaga, insomma, continua a diffondersi e le azioni prese fin qui non sembrano essere state efficaci nel contrastarla. Le notizie false viaggiano velocissime, ma le loro smentite non riescono a fare altrettanto: il cosiddetto debunking, ossia la spiegazione pubblica e documentata delle bugie diffuse dalle fake news, pare poco efficace.

Per citare Jonathan Swift, le falsità volano, mentre la verità le rincorre zoppicando (“Falsehood flies, and the Truth comes limping after it”, in The Examiner, 1710). Se vi ricordavate questa citazione in una forma differente, qualcosa del tipo “una bugia fa mezzo giro del mondo nel tempo che ci mette la verità a infilarsi le scarpe”, e ve la ricordate attribuita a Mark Twain, confermate involontariamente questo fenomeno, perché Twain non ha mai detto nulla del genere, come hanno scoperto gli esperti di Quote Investigator, ma la falsa attribuzione continua a girare nonostante la smentita sia pubblicamente disponibile da tempo.

Un recente lavoro delle università britanniche di Cambridge e Bristol propone invece un approccio preventivo, che consiste nel dare alle persone gli strumenti per riconoscere facilmente i sintomi tipici dei tentativi di disinformazione e quindi, in un certo senso, dare loro gli “anticorpi” digitali necessari per contrastare la malattia della disinformazione. I ricercatori etichettano questo approccio con un nome molto formale, ossia teoria dell’inoculazione, attingendo proprio al lessico medico delle vaccinazioni, ma a volte usano anche un termine più conciso, ossia prebunking: in pratica, un debunking preventivo.

Il lavoro di queste università è disponibile presso il sito Inoculation.science, e sulla rivista Science Advances è stato pubblicato nel 2022 un articolo scientifico (Psychological inoculation improves resilience against misinformation on social media) che spiega come funziona il prebunking e dimostra che è efficace. Vediamo insieme quali sono i suoi ingredienti e come metterli in pratica.

Il vaccino anti-fake newsLa teoria dell’inoculazione psicologica, per citarla con il suo nome completo, non è una novità: viene già studiata da una sessantina d’anni e si basa su due componenti fondamentali. Il primo è un preavviso emotivo, che dice che sta per arrivare un attacco a un’idea alla quale crediamo e ci mette in guardia; il secondo è una microdose indebolita di disinformazione, che contiene già una smentita preventiva.

Per esempio, si può diffondere un preavviso emotivo che segnali che ci sono persone che cercheranno di convincerci che la Terra è piatta e poi si possono spiegare le prove della rotondità della Terra e indicare quali sono gli errori di ragionamento dei terrapiattisti.

Il limite di questo approccio è che la smentita è specifica, un po’ come i vaccini biologici. Questo tipo di inoculazione rende quindi più resistenti a una singola tesi alternativa. Ma ogni giorno nascono e si diffondono nuove tesi di complotto, e servirebbe un numero infinito di inoculazioni psicologiche mirate.

Così, i ricercatori propongono oggi una nuova versione di questo metodo: invece di tentare di smontare preventivamente ogni singola teoria di complotto o diceria falsa, suggeriscono di concentrarsi sul riconoscimento delle tecniche di manipolazione e sulle strategie retoriche usate abitualmente dalla disinformazione di ogni genere. Questo permette di usare una singola “vaccinazione” generalista che vale per tutte le situazioni, offrendo una resistenza ad ampio spettro alle notizie false.

Per mettere alla prova questo approccio, i ricercatori hanno creato dei brevi video che presentano cinque tecniche di manipolazione che si incontrano spesso nella disinformazione.

La prima tecnica è il linguaggio emotivo. Le ricerche mostrano che l’uso di parole emotivamente cariche aumenta il potenziale di diffusione di un messaggio, specialmente se queste parole evocano sentimenti negativi come la paura, il disprezzo o l’indignazione. Per esempio, il titolo “Aumenta la disoccupazione giovanile” è una descrizione neutra di un fatto e lascia relativamente indifferenti. Ma “Giovani sempre più angosciati e senza lavoro” ha un impatto emotivo molto più forte.

La seconda tecnica è l’incoerenza, cioè l’uso di due o più argomentazioni che non possono essere tutte vere e si contraddicono. Per esempio, i terrapiattisti sostengono che gli scienziati nascondono la verità sulla forma della Terra, ma poi citano quegli stessi scienziati quando dicono qualcosa che sembra sostenere la teoria della Terra piatta. La maggior parte della gente non nota queste incoerenze se non viene abituata a cercarle.

La terza tecnica di manipolazione usata dalla disinformazione e descritta dai ricercatori è la falsa dicotomia o falso dilemma, che consiste nel presentare due alternative come se fossero le uniche possibili e nascondere il fatto che in realtà quelle alternative non si escludono a vicenda e che ci sono anche altre soluzioni. In uno dei loro video, i ricercatori citano come esempio Star Wars e in particolare Anakin Skywalker e il suo celebre “Se non sei con me, sei il mio nemico!”, rivolto al suo mentore e maestro Obi-Wan Kenobi [CLIP: Anakin vs Obi-Wan, da La vendetta dei Sith]. È una falsa dicotomia, perché non essere d’accordo non vuol dire per forza essere nemici; si può anche criticare una persona alla quale si vuole bene. E infatti Obi-Wan risponde perfettamente: “Soltanto un Sith vive di assoluti”.

Al quarto posto delle tecniche adoperate dai seminatori di fake news c’è l’indicazione del capro espiatorio: dare la colpa di un problema comune a qualcuno, o a un gruppo di persone, che non c’entra nulla. I ricercatori citano South Park - Il Film, in cui i genitori indignati decidono che i comportamenti antisociali dei loro figli sono colpa del Canada [CLIP: brano della canzone Blame Canada tratta dal film], ma la storia e la cronaca sono piene, purtroppo, di esempi tragici di questo genere.

Quinta, ma non ultima, è la tecnica dell’attacco ad hominem, ossia prendere di mira la persona che propone un’argomentazione invece di discutere la validità o meno di quello che dice. È un metodo classico, che serve per sviare l’attenzione dal vero tema e dirigerla contro un individuo. È vero che la credibilità di chi propone un messaggio a volte può essere pertinente, come nell’esempio, proposto dai ricercatori, di un fabbricante di sigarette che dovesse presentare uno studio che sostiene che il fumo non fa male, ma di solito gli attacchi ad hominem si concentrano su qualche caratteristica della persona che non c’entra nulla con l’argomento, magari un attributo fisico o la sua nazionalità.

Oltre ai video, i ricercatori hanno anche realizzato dei giochi online che simulano le attività sui social network e insegnano ai giocatori a riconoscere queste tecniche di manipolazione. L’obiettivo, insomma, è allenare le persone a notare i sintomi tipici dei tentativi di influenzarle. La speranza è che se questi sintomi vengono notati, verranno neutralizzati.

Sembra un’idea interessante, ma funziona davvero?

Risultati del prebunkingI ricercatori hanno messo alla prova la propria teoria in due modi: hanno presentato a gruppi di soggetti questi video di inoculazione, che mettevano in guardia contro queste tecniche di manipolazione, oppure dei video neutri, e poi hanno proposto a questi soggetti degli esempi di post nello stile di Twitter/X e Facebook. Alcuni di questi post usavano le tecniche segnalate; altri no. Un esperimento analogo è stato realizzato anche su YouTube, con una campagna pubblicitaria ad ampio raggio che ha raggiunto oltre cinque milioni di persone.

I dati di entrambi i test indicano che chi è stato inoculato contro le tecniche di disinformazione migliora la propria capacità di riconoscere le situazioni che usano queste tecniche, diventa più abile nel distinguere i contenuti affidabili da quelli inattendibili e tende a condividere meno contenuti ingannevoli rispetto a chi non ha ricevuto questa inoculazione.

Nell’esperimento fatto su YouTube, quindi in condizioni meno da laboratorio e più vicine alla realtà dei social network, il riconoscimento delle tecniche è aumentato in media del 5%; non è tantissimo, ma i ricercatori notano che il costo di una campagna di inoculazione contro le fake news fatta in questo modo è modestissimo (circa 5 centesimi per ogni visualizzazione del video), per cui sembra che valga la pena di fare l’investimento, soprattutto se si riesce a convincere i social network a sostenere almeno in parte i costi di una campagna socialmente utile.

Il prebunking fatto sui sintomi generici della disinformazione, invece di affrontare le singole teorie, ha anche un altro vantaggio importante oltre al suo ampio spettro di efficacia: evita di prendere di petto una visione del mondo emotivamente radicata e di creare una situazione di rifiuto e chiusura.

Soprattutto nelle tesi complottiste, infatti, la credenza non si basa solo sulle informazioni false, ma si fonda anche sulle emozioni legate a quelle informazioni e al senso di appartenenza a un gruppo che condivide quella credenza e quelle emozioni. Chiunque abbia un amico o un familiare rapito dalle tesi di cospirazione si riconosce esattamente in questa descrizione. Cercare di smontare una situazione del genere correggendo solo le informazioni sbagliate non funziona, perché la correzione diretta viene vista come un attacco frontale al proprio sistema di valori e quindi viene respinta in blocco. Un prebunking indiretto, nel quale ci si limita a far notare certe incongruenze di contorno, ha più possibilità di fare lentamente breccia.

Dato che è molto difficile sradicare credenze basate sulla disinformazione, la ricerca si sta insomma orientando verso metodi che aiutino le persone a resistere alla disinformazione in partenza, preventivamente, e questo approccio di inoculazione, ispirato dalla medicina e mirato a far crescere nelle persone gli “anticorpi mentali” generalisti che permettano di riconoscere e neutralizzare i tentativi di manipolazione emotiva più diffusi, sembra una strada promettente contro le teorie complottiste e le forme di disinformazione presenti e future.

Resta ancora da capire quali siano i canali e i messaggeri più efficaci per la comunicazione di questi anticorpi, quanto duri l’effetto dell’inoculazione e se ci sia un effetto anche su chi è già stato colpito dal virus della disinformazione. Ma questo approccio sicuramente costa poco, la prima dose l’avete già ricevuta tramite questo podcast, e l’unico effetto collaterale è un’opinione pubblica che si fa manipolare meno facilmente. Tutto sommato, sembra un rischio accettabile.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Paolo Attivissimo's Blog

- Paolo Attivissimo's profile

- 5 followers