Paolo Attivissimo's Blog, page 14

November 16, 2023

Podcast RSI - Stalking sugli iPhone, come difendersi; truffe agli utenti di Booking.com; criminali informatici denunciano l'azienda che hanno attaccato

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo e le immagini di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: Suono di notifica dell’AirDrop]

Molti utenti di iPhone hanno un’abitudine rischiosa: lasciano attiva la funzione AirDrop per la condivisione rapida di foto, video e documenti, aprendo così la porta a stalker, truffatori e molestatori. Le prenotazioni online delle vacanze sono a rischio per via di messaggi fraudolenti che sembrano arrivare da Booking.com ma in realtà rubano i dati delle carte di credito. E i criminali online sono diventati così spavaldi che denunciano alle autorità le aziende che hanno attaccato e che non hanno notificato al pubblico la fuga di dati.

Queste tre storie di truffe informatiche, da conoscere per difendersi meglio, sono gli argomenti della puntata del 17 novembre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Benvenuti. Io, come al solito, sono Paolo Attivissimo.

[SIGLA di apertura]

Stalking sugli iPhone con AirDrop, come difendersi Immagine generata da DALL-E.

Immagine generata da DALL-E.[CLIP in sottofondo: rumore soffuso di scompartimento di treno in corsa]

Dany è sul treno, e sfoglia il suo iPhone per passare il tempo. A un certo punto le compare una notifica molto strana che dice “Sicurezza Ferroviaria vorrebbe condividere Notifica Infrazione.pdf”. Preoccupata e al tempo stesso incuriosita, accetta di ricevere il documento. Lo apre per leggerlo e vede che si tratta di un avviso tecnico automatico, che la informa che è stato rilevato un abuso del Wi-Fi del servizio ferroviario: risulta infatti che il suo iPhone è stato usato per condividere immagini illegali mentre era collegato al Wi-Fi del treno.

Dany è sempre più agitata e confusa. Sul telefono ha forse qualche selfie un po’ intimo, ma addirittura illegale? O si tratta di un errore di persona? No, perché l’avviso la cita per nome e specifica che lei ha un iPhone.

Il documento della Sicurezza Ferroviaria prosegue dicendo che l’abuso verrà denunciato e sanzionato con una multa, che si può pagare immediatamente cliccando sul link appositamente fornito se si vuole evitare il sequestro cautelativo del telefono da parte della polizia quando scenderà dal treno. Lei, ormai nel panico, clicca sul link e paga la multa usando la propria carta di credito. Si accorgerà di essere stata truffata solo quando riceverà la notifica che la sua carta è stata bloccata a causa di un tentativo di addebito fraudolento.

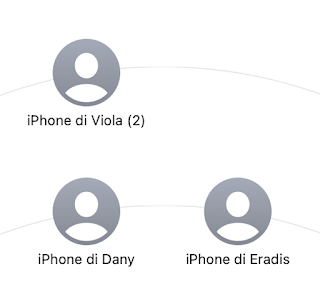

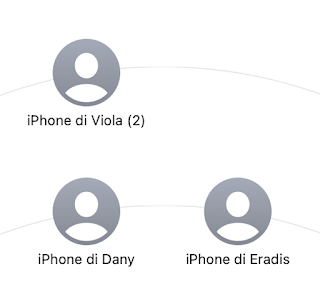

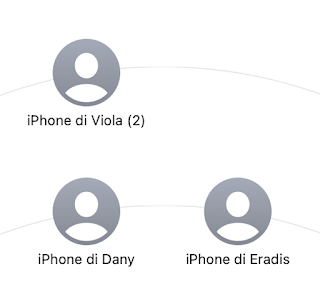

Quello che ho appena raccontato è uno scenario di fantasia, ma perfettamente plausibile. Dany esiste davvero, ma non è stata truffata: è semplicemente una delle tante persone vulnerabili a un particolare tipo di attacco informatico che colpisce specificamente gli iPhone, gli iPad e i Mac. Dany infatti era sul mio stesso treno, pochi giorni fa, insieme a Lorenza, Eradis, Viola e Lele: tutte persone che un aggressore informatico avrebbe potuto attaccare con un raggiro come questo, che è solo uno dei tanti possibili che sfruttano AirDrop, ossia il servizio di condivisione di dati dei dispositivi Apple.

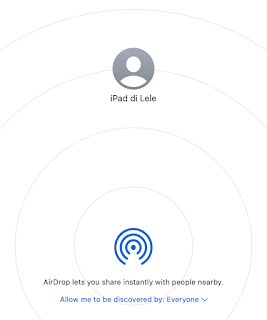

AirDrop è molto utile quando si tratta di condividere una foto o un documento fra un iPhone e un altro, per esempio, ma tenerlo sempre attivo e accessibile anche agli sconosciuti è pericoloso, perché annuncia il vostro nome a chiunque abbia un dispositivo Apple nelle vicinanze e quindi facilita lo stalking e la molestia, e perché permette l’invio di foto indesiderate o di documenti ingannevoli come quello che ho descritto nello scenario immaginario e che apre la porta a truffe di vario genere.

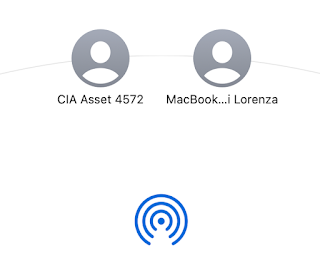

Per trovare Dany, Lorenza e gli altri utenti vulnerabili che erano presenti sul treno ho semplicemente usato il Finder, l’app di gestione di file del mio Mac: sono comparse sul mio schermo le icone dei loro dispositivi, accompagnate dai nomi di queste persone.

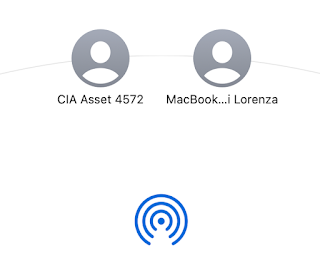

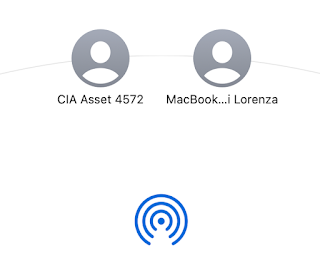

Screenshot dal mio Mac. “CIA Asset 4752” è il mio iPhone di test, che ho lasciato aperto per l’occasione.

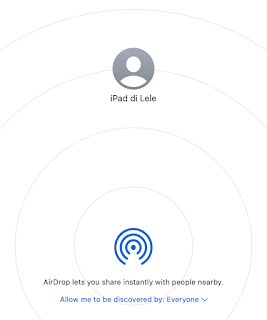

Screenshot dal mio Mac. “CIA Asset 4752” è il mio iPhone di test, che ho lasciato aperto per l’occasione.I dispositivi Apple, infatti, per impostazione predefinita si annunciano su AirDrop con il nome del dispositivo seguito dal nome dell’utente: per esempio, MacBook Air di Lorenza, iPhone di Viola, iPad di Lele, e così via. Il nome di persona si può togliere, andando in Impostazioni - Generali - Info - Nome, ma non lo fa praticamente nessuno.

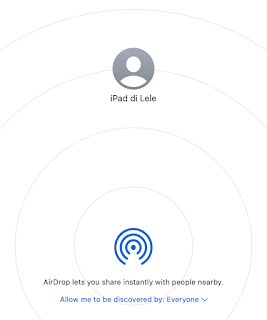

Moltissimi utenti, inoltre, tengono AirDrop sempre attivo e aperto a chiunque: conviene invece disattivarlo, andando in Impostazioni - Generali - Airdrop e scegliendo Ricezione non attiva, per poi attivarlo solo quando serve, in modo da non rendersi visibili e tracciabili dagli sconosciuti.

Lo so: a mente fredda, mentre ascoltate serenamente questo podcast, l’idea che qualcuno accetti un documento o una foto da uno sconosciuto e si faccia prendere dal panico sembra implausibile. Ma io uso questa tecnica nelle mie dimostrazioni di privacy digitale nelle scuole, con una semplice scansione passiva dei dispositivi disponibili, e l’espressione di ansia e smarrimento sui volti degli studenti quando comincio a chiamarli per nome senza averli mai visti prima è eloquentissima.

E poi non bisogna sottovalutare la curiosità delle persone: se per esempio Matteo vede sul suo iPhone la richiesta di ricevere una foto da Samantha, che lui non conosce, riuscirà a resistere alla tentazione di accettarla? O se il nome del dispositivo dal quale arriva l’invito è quello di un’autorità, come per esempio “Sicurezza Ferroviaria” nello scenario che ho descritto prima, Matteo se la sentirà di rifiutarlo?

Chiarisco subito che non ho inviato nulla a Lele, Lorenza e agli altri utenti che ho incrociato nel mio viaggio in treno, per non allarmarli. Al tempo stesso, non ho potuto avvisarli del loro comportamento informatico a rischio. Infatti so per esperienza che mandare un avviso tramite AirDrop scatena paura o aggressività, e che un uomo che si avvicina a qualcuno in treno, lo chiama per nome e tenta di spiegargli che il suo telefonino è impostato in modo vulnerabile di solito viene interpretato molto male.

E se vi state chiedendo come faccio a identificare la persona che ha impostato incautamente AirDrop, posso solo dire che ci sono tecniche relativamente semplici per farlo che non è il caso di rendere pubbliche per non facilitare gli aspiranti stalker.

Se avete un dispositivo Apple, insomma, disattivate AirDrop, attivatelo solo quando vi serve e togliete il vostro nome dal nome del dispositivo. Anche questo aiuta a rendere la vita più difficile ai truffatori e ai molestatori.

Truffe agli utenti di Booking.com: attenzione a Ebooking.comSi avvicina il periodo natalizio, che per molti è un’occasione per prenotare vacanze online. Ci sono due trappole particolarmente subdole che riguardano Booking.com, uno dei servizi di prenotazione via Internet più popolari. È meglio conoscerle per evitare di diventarne vittime.

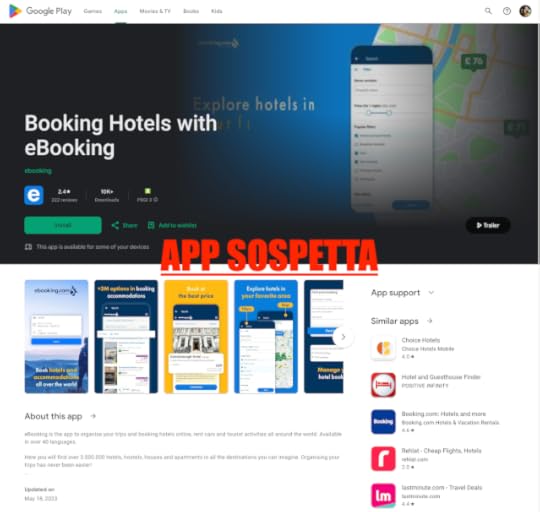

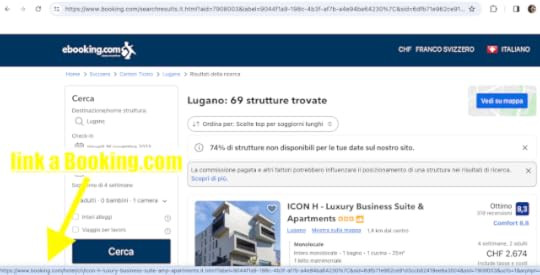

La prima trappola si basa su un equivoco molto facile. Esiste un sito che si chiama Ebooking.com, che non va confuso con Booking.com, senza la E iniziale. Ebooking ha anche un’app nel Play Store di Apple e su Google Play per Android, e questo sembra dare credibilità ai suoi servizi, ma ci sono moltissime segnalazioni (Trustpilot, Reddit, Booking, Tripadvisor, Reddit) che lo indicano come fraudolento e citano le lamentele di utenti che hanno prenotato voli e alloggi tramite Ebooking.com, pagandoli in anticipo, per poi scoprire che la prenotazione era inesistente e che il pagamento non sarebbe stato rimborsato.

Quello che rende particolarmente sospetto il comportamento di Ebooking.com è che se si visita il suo sito lo si trova pieno di offerte prenotabili ben confezionate, ma quando si clicca sui link di queste offerte ci si accorge che appartengono a Booking.com (senza la E iniziale).

Anche i link alle condizioni di prenotazione, i termini generali e altri link portano a Booking.com; solo un link all’informativa sulla privacy presente nella pagina di pagamento porta a una pagina di Ebooking.com, dalla quale risulta che Ebooking.com appartiene a una società a responsabilità limitata con sede a Barcellona e non ha alcun legame con Booking.com.

Qualunque comunicazione proveniente da Ebooking.com va insomma trattata con molta diffidenza, e conviene controllare sempre che le prenotazioni vengano realmente fatte su Booking.com, senza la E iniziale.

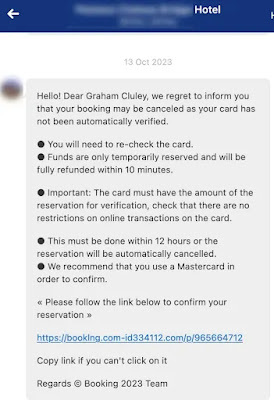

Messaggi interni di Booking.com veicolano frodiLa seconda trappola, segnalata dall’esperto di sicurezza Graham Cluley, che ha rischiato di esserne vittima, è ancora più sofisticata: in questo caso la comunicazione arriva davvero da Booking.com ed è disponibile anche nell’app e nel sito web di Booking.com. Non è, insomma, la classica mail del truffatore che usa un mittente simile a Booking.com sperando che la vittima non se ne accorga.

Questo messaggio arriva dall’albergo dove effettivamente è stata fatta la prenotazione e avvisa che quella prenotazione rischia di essere annullata perché la carta di credito del cliente non è stata verificata con successo. Per tentare una nuova verifica si deve cliccare su un link cortesemente fornito, ed è qui che scatta la truffa: il link porta a un sito il cui nome somiglia a quello di Booking.com e che chiede di immettere i dettagli della carta di credito. Se la vittima non se ne accorge, fornisce i dati della sua carta ai malviventi.

Il raggiro è molto efficace e credibile appunto perché il messaggio arriva via mail da Booking.com ed è effettivamente presente anche nell’app di questo servizio, insieme a tutti gli altri messaggi scambiati con l’albergo, e include i dettagli effettivi dell’utente e della sua prenotazione, creando così un falso senso di sicurezza.

Ma come fanno i criminali a mandare messaggi dall’interno di Booking.com? La spiegazione più probabile è che i malviventi siano riusciti a ottenere la password dell’account dell’albergo su Booking.com e usino questo account per inviare le loro comunicazioni, che si mischiano così con quelle autentiche dell’hotel. In questo modo basta un momento di disattenzione per cliccare sul link truffaldino e dare la propria carta di credito ai truffatori.

Difendersi da inganni così sofisticati non sembra facile, ma in realtà c'è un rimedio piuttosto semplice: fare le prenotazioni telefonando o scrivendo una mail direttamente all’albergo trovato online.

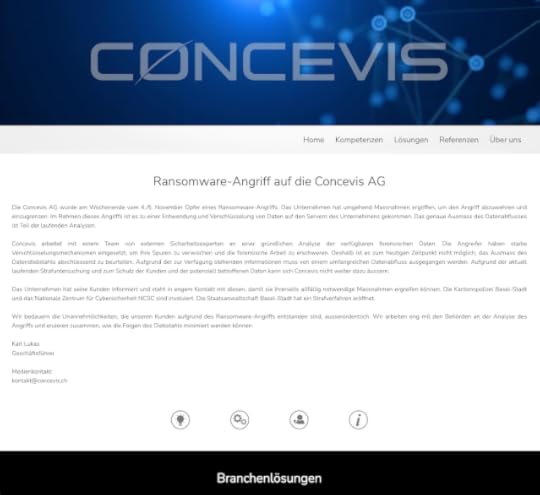

Aggressori informatici denunciano l’azienda che hanno attaccatoLe estorsioni informatiche non sono certo una novità: una banda di criminali penetra via Internet nei sistemi informatici di un’azienda, si scarica una copia dei suoi dati confidenziali e poi mette una password sui dati originali presenti sui computer dell’azienda, rendendoli inaccessibili. Così l’azienda non può più lavorare, e a questo punto i criminali chiedono denaro – molto denaro – per rivelarle la password che blocca i dati e consentire la ripresa dell’attività. Per evitare che l’azienda cerchi di recuperare i dati da una sua copia di scorta, i criminali minacciano inoltre di pubblicare i dati confidenziali scaricati e causare un gravissimo danno d’immagine all’azienda se non verrà pagata la cifra richiesta.

Attacchi di questo tipo sono purtroppo frequentissimi: pochi giorni fa ne è stata vittima anche un’azienda svizzera produttrice di software per amministrazioni pubbliche, come segnala il sito web del Dipartimento federale delle finanze. In casi come questi, le aziende colpite sono tenute a informare le autorità e i loro clienti che è avvenuta una fuga di dati.

Quello che è meno frequente è che l’informazione alle autorità venga comunicata dai criminali stessi. È quello che è successo il 15 novembre scorso, quando un’organizzazione criminale nota come AlphV ha pubblicato, sul proprio sito nel dark web, una schermata dalla quale risulta che AlphV ha denunciato alle autorità una delle aziende di servizi finanziari che ha attaccato, la californiana MeridianLink, che non avrebbe segnalato alla Securities and Exchange Commission (SEC), l’ente governativo che vigila sulle borse valori, di essere stata attaccata e di aver subìto una fuga di dati.

Secondo le informazioni raccolte dal sito Databreaches.net, l’attacco non avrebbe cifrato i dati aziendali, ma li avrebbe scaricati, e questo scaricamento (o esfiltrazione in termini tecnici) sarebbe avvenuto il 7 novembre scorso. Sarebbe quindi scaduto il tempo entro il quale l’azienda avrebbe dovuto denunciare l’attacco alle autorità di vigilanza, e così gli autori stessi dell’aggressione hanno provveduto a fare denuncia.

Questo comportamento dei criminali informatici può sembrare una spavalderia insolita o una ripicca infantile, ma in realtà ha uno scopo cinicamente pratico: serve per massimizzare il danno alla vittima e mantenere la reputazione dei malviventi. L’estorsione informatica, infatti, è efficace – dal punto di vista dei criminali – soltanto se la vittima ha la certezza che se non paga la cifra richiesta dagli estorsori ci saranno delle conseguenze pesanti, e questa certezza viene costruita da AlphV e da altre organizzazioni criminali tramite gesti vistosi come questo.

Se avete un’azienda e subite un attacco informatico che comporta una fuga di dati, far finta di nulla per evitare imbarazzi pubblici può sembrare una buona idea, ma oltre a essere illegale rischia di diventare un autogol se emerge che non solo siete stati vittima di un furto di dati dei vostri clienti, ma avete anche nascosto il furto. Ed è paradossale che siano proprio i criminali a indurre le vittime a rigare dritto ed essere trasparenti.

Fonti aggiuntive: RSI; Swissinfo; The Cyberexpress; Admin.ch.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.November 15, 2023

InnovAzioni: i video dell’evento Confindustria a Pescara

Sono stato ospite dell’evento InnovAzioni di Confindustria Chieti Pescara pochi giorni fa, come ho raccontato qui, e avendo 40 minuti a disposizione ho potuto presentare una versione aggiornata e più completa della mia miniguida antibufale rispetto alla versione minimalista che avevo portato al TEDx di Torano Nuovo a luglio 2023. Ora sono disponibili i video dei due giorni di incontri.

10 novembre mattina: 0:18:50 Apertura Sesta edizione Innovation Hackathon ed inizio lavori; 2:28:10 Testimonianza di Giammaria De Paulis: La nuova cittadinanza digitale; 2:52:20 1° Innovation Talk | Intelligenza artificiale: Il rapporto tra innovazione ed etica10 novembre, pomeriggio: 0:02:32 Pitch contest Campioni di InnovAzioni PMI/Start-Up/Spin-off 2023

11 novembre: 0:33:00 2° Innovation Talk | Intelligenza artificiale e societa’ dell’informazione: La sfida dei mercati ed un nuovo umanesimo; 2:14:00 Testimonianza di Paolo Attivissimo: Quali tecniche e strumenti per distinguere fra fatti e bufale nei media moderni? 3:06:00 Presentazione pitch Innovation Hackathon; Premiazione Campioni di InnovAzioni PMI/Start-Up/Spin-off; Premiazione Innovation HackathonScritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Giornata Anti-Superstizione questo venerdì 17: ci vediamo a Lugano?

Dal 2009 ogni venerdì 17 dell’anno il CICAP organizza la GiornataAnti-Superstizione per parlare di superstizioni e sfidarle con ironia. Venerdì17 novembre il focus sarà sulle superstizioni studentesche: riti, scaramanzie,credenze che riguardano gli studenti di ogni età.

Dal 2009 ogni venerdì 17 dell’anno il CICAP organizza la GiornataAnti-Superstizione per parlare di superstizioni e sfidarle con ironia. Venerdì17 novembre il focus sarà sulle superstizioni studentesche: riti, scaramanzie,credenze che riguardano gli studenti di ogni età.L’evento si svolgerà con modalità diverse in Piemonte, Valle d’Aosta, Friuli Venezia Giulia, Ticino, Umbria, Lazio, Marche, Sardegna e Puglia.

Per gli insegnanti, inoltre, c’è una novità: è stata predisposta un’unità di apprendimento (UDA) che si può scaricare per portare l’argomento in classe.

L’elenco completo degli eventi è qui; io sarò al Cinema Iride di Lugano (Quartiere Maghetti) alle 20.30 per una miniconferenza prima della proiezione del film La capra (1981) di Francis Veber con Gérard Depardieu e Pierre Richard. L’ingresso costa 8 franchi; per i soci CICAP costa 5 franchi.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Meta offre Facebook e Instagram senza pubblicità a chi si abbona; ne parliamo alla TV svizzera

Sarà arrivato anche a voi l’invito di Meta a scegliere “se continuare a usare i Prodotti di Meta senza costi aggiuntivi consentendoci di usare le tue informazioni per le inserzioni”, come nel mio screenshot qui accanto.

Sarà arrivato anche a voi l’invito di Meta a scegliere “se continuare a usare i Prodotti di Meta senza costi aggiuntivi consentendoci di usare le tue informazioni per le inserzioni”, come nel mio screenshot qui accanto.L’annuncio formale di Meta dice che “per adeguarsi alle normative europee in evoluzione”, da novembre 2023 è disponibile un’opzione di abbonamento nei paesi dell’Unione Europea, dello Spazio Economico Europeo e in Svizzera. Chi si abbona potrà usare Facebook e Instagram senza vedere pubblicità e senza che le sue informazioni vengano usate a scopo pubblicitario.

A seconda di dove si acquista l’abbonamento, il costo mensile è di 9,99 euro o 12,99 euro al mese e copre inizialmente “tutti gli account Facebook e Instagram collegati nel Centro Gestione Account di un utente”; da marzo 2024, invece, verranno applicati canoni aggiuntivi ridotti per gli account aggiuntivi elencati nel Centro Gestione Account.

Meta mette in chiaro che fa tutto questo solo perché obbligata dalle norme europee di tutela dei cittadini e dichiara di credere “in un’Internet sostenuta dalla pubblicità, che offre alla gente l’accesso a prodotti e servizi personalizzati indipendentemente dalla loro condizione economica” ma dice di voler “rispettare lo spirito e lo scopo di queste normative europee in evoluzione”.

Ne ho parlato al Quotidiano della RSI il 12 novembre scorso da 2:50; il servizio raccoglie anche le opinioni del pubblico, sostanzialmente tutte negative. La mia impressione, come dico nel servizio, è che il costo dell’abbonamento non sia basato sugli effettivi costi di gestione ma sia stato scelto per scoraggiare gli utenti dall’abbonarsi. Del resto, 144 euro l’anno solo per non avere pubblicità su Facebook e Instagram sembra decisamente troppo rispetto, per esempio, a un abbonamento televisivo o telefonico, che per un importo paragonabile offrono molto di più.

L’esperto di informatica giuridica Giovanni Ziccardi nota inoltre, su EditorialeDomani.it, che ci sono dubbi sulla legalità della scelta di Meta.

Nel frattempo, se volete un social network senza costi di abbonamento e senza pubblicità, c’è sempre Mastodon. Che ha anche il bonus di non appartenere a nessun fantastiliardario eccentrico.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.November 12, 2023

Perché tanta gente che ha l’iPhone, l'iPad o il Mac va in giro con AirDrop aperto a tutti?

Pubblicazione iniziale: 2023/11/12 13:28, Ultimo aggiornamento: 2023/11/12 19:40. Immagine iniziale generata da DALL-E.

Pubblicazione iniziale: 2023/11/12 13:28, Ultimo aggiornamento: 2023/11/12 19:40. Immagine iniziale generata da DALL-E.In questi giorni sto viaggiando in treno in Italia e ho notato che spesso gli utenti di iPhone e iPad lasciano aperta a tutti la funzione AirDrop, che permette di inviare file da un dispositivo Apple a un altro. La funzione non richiede che i dispositivi siano collegati alla stessa rete Wi-Fi.

Per esempio, facendo una semplice scansione (con il normale Finder del mio Mac) dei dispositivi raggiungibili via AirDrop ho trovato questi utenti:

“CIA Asset 4752” è il mio iPhone di test, che ho lasciato aperto per l’occasione. Ma l’iPad di Lele, gli iPhone di Viola, Dany ed Eradis e il Macbook Air di Lorenza non sono miei. Non ho tentato di inviare file, per non allarmarli.

Non è prudente tenere AirDrop aperto a tutti: chiunque vi può mandare foto indesiderate o malware, fare stalking o commettere altre molestie o abusi. AirDrop andrebbe attivato solo quando serve per trasferire dati da un dispositivo all’altro.

Per ridurre la vostra esposizione di dati personali quando attivate AirDrop, attivatelo solo verso i vostri contatti e in ogni caso togliete il vostro nome e il tipo di dispositivo dalla stringa del nome che viene trasmesso. Non accettate mai dati da sconosciuti.

Se avete un iPhone, iPad o Mac, andate in Impostazioni - Generali - Info - Nome, poi cambiate nome.

Siate creativi. Io, per esempio, ho scelto questo:

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Perché la gente che ha l’iPhone, l'iPad o il Mac va in giro con AirDrop aperto a tutti?

Pubblicazione iniziale: 2023/11/12 13:28, Ultimo aggiornamento: 2023/11/12 19:40. Immagine iniziale generata da DALL-E.

Pubblicazione iniziale: 2023/11/12 13:28, Ultimo aggiornamento: 2023/11/12 19:40. Immagine iniziale generata da DALL-E.In questi giorni sto viaggiando in treno in Italia e ho notato che spesso gli utenti di iPhone e iPad lasciano aperta a tutti la funzione AirDrop, che permette di inviare file da un dispositivo Apple a un altro. La funzione non richiede che i dispositivi siano collegati alla stessa rete Wi-Fi.

Per esempio, facendo una semplice scansione (con il normale Finder del mio Mac) dei dispositivi raggiungibili via AirDrop ho trovato questi utenti:

“CIA Asset 4752” è il mio iPhone di test, che ho lasciato aperto per l’occasione. Ma l’iPad di Lele, gli iPhone di Viola, Dany ed Eradis e il Macbook Air di Lorenza non sono miei. Non ho tentato di inviare file, per non allarmarli.

Non è prudente tenere AirDrop aperto a tutti: chiunque vi può mandare foto indesiderate o malware, fare stalking o commettere altre molestie o abusi. AirDrop andrebbe attivato solo quando serve per trasferire dati da un dispositivo all’altro.

Per ridurre la vostra esposizione di dati personali quando attivate AirDrop, attivatelo solo verso i vostri contatti e in ogni caso togliete il vostro nome e il tipo di dispositivo dalla stringa del nome che viene trasmesso. Non accettate mai dati da sconosciuti.

Se avete un iPhone, iPad o Mac, andate in Impostazioni - Generali - Info - Nome, poi cambiate nome.

Siate creativi. Io, per esempio, ho scelto questo:

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

November 10, 2023

Video: “Privacy e sicurezza in Internet: miti da smontare, fatti da sapere” per il CicapFest. Come improvvisare una lezione d’informatica quando l’HDMI ti tradisce

Il 13 ottobre scorso sono stato invitato al Liceo Nievo di Padova per un incontro pubblico, dedicato agli studenti, sul tema della privacy e della sicurezza digitale, nell’ambito del CicapFest.

Nonostante tutte le prove tecniche fatte in precedenza, arrivando un’ora prima sul posto, il mitico “effetto demo” ha colpito senza pietà e a un certo punto la connessione fra il mio computer e il proiettore si è interrotta e la regia dello streaming ha fatto acrobazie eroiche per tentare di ristabilirla.

Se volete vedere come reagisco e improvviso quando tutto quello che può andare storto va stortissimo, andate direttamente a 11 minuti circa; a 27 minuti i tecnici mi portano via il portatile e dopo un po’ le cose migliorano. La colpa di tutto è il cavo HDMI estremamente lungo che serve per collegare il mio portatile alla regia, che sta all’estremo opposto dell’aula. Il mio piano A era usare Zoom in locale, ma le prove avevano indicato che il cavo HDMI reggeva. Mai fidarsi dell’HDMI :-)

Purtroppo l’audio è solo sul canale sinistro; inoltre ci sono dei tagli qua e là, forse per togliere le domande del pubblico.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Promemoria: ci vediamo a Pescara oggi e domani per InnovAzioni?

Sono in viaggio verso Pescara a bordo di un veicolo elettrico molto confortevole e spazioso, dotato di un sistema di guida completamente autonoma che mi lascia libero di togliere gli occhi dalla strada e di lavorare: si chiama treno. Domani sarò ospite dell’evento InnovAzioni, promosso dalla Sezione Servizi Innovatividi Confindustria Chieti Pescara.

Come ho anticipato qualche giorno fa, parlerò di tecniche e strumenti, anche basati sull’onnipresente intelligenza artificiale, per distinguere fra fatti e bufale nei media moderni.

Trovate il programma e l’elenco degli ospiti e relatori presso www.innovazioni.camp L'evento è aperto al pubblico e la partecipazione è gratuita, previa prenotazione.

Questo è il testo del comunicato stampa dell’evento:

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.InnovAzioni: Intelligenza artificiale tra tecnologia ed etica

Pescara, 8 novembre 2023 - A Pescara i prossimi 10 e 11 novembre si terrà la decima edizione del Festival nazionale dell’Innovazione, promosso dalla Sezione Servizi Innovativi di Confindustria Chieti Pescara con il patrocinio del Comune di Pescara, di CCIAA Chieti Pescara e di FIRA Spa, Finanziaria Regionale Abruzzese, Ordine Dottori Commercialisti ed Esperti Contabili e Ordine degli ingegneri di Pescara.InnovAzioni di Confindustria Chieti Pescara significa 48 ore dedicate all’innovazione:

gruppi di studenti universitari si sfidano nella gara di idee InnovAtion HackathonPMI, STARTUP e SPINOFF universitari presentano i loro progetti innovativi al contest Campioni di InnovAzioniimprenditori, divulgatori scientifici, visionari e testimonial d’eccezione si confrontano sui grandi temi dell’innovazione del presente e del futuro.Sulla longevità del progetto, Cristiano Fino, Coordinatore del progetto e Vicepresidente Sezione Servizi Innovativi, sottolinea: “Quest’anno sono pervenute oltre 60 candidature di progetti innovativi da tutta Italia per il Contest “Campioni di Innovazione”, 24 le best practice ammesse alla finale dalla Commissione di valutazione dopo una difficile selezione. Con questo evento portiamo Pescara al centro del mondo dell’innovazione. In 10 anni abbiamo presentato 276 Progetti Innovativi, 24 Campioni di InnovAzioni Grandi Aziende, 21 Innovation Speakers (dal 2022) e nelle precedenti 9 edizioni abbiamo premiato 27 Campioni di InnovAzioni PMI e 15 Campioni di InnovAzioni Start-Up. Durante la finale di venerdì pomeriggio ascolteremo casi innovativi nei settori d’impresa più diversi: hospitality e turismo 4.0, intelligenza artificiale applicata ai gestionali, all’agricoltura alla pesca e all’allevamento, business matching, controllo predittivo per efficientamento dell’energia sostenibile, app per il welfare in azienda, l’ottimizzazione dei trasporti cittadini, per la moda e il design; e ancora benessere animale, sensibilizzazione alla sostenibilità in azienda, il metaverso per il gaming e per la socializzazione, IoT per ridurre i consumi di acqua e ottimizzare il riciclo dei rifiuti, l’alimentazione etica, la stampa 3d, sonde stratosferiche per le missioni spaziali, il biorisanamento da inquinanti.”

Moderatrice d'eccezione dell'evento sarà Paola Catapano, divulgatrice scientifica e responsabile dei contenuti editoriali per la comunicazione al CERN di Ginevra; avremo poi la possibilità di ascoltare la testimonianza di autorevoli voci dal mondo dell’innovazione in vari ambiti della vita economica, sociale e culturale, come ad esempio

Giammaria de Paulis, Imprenditore - Divulgatore scientifico

Giuseppe Biffi, Head Digital Enterprise Discrete Siemens

Andrea Ciucci, Pontificia Accademia per la Vita – Segretario generale Fondazione Vaticana RenAIssance per l’Etica dell’Intelligenza Artificiale

Irene Di Deo, Ricercatrice Senior Osservatorio Artificial Intelligence del Politecnico di Milano.

Vincenzo Di Nicola, Imprenditore digitale ed esperto di Intelligenza Artificiale

Maurizio Gobbi, Capo Allenatore di Pallanuoto Presso la Federazione Italiana Nuoto

Alessandra Luksch, Direttore dell’Osservatorio Startup Thinking School of Management - Politecnico di Milano

Marta Bertolaso, Professoressa di Filosofia della Scienza e Sviluppo Umano – Università Campus Bio-Medico di Roma

Alessandro Lorenzano, Head of Sales Excellence Center Mercuri International Italia

Andrea Monti, Professore incaricato di Digital Law - Università di Chieti-Pescara

Ezio Previtali, INFN Gran Sasso Laboratory Director

Paolo Attivissimo, Giornalista informatico e cacciatore di bufale

Barbara Beltrame Giacomello, Vice Presidente Confindustria con delega all'InternazionalizzazioneIl Presidente di Confindustria Abruzzo Silvano Pagliuca che aprirà i lavori sabato 11 novembre lancia il suo invito: “Se c’è una cosa che i periodi di incertezza e transizione sembrano insegnare è che l’innovazione diventa il principale modo per superare le difficoltà. Vi aspettiamo: faremo il pieno di nuove idee e relazioni di valore, per vincere insieme questa sfida."

InnovAzioni: due giorni in cui si respirerà la voglia di fare, di imparare, di ascoltare, di innovare!

L’ingresso all’evento sarà gratuito – previa registrazione sul sito ufficiale - e per chi non potesse recarsi a Pescara, è prevista la diretta streaming dai principali social e dal sito http://www.innovazioni.camp.Come ogni anno, un gioco di squadra importante per un grande evento che vede coinvolti prestigiosi partners tra i quali Gruppo Giovani Imprenditori Confindustria Chieti Pescara, Università degli Studi "G. d'Annunzio" Chieti – Pescara, Università degli Studi dell'Aquila, Luiss Guido Carli University, Politecnico di Milano, CCIAA di Chieti Pescara, FIRA S.p.A. - Finanziaria Regionale Abruzzese, Hi!Founders, Fondazione Ordine Ingegneri Pescara, ODCEC Pescara - evento accreditato con n.9 crediti formativi, Premio Best Practices per l'Innovazione - Confindustria Salerno, CDTI - Club Dirigenti Tecnologie dell'Informazione.

Molte anche le aziende del territorio e le multinazionali che credono nel valore del fare impresa unendo creatività, valori ed economia. I main sponsor dell’edizione 2023 sono METAMER e Audi – Pasquarelli Auto, i golden sponsor Cyberoo, Istituto Acustico MAICO, GI-Group, SKILLA, i silver sponsor Assiunion, BPER, DAY e Società Chimica Bussi; il bronze sponsor Studio legale e tributario Torcello; le imprese e i media partner che offrono il loro supporto per la realizzazione dell’evento sono Abruzzo Magazine, Business121, Coesum, Cantine Bosco Nestore, L’Imprenditore, Meta business services, Radio Delta 1, Radio ISAV, Rete8, Secretel Digital Comunication, Studio Legale e Tributario Torcello, TwinDigit.

November 9, 2023

Podcast RSI - John Lennon restaurato dall’IA: nuove opportunità nell'elaborazione audio su computer

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare . Se ho fatto bene i conti, con questa puntata arrivo a quota 800 episodi dal 2006 a oggi. Niente male.

Ascolta:Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: Spezzone della voce restaurata di Lennon da “Now and Then”]

La voce di John Lennon, recuperata da un’audiocassetta registrata a casa sua oltre quarant’anni fa e usata per il brano dei Beatles Now and Then appena uscito, stupisce non solo per le emozioni che evoca ma anche per la qualità tecnica del restauro, considerato a lungo impossibile, perché la voce era coperta dal pianoforte suonato dallo stesso Lennon. Questo restauro è ora reso possibile dall’informatica e specificamente dall’intelligenza artificiale.

Dappertutto ci sono discussioni animate su quanto sia “vera” o “falsa” un’operazione di questo genere, ma il clamore intorno a Now and Then è un’ottima occasione per esplorare il mondo ben più vasto del restauro sonoro basato sul software e per scoprire quali meraviglie e nuove possibilità ci offre non solo in campo musicale ma anche in termini di vera e propria archeologia sonora.

Benvenuti alla puntata del 10 novembre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Sottrazioni e isolamentiL’elaborazione digitale delle voci dei cantanti ha radici molto lontane: già nel 1975, per esempio, la voce di Alan Parsons veniva trasformata digitalmente da uno dei primi vocoder digitali nel brano The Raven. Adesso non stupisce più nessuno, ma all’epoca tutto questo era molto innovativo.

[CLIP: Spezzone di “The Raven”]

Un altro tipo di elaborazione vocale digitale molto noto, e per alcuni famigerato, è l’Autotune, che corregge le intonazioni e crea effetti di distorsione particolari: è stato introdotto nel 1997 e reso celebre dalla canzone Believe di Cher nel 1998.

[ CLIP: Spezzone di “Believe”, con la voce isolata dalla musica]

Oggi il trattamento digitale delle voci in campo musicale conosce mille sfumature ed è disponibile in quasi tutti i programmi per la produzione di musica. Ma si tratta sempre di elaborazione: si parte da una sorgente audio esistente e la si manipola in qualche modo per ottenere un determinato risultato.

L’intelligenza artificiale, però, consente di fare ben di più, vale a dire generare voci che nella realtà non esistono oppure isolare una voce da altri rumori o suoni. È quello che è successo con la voce di Lennon per Now and Then, che nell’audiocassetta originale era sovrastata dal suono del pianoforte di accompagnamento, impossibile da filtrare con tecniche convenzionali. È così che si è passati da questo…

[ CLIP: Spezzone dell’audiocassetta di Lennon]

…a questo:

[ CLIP: Spezzone della voce ripulita di Lennon]

in cui il pianoforte è completamente rimosso e la voce sembra registrata da un microfono professionale in studio.

L’isolamento di uno strumento o di un rumore indesiderato tramite software di intelligenza artificiale, specificamente di machine learning, lavora per sottrazione: al software vengono forniti molti campioni dello strumento o del rumore che si vuole rimuovere, e questo gli permette di riconoscere gli elementi della registrazione che corrispondono a quello strumento o rumore e quindi di sottrarli, lasciando così la voce originale e offrendola pulita per ulteriori elaborazioni.

Questa tecnica di isolamento è oggi liberamente disponibile anche in molte applicazioni, anche online, come Lalal.ai, al quale basta inviare una registrazione digitale per riottenerne, nel giro di qualche decina di secondi, una versione che isola la voce dagli strumenti oppure estrae solo la percussione, le chitarre elettriche o acustiche, il pianoforte e altri strumenti.

Software come questo, e come Magic Dust AI, possono anche rimuovere i rumori di fondo, per esempio da un’intervista in un ambiente affollato e rumoroso, diventando strumenti preziosissimi non solo per musicisti ma anche per giornalisti e anche per chi ha problemi di udito o più in generale fatica a isolare una conversazione in un ambiente pieno di persone che parlano.

Per esempio, se si addestra un software di machine learning dandogli campioni puliti delle voci di due persone, quel software diventa in grado di isolare le loro singole voci da una registrazione in cui parlano entrambe contemporaneamente, come negli esempi che vi proporrò tra poco, pubblicati dal professor Paris Smaragdis dell’Università dell’Illinois, che ha lavorato al restauro audio del documentario “Get Back” dedicato ai Beatles, realizzato con tecniche simili a quelle utilizzate per recuperare la voce di John Lennon. Queste sono le voci sovrapposte, che parlano in inglese:

[ CLIP: voci sovrapposte]

E queste sono le singole voci:

[ CLIP: voci separate]

Anche isolare una voce da un rumore di fondo particolarmente invadente è fattibile con ottimi risultati. Sentiamo la registrazione originale e poi la voce estratta dal software:

[CLIP: campione di voce con denoising]

Fin qui si tratta di togliere dei suoni indesiderati lasciando la parte che interessa. Ma si può fare di più. Molto di più.

Restauro troppo creativo?L’elaborazione del suono tramite intelligenza artificiale può essere sottrattiva, come avete sentito fino a questo punto, ma può anche essere generativa: in altre parole, aggiunge all’originale delle parti mancanti. Per esempio, una registrazione molto vecchia o fatta usando microfoni di bassa qualità può essere elaborata per renderla qualitativamente più gradevole.

Magic Dust AI, per esempio, è in grado di prendere una registrazione fatta con i modestissimi microfoni integrati negli auricolari dei telefonini ed elaborarla per darle una qualità più vicina a quella di un microfono professionale.

Lo stesso principio è utilizzabile anche per i brani musicali. Un altro esempio pubblicato dal professor Smaragdis riguarda la cosiddetta bandwidth expansion, cioè l’espansione della larghezza di banda. Le registrazioni musicali d’epoca perdevano gran parte delle frequenze sonore più basse e più alte, ma con questa tecnica è possibile ricreare quelle frequenze mancanti. Il software viene addestrato dandogli dei campioni musicali equivalenti registrati con qualità migliore, che vengono aggiunti alla registrazione originale.

Per esempio, si prende questo brano musicale registrato in bassa qualità:

[ CLIP: brano in bassa qualità]

poi si fornisce al software questo breve campione di strumenti analoghi registrati meglio:

[ CLIP: campione strumenti]

e questo è il risultato dell’elaborazione:

[ CLIP: risultato]

Il problema di fondo di questa elaborazione generativa è che aggiunge suoni che non erano presenti nella registrazione originale ma probabilmente erano presenti durante l’esecuzione dal vivo e si sono persi. Si tratta insomma di una approssimazione ragionevole, non di una elaborazione certa di un segnale esistente. In questo caso, si può ancora parlare di restauro puro o stiamo sconfinando nell’invenzione, in una sorta di equivalente sonoro del ridare le braccia alla Venere di Milo basandosi sulle braccia di altre statue analoghe?

Non è chiaro, al momento, se la voce di John Lennon sia stata elaborata da un software di questo secondo tipo o se sia stata fatta solo una sottrazione dei suoni indesiderati seguita da un’elaborazione del contenuto sonoro effettivamente esistente. E anche se dovesse trattarsi di elaborazione generativa per ridare ricchezza e corpo alla voce originale, si tratterebbe comunque di un’elaborazione basata su campioni di alta qualità della voce di Lennon, per cui la voce sarebbe comunque la sua. Forse quello che conta è che all’orecchio la voce che si sente in Now and Then sembra proprio quella dello scomparso John Lennon, fresca come se fosse stata registrata ieri, e alla fine l’emozione prevale sulla disquisizione tecnica.

E se schiudiamo le porte al restauro audio generativo diventano possibili scenari inaspettati e recuperi di suoni davvero straordinari.

Archeologia sonoraIl professor Smaragdis ha pubblicato anche altre dimostrazioni di usi inattesi dell’elaborazione dei suoni tramite intelligenza artificiale. Per esempio, il riconoscimento dei suoni può essere usato per l’analisi dei contenuti video, come nel rilevamento dei momenti salienti di un evento sportivo registrato. Normalmente è necessario far scorrere il video registrato fino a trovare l’istante del gol, del punto o dell’azione di gioco importante, ma se un software riconosce suoni come gli applausi o le esclamazioni di gruppo può localizzare automaticamente gli istanti che interessano.

Il machine learning applicato all’audio ha anche applicazioni interessanti nella sicurezza. È molto difficile rilevare automaticamente un evento nelle immagini di una telecamera di sorveglianza se ci si basa appunto sulle immagini, perché il riconoscimento delle immagini ha un tasso d’errore molto alto. Ma se ci si basa sull’audio, per esempio riconoscendo grida, voci sotto stress o rumori improvvisi, diventa relativamente facile identificare queste situazioni e inviare un avviso automatico che consenta di intervenire più prontamente.

[ CLIP: Spezzone di aggressione simulata, usato per testare il sistema]

Ma l’applicazione più affascinante resta l’archeologia sonora. Generando i suoni mancanti, è possibile rendere fruibili registrazioni la cui qualità scadente le relegherebbe nell’oblio, come nel caso delle registrazioni tremolanti e gracchianti degli inizi dell’era del fonografo o dei cilindri di cera, ed è possibile estrarre suoni da fonti quasi inimmaginabili.

Nel 1860, quando negli Stati Uniti iniziava la presidenza di Abramo Lincoln, Garibaldi [in Italia] iniziava la spedizione dei Mille e in Francia c'era Napoleone III, il francese Édouard-Léon Scott de Martinville usò un apprecchio rudimentale, il fonautografo, per catturare suoni su un foglio di carta coperto di nerofumo, quella finissima fuliggine prodotta dalle lampade a olio. Il suono veniva inciso nel nerofumo usando una setola di maiale collegata a una membrana di pergamena che si muoveva in base al suono raccolto da un cilindro o da un corno. Queste incisioni all’epoca erano impossibili da riascoltare, ma sono state conservate e ricostruite digitalmente già alcuni anni fa, sia pure con un fortissimo fruscio di fondo:

[CLIP: ricostruzione originale]

Ora sono elaborabili anche con l’intelligenza artificiale. E così oggi possiamo sentire, sia pure con una certa fatica, una persona che nel 1860 cantava Au clair de la lune.

[ CLIP: versione ripulita]

Con i progressi dell’elaborazione dei suoni che prima venivano considerati irrecuperabili, viene da chiedersi quale sarà la prossima frontiera inattesa del restauro sonoro.

Nel 1969, la rivista scientifica Proceedings of the Institute of Electrical and Electronics Engineers ospitò sulle sue auguste pagine una lettera firmata da un certo R.G. Woodbridge [Acoustic recordings from antiquity], che affermava di aver scoperto registrazioni sonore accidentali sulle superfici di oggetti antichi e in particolare su vasi lavorati sui torni da vasai, in cui il tornio poteva essere immaginato come una sorta di primitivo giradischi e la mano del vasaio come una puntina da incisione sonora molto grossolana.

[Il testo della lettera è dietro paywall, ma Bldblog.com ne ospita qualche estratto, notando che secondo Woodbridge i suoni sarebbero registrati anche nei quadri dipinti a olio e sarebbero riascoltabili tenendo la puntina di un giradischi in contatto con la superficie del vaso in questione, che viene fatto girare, oppure muovendo la puntina sopra una pennellata di un quadro: “positioned against a revolving pot mounted on a phono turntable (adjustable speed) ‘stroked’ along a paint stroke, etc.” Grazie a questo gesto, “low-frequency chatter sound could be heard in the earphones.”

Woodbridge suggerisce anche applicazioni alternative:“This is of particular interest as it introduces the possibility of actually recalling and hearing the voices and words of eminent personages as recorded in the paint of their portraits or of famous artists in their pictures.” Inoltre descrive un esperimento: “With an artist’s brush, paint strokes were applied to the surface of the canvas using “oil” paints involving a variety of plasticities, thicknesses, layers, etc., while martial music was played on the nearby phonograph. Visual examination at low magnification showed that certain strokes had the expected transverse striated appearance. When such strokes, after drying, were gently stroked by the “needle” (small, wooden, spade-like) of the crystal cartridge, at as close to the original stroke speed as possible, short snatches of the original music could be identified. […] Many situations leading to the possibility of adventitious acoustic recording in past times have been given consideration. These, for example, might consist of scratches, markings, engravings, grooves, chasings, smears, etc., on or in “plastic” materials encompassing metal, wax, wood, bone, mud, paint, crystal, and many others. Artifacts could include objects of personal adornment, sword blades, arrow shafts, pots, engraving plates, paintings, and various items of calligraphic interest.”]

Le sue affermazioni non furono mai verificate, ma di fronte a queste nuove meraviglie del restauro dei suoni la sua proposta sembra un pochino meno fantascientifica. Staremo a vedere; anzi, a sentire.

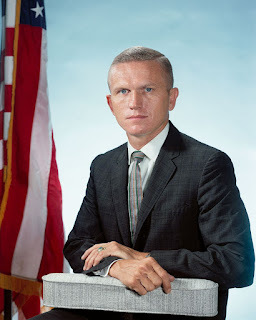

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Ci ha lasciato l’astronauta lunare Frank Borman

È giunta oggi lanotiziadella morte dell’astronauta lunare Frank Borman, protagonista della storicamissione Apollo 8, la prima a portare esseri umani a circumnavigare laLuna nel 1968.

È giunta oggi lanotiziadella morte dell’astronauta lunare Frank Borman, protagonista della storicamissione Apollo 8, la prima a portare esseri umani a circumnavigare laLuna nel 1968.Borman è morto il 7 novembre scorso a 95 anni a Billings, in Montana.

Durante il suo primo volo spaziale, nel 1965, restò per quasi quattordici giorni in orbita intorno alla Terra, rinchiuso nello strettissimo e caldissimo abitacolo della capsula Gemini 7 insieme a Jim Lovell. La missione era concepita per verificare se era possibile resistere fisiologicamente e psicologicamente nello spazio per il tempo necessario per una missione fino alla Luna e ritorno.

Nel corso del volo, di cui era comandante, Borman effettuò con Lovell il primo rendez-vous nello spazio, incontrando la Gemini 6A di Schirra e Stafford e volando insieme in formazione: anche questo era un obiettivo essenziale per dimostrare la capacità di due veicoli spaziali di incontrarsi in un punto preciso con velocità e traiettorie coincidenti, come sarebbe stato necessario per le complesse manovre di discesa verso la Luna nelle successive missioni Apollo.

Nel 1967 fece parte della commissione che ebbe il difficilissimo compito di appurare le cause dell’incendio della capsula Apollo 1 sulla rampa di lancio, costato la vita a tre suoi compagni (Ed White, Roger Chaffee e Gus Grissom).

Nel dicembre del 1968 fu comandante della missione Apollo 8 e volò intorno alla Luna insieme a Jim Lovell, con il quale aveva già condiviso due settimane di volo spaziale, e Bill Anders. Durante questa missione, i tre uomini trasmisero immagini televisive in diretta della Terra vista dalla Luna e furono i primi nella storia dell’umanità a vedere la Luna con i propri occhi da una distanza di circa cento chilometri, fotografandola in dettaglio e catturando la storica immagine della Terra che si staglia nel nero dello spazio sopra l’orizzonte lunare.

Non era la prima foto del suo genere, ma era la più bella della prima serie scattata da persone che erano lì a vedere quel panorama, e questo fece tutta la differenza. La foto divenne, ed è tuttora, uno dei simboli di quello che allora era il nascente movimento ecologista: aiutò a diffondere senza parole il concetto che la Terra è un gioiello fragile, un’oasi di vita in un universo ostile e inabitabile, e che se lo roviniamo non c’è nessun altro posto dove possiamo andare a ripararci. Non tutti, ancora oggi, sono riusciti a ficcarsi in testa questo semplice concetto.

Mai nessuno si era avventurato così lontano dalla Terra; ancora oggi, 55 anni dopo, sono solo 24 le persone che hanno raggiunto la Luna. È tempo di tornare. Ed è tempo, urgentemente, di mettere a frutto quella lezione di vita di oltre mezzo secolo fa.

La NASA ricorda Frank Borman con queste pagine biografiche.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Paolo Attivissimo's Blog

- Paolo Attivissimo's profile

- 5 followers