Paolo Attivissimo's Blog, page 8

April 12, 2024

Biografie astronautiche oggi col 20% di sconto

Per festeggiare la Giornata internazionale del volo umano nello spazio, l’editore Cartabianca.com offre solo per oggi il 20% di sconto sulle autobiografie degli astronauti lunari Cernan, Young e Collins dando il codice spaceman.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

April 11, 2024

Podcast RSI - Story: Deepfake fra plagio, abuso e autodifesa

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

---

Deepfake. È la parola usata perindicare la tecnica informatica che permette di sostituire il voltodi una persona con un altro, in foto e in video, usando l’intelligenzaartificiale, in maniera molto realistica. Così realistica che, se ildeepfake è fatto bene, la maggior parte delle persone non siaccorge affatto che si tratta di un volto sostituito.

Per molti utenti, deepfakeè sinonimo di molestia, di truffa, ma per altri invece èun’occasione di lavoro, di scoperta della propria personalità, eaddirittura di protezionepersonale.

Benvenutiallapuntata del 12aprile 2024del Disinformatico, chestavolta racconta due casimolto differenti di applicazione di deepfakeche spaziano dal plagio alla molestia fino all’autodifesa,e presenta le nuove regole di Meta per la pubblicazione di deepfakee immagini sintetiche in generale.Io sono Paolo Attivissimo.

[SIGLA di apertura]

Influencer virtuali in crescita ma sotto attacco deepfakePochi mesi fa, a dicembre 2023, vi ho raccontato la miaesplorazione del fenomeno delle cosiddette influencer virtuali:persone che non esistono, le cui immagini e i cui video sono generatidall’intelligenza artificiale. Identità che sono pilotate da persone realiche scelgono le loro pose, il loro vestiario e le loro apparizionisui social network.

Una delle più celebri influencervirtuali è la spagnola Aitana Lopez, gestitada un’agenzia di moda diBarcellona: oggi haoltre 300.000 follower su Instagram (@fit_aitana)e fa guadagnare i suoi creatori tramite icontratti pubblicitari e lavendita di foto piccantisu piattaforme per adulti come Fanvue.

L’idea dell’influencervirtuale, quasi sempre al femminile (anche se c’è qualche raro,timido tentativo al maschile), piace molto al mercato: costa molto meno diuna modella o di unainfluencer in carne e ossa,non si lamenta delle ore di lavoro o dei vestiti scomodi, non sistanca, non invecchia, noningrassa e non ha spese ditrasferta. Se una campagnapubblicitaria ha bisogno di un volto o di un corpo che attirinol’attenzione o semplicemente indossino un certo prodotto, può rivolgersia questi personaggi sintetici a basso costo e alta efficienza.Nessuno del pubblico si accorgerà che si tratta di immagini generatedall’intelligenza artificiale.

Crearequesti personaggi virtuali è abbastanza semplice: ero riuscitoanch’io a creare un clone molto realistico di Aitana Lopez, conl’aiuto di una coppia dipersone espertedi grafica digitale. La parte difficile è guadagnarciqualcosa, cercando sponsor o contratti pubblicitari e scansando leofferte truffaldine di una selva di sedicenti promotori che si fannopagare promettendo di farti avere tanti follower (tutti falsi). Hochiuso il mio esperimentosenza rimetterci soldi,ma ho continuato a seguiregli sforzi di chi mi avevaaiutato e che oracomincia a vedere i primi guadagni. Qualche foto per la copertina diun CD o di una playlistdi una band emergente,qualche illustrazione per piccoli eventi, qualche fotografia sexyvenduta online, tanticontenuti pubblicati diligentementetutti i giorni, ei follower, soprattutto su Instagram, allafine arrivano, anchenel mercato di lingua italiana,al di qua e al di là della frontiera.

Profili sintetici come FrancescaGiubelli (11.000 follower), RebeccaGalani (15.000 follower) oAmbrissima(37.000 follower) vengonointervistati virtualmente dai media generalisti come se fosseropersone reali, e spostano opinioni e creano discussioni, anche sutemi impegnativi come il clima o i diritti umani, proprio come se fosseropersone reali. Nonhanno i numeri dei grandiinfluencer reali, certo, main compenso costano molto meno e soprattutto nonfanno gaffe e non causano imbarazzi ai loro sponsor conle loro vicende sentimentali.Aspettatevi, insomma, che neiprossimi mesi siano sempre più presenti e numerosi gli influencervirtuali le cui immagini sono generate con l’intelligenzaartificiale.

Stanno nascendo anchele prime community diinfluencer virtuali in lingua italiana, come Aitalia.community,i cui membri si scambianotrucchi e consigli tecnici e di marketing e si sono datiun “manifestoetico” di trasparenza,che esige per esempio che icontenuti sintetici siano sempre dichiarati come tali (a differenzadi alcuni settimanali blasonati che spacciano per autentichedelle foto talmente ritoccate da dare duepiedi sinistri alle persone ritratte).

View this post on InstagramA post shared by AITALIA Community (@aitalia.community)

Al primopunto di questo manifesto c’èil divietodei deepfake nonconsensuali. Moltissimiartisti digitali che creano ecurano belle immagini di modelle e modelli virtuali si vedono infattiplagiare il lavoro da operatorisenza scrupoli, che scaricano inmassa le immagini prodotteda questi artisti,sostituiscono i voltidei loro personaggi usandola tecnica del deepfake, senzapermesso e senza compenso, ecosì riusanoa scrocco la fatica altruiripubblicandola sui propriprofili social, che spesso hanno un seguito maggiore di quello degliartisti originali.

È un nuovotipo di pirateria dei contenuti,ed è un problemachetocca anche le modelle e i modelli in carne e ossa. Nellevarie piattaforme social,infatti, abbondano i profiliche hanno centinaia di migliaia di follower, con i relativi guadagni,ottenuti pubblicandole foto oi reel, ossiai video, di persone reali,quasi sempre donne, e sostituendone i volti perspacciarli perimmaginicreateda loro. Lo segnala peresempio unarticolosu 404media,facendo nomi e cognomi di questi sfruttatori della fatica altrui.

Molti creatori di contenuti sistanno difendendo usando il watermarking,ossia la sovrimpressione di scritte semitrasparenti per identificarel’autore originale dell’immagine sintetica o reale, mai software di intelligenza artificiale riescono spesso a cancellare queste sovrimpressioni.

Se state pensando di fare l’influencervirtuale o reale perché vi sembra un lavoro facile, o di promuoverela vostra arte online, mettete in conto anche il rischio dellapirateria. E se pensavate chefare la modella o il modello fosse uno dei pochi lavori noninfluenzati dall’intelligenza artificiale, devo darvi unadelusione: aparte forse marmisti e pizzaioli,non si salva nessuno.

Salva dallo stalking grazie al deepfake: SikaMoonDalla Germania arriva un caso molto particolare di uso positivodella tecnica del deepfake,segnalato in un’intervista pubblicata da DieTageszeitung e dedicata auna giovane donna che si fa chiamare Sika Moon e pubblica evende onlinele proprie foto e i propri video per adulti. Questo è il suo lavoroa tempo pieno, e le sue attività sulle varie piattaforme social sonoseguite in media da circa 4 milioni di persone al mese, dandoleguadagni mensili che lei definisce “stabilmente a cinquecifre”.

View this post on InstagramA post shared by Sika Moon (@sika.moon)

Ancheil suo lavoro è stato toccato dall’intelligenza artificiale. Percinque anni ha lavorato pubblicando sulla piattaforma Onlyfans,mostrando il suo vero volto, ma delle esperienze di stalking chedefinisce “terribili”l’hanno costretta a proteggersi ricorrendo all’anonimato,ottenuto in questo caso facendo un deepfakea se stessa. Il viso della donna in questione, infatti, nelle foto enei video è generato con l’intelligenza artificiale, ed èdifferente dal suo, ma è talmente realistico che pochi si accorgonodella manipolazione. Ora hacambiato piattaforma, perché Onlyfans rifiuta i contenuti generatisinteticamente.

Questodeepfake, insomma, leha permesso di evitare che il suo lavoro fosse sabotato dagli stalkere le consente di proseguire la propria attività in sicurezza. È untipo di uso positivo diquesta tecnologia che non riguarda solo chi vuole proteggersi dapersone pericolosamenteinvadenti ma vale anche, peresempio, per chi vive in un ambiente in cui è considerato reato,tipicamente solo per le donne, mostrare il proprio volto oppure ècomunque necessario coprirlo o mascherarlo per non farsi identificare, per provare in sicurezza esperienze altrimenti impossibili. Un deepfake, insomma, è unamaschera che però lascia passare tutta l’espressività di un viso.

Inoltre, sempregrazie all’intelligenza artificiale, Sika Moonpuò comunicare con i propri fan direttamente nella loro lingua. Hainfatti fatto clonare la propria voce e quindi può ora inviaremessaggi vocali ai suoi follower parlando ogni volta nella loro rispettivalingua.

Nell’intervista, Sika Moonsegnala inoltre un altro fenomeno interessante che riguarda leimmagini generate dall’intelligenza artificiale: inmolte culturel’idea stessa che una fotografia di una persona possa essere creatasinteticamente è inconcepibile ofa molta fatica a essere accettata. In fin dei conti, una foto è unafoto, un disegno è un disegno. Solo il computer permette di crearein grandi quantità disegni che sembrano fotografie.“La gente in India, nei paesi africani e in quelli arabidi solito non lo capisce affatto”,spiega Sika Moon, nonostante ilsuo profilo dichiari chiaramente che molte sue immagini sonocompletamente generate dall’intelligenzaartificiale. E quello chedice corrisponde anche alla mia esperienza nel seguire le attività dialtre persone che fanno lo stesso lavoro di Sika Moon appoggiandosiall’informatica per le proprie immagini.

Tutto questo sembra indicare chel’impatto culturale dell'IA sarà differente nei vari paesi delmondo. In quelli tecnologizzati verrà probabilmente attutito dallafamiliarità con la tecnologia, ma in altri sarà molto piùdestabilizzante. Forsesarebbe opportuno tenerne conto, per non creare una nuova forma diinquinamento digitale da esportare.

Nuove regole di Meta per i contenuti sinteticiLa stragrande maggioranza delle foto, dei video e degli audiogenerati dall’intelligenza artificiale circola sui social networked è lì che ha il maggiore impatto. Ma allora perché i socialnetwork non fanno qualcosa per impedire la diffusione di fake news,inganni e manipolazioni che usano l’intelligenza artificiale?

La risposta a questa domanda è che in realtà i social fannoqualcosa, ma quello che fanno è inadeguato, perché la tecnologia sievolve talmente in fretta che le regole scritte per esempio dalgruppo Meta per uniformare la gestione dei contenuti sintetici daparte di Facebook, Instagram e Threads risalgono a soli quattro annifa ma sono completamente obsolete. Nel 2020 i contenuti realisticigenerati dall’intelligenza artificiale erano rarissimi e si temevasoprattutto la manipolazione dei video. Da allora, invece, sonoemerse le immagini sintetiche realistiche producibili in massa eanche i contenuti audio falsi e creati artificialmente.

E così Meta ha presentato le sue nuove regole con un comunicatostampa il 5 aprile scorso: prossimamente smetterà di censurare direttamente i contenuti “innocui” generati dall’intelligenza artificiale e apartire da maggio applicherà un’etichetta di avviso a una gammapiù vasta di contenuti video, audio e di immagini se rileverà chesono stati creati o manipolati adoperando l’intelligenzaartificiale o se chi li pubblica li indicherà spontaneamente comegenerati usando questa soluzione.

Mentre finora le regole bandivano soltanto i video realizzati oalterati con l’intelligenza artificiale che facevano sembrare che una persona avesse dettoqualcosa che non aveva detto, ora verranno etichettati anche i videomodificati per attribuire a una persona un comportamento o ungesto che non ha commesso. Da luglio, inoltre, Meta smetterà dicensurare i contenuti generati che non violano le regole su argomenticome le interferenze elettorali, il bullismo, le molestie, laviolenza e l’istigazione. In sostanza, ci saranno meno rimozioni epiù etichettature di avvertimento.

Tuttavia c’è il problema che al momento attuale Meta si affidaagli indicatoristandard per riconoscere le immagini sintetiche. Molti softwareper la generazione di immagini, come quelli di Google, OpenAI,Microsoft, Adobe, Midjourney e Shutterstock, includono nelle proprie immaginiun indicatore visibile o rilevabile digitalmente, una sorta dibollino che le marca come sintetiche, e Meta usa solo questoindicatore per sapere se un’immagine è alterata oppure no; non fanessun altro controllo. Di conseguenza, un creatore ostile può quindi generareimmagini o video senza indicatori, o togliere questi indicatori dacontenuti esistenti, che non verranno riconosciuti ed etichettati daMeta come sintetici.

Per colmare almeno in parte questa lacuna, Meta offrirà agliutenti la possibilità di etichettare volontariamente i contenutigenerati con l’intelligenza artificiale e applicherà penalità achi non usa questa etichettatura. Ma è chiaro che chi vuoleingannare o disseminare disinformazione non aderirà certo a questovolontariato e potrà farla franca anche con le nuove regole. Come alsolito, insomma, i social network fanno troppo poco, troppo tardi.

Fonte aggiuntiva: ArsTechnica.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.April 10, 2024

Complotti lunari: il film “Fly Me to the Moon”

Scarlett Johansson e Channing Tatum sono i protagonisti di “Fly Me to the Moon”, un film in uscita a luglio che racconta gli allunaggi umani degli anni Sessanta ipotizzando che venga commissionata una messinscena da usare qualora il programma spaziale reale si rivelasse un fiasco e non riuscisse a compiere l’impresa.

Sicuramente gli ottusangoli diranno che è il modo che usa Hollywood per comunicare le verità impresentabili e forse qualcuno temerà che un film del genere possa risvegliare i lunacomplottisti, ma in realtà il trailer sembra suggerire quanto sarebbe stato difficile, se non impossibile, realizzare una finzione del genere.

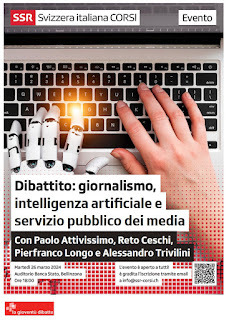

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Video: l’intelligenza artificiale è una minaccia per i media e per il servizio pubblico radiotelevisivo?

Il 26 marzo scorso ho partecipato al dibattito pubblico organizzato da gioventudibatte.ch all’auditorium di BancaStato a Bellinzona sul tema dell’intelligenza artificiale e in particolare della sua eventuale pericolosità per i media e per il servizio pubblico radiotelevisivo. Ho argomentato che l’IA è soprattutto una minaccia per questo settore, insieme a Pierfranco Longo, presidente della Conferenza cantonale dei genitori e membro del Consiglio regionale Ssr.Corsi. Il punto di vista contrario è stato sostenuto da Reto Ceschi (responsabile del Dipartimento informazione alla Rsi) e da Alessandro Trivilini (docente e ricercatore in ingegneria e sicurezza informatica alla Supsi).

Ecco il video (40 minuti in tutto):

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.April 5, 2024

Podcast RSI - WhatsApp abbassa l’età limite, navigazione anonima che non lo è, Playmate come standard tecnico

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

Quattro anni di azione legale negli Stati Uniti hanno documentato quello che per molti sarà un tradimento informatico: la navigazione in incognito di Google Chrome è in realtà tutt'altro che in incognito e Google ha tracciato per anni le visite particolarmente sensibili che si fanno quando si usa questo modo di navigare nel Web. Intanto WhatsApp si prepara a cambiare di nuovo il limite minimo di età per usarlo, facendolo scendere da 16 a 13 anni anche in Europa. Se volete sapere perché WhatsApp finora ha avuto un limite di età così alto nel nostro continente e perché ora lo abbassa, siete nel posto giusto.

Benvenuti alla puntata del 5 aprile 2024 del Disinformatico , il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo, e oltre a queste notizie vi porto la strana storia di una foto di Playboy che è diventata uno standard tecnico per gli informatici. No, non sto scherzando. Cominciamo!

[SIGLA di apertura]

La navigazione in incognito non è in incognitoUno dei miti più tenaci e durevoli fra gli utenti di Internet è l’idea che la navigazione in incognito sia, appunto, in incognito. Il nome di questa modalità di navigazione nel Web è infatti molto ingannevole e viene spesso frainteso.

La navigazione in incognito o anonima o privata, come la chiamano i vari browser, è in realtà semplicemente un modo per visitare siti senza lasciare tracce sul dispositivo che state usando. Non rimane memoria nella cronologia di navigazione, non vengono salvati cookie o file temporanei su quel dispositivo, tablet, computer o telefonino che sia. Ma i siti che visitate si ricordano eccome della vostra visita e sono perfettamente in grado di identificarvi. In particolare, è in grado di identificarvi Google, se navigate usando il suo browser Chrome.

È quello che emerge da una class action avviata nel 2020 negli Stati Uniti contro Google, i cui atti sono ora stati pubblicati : l’azienda ha concordato, non senza opporre grandissima resistenza per quattro anni, che cancellerà miliardi di dati raccolti mentre gli utenti di Chrome usavano la navigazione in incognito e probabilmente pensavano di navigare in modo anonimo, cullati da un falso senso di sicurezza.

L’azione legale prevede anche che Google aggiorni gli avvisi informativi che compaiono quando si attiva la navigazione in incognito. Questi avvisi dovranno dire molto chiaramente che Google raccoglie dati dai siti visitati, a prescindere dalla modalità di navigazione, in incognito o meno, e che i siti e le app che includono i servizi di Google scambiano in ogni caso informazioni con Google.

Sul versante tecnico, Chrome dovrà bloccare i cookie di terzi nella navigazione in incognito, visto che li usava per tracciare gli utenti durante questo tipo di navigazione su siti non appartenenti a Google, e dovrà oscurare parzialmente gli indirizzi IP per impedire la cosiddetta reidentificazione che permette di riassociare dati di navigazione apparentemente anonimi agli utenti che li hanno generati.

Gli effetti di questa azione legale si faranno sentire in tutto il mondo con i prossimi aggiornamenti di Chrome. Noi utenti non dobbiamo fare altro che aspettare questi aggiornamenti e installarli.

Ma nel frattempo resterà a molti l’amaro in bocca, perché solitamente la navigazione in incognito si usa proprio per visitare i siti di cui non si vuole lasciare traccia.

Per navigare veramente in incognito servono ben altre soluzioni: applicazioni come il browser Tor, per esempio. Ma questa è un’altra storia.

Dall’11 aprile prossimo l’età minima consentita per l’uso di WhatsApp scenderà da 16 a 13 anni anche in tutta Europa, allineandola al resto del mondo. Il cambiamento era stato annunciato a febbraio e serve, secondo WhatsApp, a “garantire un requisito di età minima coerente a livello globale.” Il cambiamento si applica a tutta la “Regione europea”, come la chiama WhatsApp, e questa regione include i paesi dell’Unione Europea e anche la Svizzera.

Il limite di età di 16 anni era stato introdotto per l’Europa nel 2018, innalzandolo da 13 anni, per rispettare le normative dell’Unione Europea, in particolare il regolamento generale sulla protezione dei dati o GDPR, che obbliga le aziende a fare “sforzi ragionevoli” per verificare l’età e ottenere il consenso dei genitori per gli utenti sotto i 16 anni. In pratica, WhatsApp ha preferito alzare il limite formale di età piuttosto che mettere in funzione un complesso sistema di verifica (BBC). Ma adesso le nuove garanzie sulla protezione dei dati dei minori legate all’introduzione di un’altra norma, il Digital Services Act, permettono di tornare al limite precedente.

In ogni caso, il limite formale era ed è tuttora ampiamente ignorato, come nota Pro Juventute, segnalando che del resto “non ci sono conseguenze legali per i minori di 16 anni che utilizzano WhatsApp” perché “secondo il diritto svizzero, mentire sull’età non è un reato punibile.”

Tuttavia dichiarare un’età non corretta viola i termini di servizio di WhatsApp, e quindi l’azienda potrebbe limitare o bloccare l’uso dell’app qualora si accorgesse che l’utente ha mentito. Cosa che succede spesso quando l’utente che si era iscritto anni fa a WhatsApp mentendo sull’età cerca in seguito di cambiare il proprio anno di nascita indicato nell’app, per allinearlo alla realtà: WhatsApp può accorgersi che l’account era stato aperto quando l’utente non aveva ancora l’età compatibile con le sue regole e quindi bloccare quell’account.

Va anche detto, soprattutto per i genitori confusi da tutti questi cambiamenti dei limiti di età dei vari social network, che la scelta dei 13 o 16 anni viene fatta da WhatsApp solo nel proprio interesse, per mettersi in regola con le norme, e non certo per tutelare i minori, per cui non va considerata come una linea guida per decidere se lasciare che i figli usino questo social network.

Fonti aggiuntive: ADNKronos, Dday.it, Laleggepertutti.it, WhatsApp, TechCrunch, WhatsApp.

Lena: la foto di Playboy che divenne standard tecnicoSiamo nell’estate nel 1973, alla University of Southern California, dove un ricercatore in campo informatico sta cercando un’immagine da usare come riferimento per i suoi test di digitalizzazione. Roba assolutamente sperimentale per l’epoca. Per la conferenza tecnica che sta preparando gli serve un’immagine su carta patinata che includa un volto umano. Guarda caso, arriva qualcuno con una copia di Playboy.

Viene strappata la parte superiore del paginone centrale della rivista, che raffigura una giovane donna che indossa solo un cappello e una piuma viola, nello stile tipico di Playboy , e ne viene fatta la scansione con i metodi primitivi di allora: lo scanner è uno di quelli per le telefoto, che richiede che l’immagine venga montata su un cilindro rotante, e fa la scansione nei tre colori primari, a una risoluzione di 100 linee per pollice; i dati risultanti vengono poi elaborati con un minicomputer Hewlett Packard 2100. Un procedimento complicato che produce un’immagine da soli 512x512 pixel, che oggi fa sorridere ma che per l’epoca è un risultato davvero notevole.

Il ricercatore sceglie solo la porzione dell’immagine che include le spalle nude e il volto della donna, perché ha un contrasto elevato e una notevole ricchezza di dettagli che la rendono ideale per i test dei sistemi di elaborazione delle immagini. O perlomeno è questa la giustificazione ufficiale per l’uso del volto di una Playmate in un mondo quasi esclusivamente maschile come quello dell’informatica degli anni Settanta.

Sia come sia, la soluzione improvvisata piace e diventa popolare, per cui altri ricercatori inziano a usare questa foto come campione di riferimento per valutare i propri programmi di compressione ed elaborazione delle immagini. In breve tempo quella fotografia di Playboy diventerà lo standard tecnico di tutto il campo nascente della fotografia digitale e verrà pubblicata in moltissimi articoli tecnici nelle riviste di settore nei decenni successivi. Sarà ancora in uso quasi quarant’anni dopo, nel 2012, quando un gruppo di ricercatori di Singapore dimostrerà di essere capace di stampare a colori immagini microscopiche, larghe come un capello (50 micrometri, ossia 5 centesimi di millimetro) e userà proprio questa foto come dimostrazione.

Se oggi abbiamo GIF, JPEG e tanti altri formati per la trasmissione di immagini lo dobbiamo anche a quest’improvvisazione californiana, fatta oltretutto in violazione del copyright e poi accettata di buon grado dall’editore della rivista.

Ma chi è la ragazza in questione? È nota fra i ricercatori semplicemente come “Lena” o “Lenna”, ma la rivista dalla quale fu prelevata la sua immagine la presentò come Lenna Sjööblom, Playmate di novembre 1972. Il suo vero nome è Lena (una N sola) Forsén, e all’epoca lavorava come modella.

Non capita spesso che una foto di una Playmate diventi uno standard tecnico, ma è andata così. Tuttavia le sensibilità sono cambiate rispetto a mezzo secolo fa e in effetti questa foto ha contribuito allo stereotipo della donna oggetto in un campo nel quale le donne, pur avendo fatto la storia dell’informatica, non venivano ben viste come colleghe dagli informatici di sesso maschile. Inoltre l’associazione con il marchio Playboy strideva in un ambiente accademico.

E così le riviste del prestigioso gruppo Nature hanno iniziato a rifiutarla già nel 2018. E la IEEE Computer Society, una delle associazioni più famose e influenti del settore a livello mondiale, ha annunciato che dal primo aprile 2024 non accetta più articoli scientifici che usino questa fotografia. Verrà rimpiazzata da altre immagini standard già in uso, chiamate Cameraman, Mandril o Peppers (esempio), ma se vi capita di consultare qualche articolo d’informatica d’epoca e vi chiedete chi sia la graziosa fanciulla che spicca nelle pagine piene di grafici e tabelle, ora sapete chi è e conoscete la sua strana storia.

Fonti aggiuntive: Wikipedia, Ars Technica.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.April 1, 2024

Qualcuno mi segue ancora su Twitter? Mi hanno offerto di comprare il mio account. Chiedo il vostro parere

Nota di chiarimento: quanto segue non è un pesce d’aprile, nonostante sia stato pubblicato il primo aprile.

Ieri (31 marzo) ho postato su Twitter (mi rifiuto di chiamarlo X) un sondaggio informale per sapere quante persone effettivamente seguono il mio account Twitter, nel senso che vedono davvero i miei post. Perché Twitter dice che ho 413.309 follower, ma siccome non ho un account a pagamento i miei tweet non arrivano a tutti.

Test veloce: quanti di voi mi seguono realmente qui, e quanti vedono i miei tweet? Se avete letto questo tweet, mettete un like, per favore, così posso contarvi.

— Paolo Attivissimo @ildisinformatico@mastodon.uno (@disinformatico) March 31, 2024

In cambio offro foto di gatto più coscia femminile per attirare la vostra attenzione.

Perché ve lo chiedo? / segue pic.twitter.com/gp3y65uSCV

Questo tweet ha ricevuto 2882 like e secondo Twitter è stato visto da 48.530 account. Numeri ben lontani dai 413mila teorici. Purtroppo la gestione Musk ha massacrato Twitter e sembra intenzionata a continuare a lungo e con lo stesso approccio. Non è più la piattaforma di informazione immediata e in tempo reale che era prima: ora è soprattutto un ricettacolo di spam, hater e contenuti violenti. Ho smesso da tempo di pubblicarvi contenuti perché mi sembra inutile farlo con una voce silenziata dagli umori momentanei ma sempre più estremi di Elon Musk e rivolgendomi a un pubblico sempre più estremizzato e aggressivo.

In altre parole, ho un account da oltre 400 mila follower che giace inutilizzato ma comprensibilmente fa gola ad alcuni operatori commerciali. Ho ricevuto un’offerta economica seria e abbastanza significativa per cedere l’account. Ho posto due condizioni principali: gli oltre 130 mila tweet che ho scritto in questi 17 anni (ho iniziato nel 2007) non verrebbero cancellati e l’account verrebbe rinominato. La parte interessata non è qualche setta complottista in vena di vendetta, forza politica o agenzia di propaganda o disinformazione: è un servizio commerciale di assistenza personale basato sull’intelligenza artificiale.

Francamente non so cosa fare. Da un lato mi spiace perdere un account che ha quasi due decenni di storia (che però tanto non legge nessuno); dall’altro la cifra proposta non è trascurabile, soprattutto per un account che non sto nemmeno usando. Però mi sembra di mancare di rispetto a tutti quei follower che hanno scelto di seguirmi in tutti questi anni (anche se ovviamente avviserei ripetutamente di un eventuale cambio di gestione dell’account e chi ha fatto l’offerta sa benissimo che in caso di cambio ci sarebbe una ressa di defollow immediati; sembra che a loro vada bene lo stesso).

Un’alternativa sarebbe ingoiare il rospo-Musk e pagare uno stramiliardario per avere un account non limitato, per poi riprendere a usarlo per postare notizie e avvisi. Ma l’idea di dare soldi a questo personaggio, per un social network che ha comprato per farne uno strumento di propaganda politica e di autocompiacimento personale, mi ripugna parecchio.

Se avete idee, sono tutt'orecchi: scrivetele nei commenti.

March 29, 2024

Podcast RSI - Novità da Meta: interoperabilità, accuse di intercettazione dei rivali, il gioco nascosto dentro Instagram

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

Da pochi giorni Threads, l’app di messaggistica di Meta, permette di scambiare messaggi anche con chi non ha Threads: è insomma diventata interoperabile, e anche WhatsApp e Messenger stanno abbattendo le barriere di compatibilità. È una rivoluzione silenziosa nel modo in cui usiamo Internet. Ma non è l’unica notizia che ci arriva da Meta: c’è un’azione legale, negli Stati Uniti, che accusa i massimi dirigenti di Meta di aver violato le leggi sulla concorrenza e sulla riservatezza delle comunicazioni pur di riuscire ad acquisire dati sulle attività del rivale Snapchat.

Benvenuti alla puntata del 29 marzo 2024 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica e in particolare, questa volta, a notizie che arrivano da Meta, come quella del giochino nascosto nell’app di Instagram. Se vi interessa sapere come attivare questo gioco, magari per stupire gli amici, restate in ascolto. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Meta entra davvero nel fediversoImmaginate di poter usare una sola app per postare contemporaneamente su tutti i social network e per scambiare messaggi con chiunque usi un social diverso da quello che usate voi. Da WhatsApp potreste scrivere a chi sta su Messenger o Mastodon e viceversa, per esempio. Invece di tenere sul telefono tante app di messaggistica differenti e doversi ricordare che Mario è su Telegram e Piera sta su Snapchat e saltare in continuazione da un’app all’altra, potreste semplicemente scegliere una di queste app e usarla per comunicare con tutti.

Sarebbe bello, e sta cominciando a diventare realtà. Meta ha annunciato pochi giorni fa che la sua app Threads è ora in grado di scambiare messaggi con qualunque social network che usi lo standard ActivityPub, come per esempio Mastodon. E su un binario differente, anche WhatsApp e Messenger stanno diventando interoperabili con le app di messaggistica di altri gestori: in altre parole, stanno diventando capaci di scambiare messaggi con utenti che usano piattaforme differenti, a condizione che usino il protollo standard Signal o un suo equivalente.

Nel caso di Threads, questa interoperabilità è già attiva adesso per gli utenti che abbiano più di 18 anni, abbiano profili pubblici e abbiano account basati negli Stati Uniti, in Canada o in Giappone; gli altri paesi seguiranno a breve. È una funzione opzionale: per attivarla occorre andare nelle impostazioni dell’account Threads, leggere la spiegazione di cos’è il fediverso, e poi cliccare sul pulsante di attivazione. Per WhatsApp e Messenger, invece, bisognerà aspettare che i gestori delle altre piattaforme sottoscrivano gli accordi tecnici con Meta. Ma a parte questo, sembra che tutto sia pronto. Anche in questo caso sarà il singolo utente a decidere se attivare o meno questa possibilità di comunicare con una sola app verso piattaforme di messaggistica differenti.

Questo crollo dei muri di incompatibilità che per anni hanno tenuto in ostaggi gli utenti, che erano costretti a usare una specifica piattaforma e app, non avviene per caso. È merito della pressione dell’Unione Europea sui grandi social network, applicata anche tramite la nuova legge europea, il Digital Markets Act o DMA, entrato da poco in vigore, che obbliga Meta e gli altri gestori a diventare compatibili tra loro e abbattere questo ostacolo alla libera concorrenza.

Ci vorrà ancora parecchio tempo prima che si arrivi all’interoperabilità completa, anche perché ci sono ostacoli tecnici notevoli da superare, ma la tendenza è ormai chiara e inarrestabile, con una notevole semplificazione una volta tanto a favore di noi utenti.

Fonte aggiuntiva: TechCrunch.

Se sei su Snapchat, YouTube o Amazon, forse Facebook ti ha spiatoUn’azione legale in corso negli Stati Uniti ha rivelato che Facebook aveva un progetto segreto concepito per sorvegliare gli utenti del rivale Snapchat, che poi si è esteso a coprire anche YouTube e Amazon. La vicenda risale al 2016, quando Snapchat stava avendo un boom di utenti e Mark Zuckerberg, allora CEO di Facebook (oggi Meta), voleva a tutti i costi informazioni sul traffico di dati degli utenti di Snapchat, le cosiddette analytics, per capire i motivi del successo del concorrente e sviluppare prodotti che potessero arginarlo. Ma queste informazioni non erano disponibili, perché Snapchat usava la crittografia per proteggere il proprio traffico di dati.

Così la società Onavo, acquisita da Facebook tre anni prima, fu incaricata di sviluppare una soluzione a questo problema: un kit che veniva installato sui dispositivi iOS e Android per intercettare il traffico prima che venisse crittografato, usando un attacco di tipo man in the middle tipicamente adoperato dai malintenzionati.

Questo kit fu distribuito da altre aziende come se fosse un loro prodotto, con un loro marchio distinto, in modo che fosse difficile ricollegare i vari prodotti alla singola fonte, ossia Onavo. Inoltre a volte gli utenti più giovani di Snapchat venivano pagati fino a 20 dollari al mese ciascuno per accettare di installare questi kit spioni, presentati agli utenti come se fossero delle VPN, sotto il nome di Onavo Protect: questo comportamento fu segnalato pubblicamente dal sito TechCrunch e denunciato dalla commissione australiana per la concorrenza e poco dopo Facebook chiuse il progetto, che era stato attivato nel 2016 per intercettare il traffico di Snapchat e poi era stato esteso a YouTube nel 2017 e ad Amazon nel 2018, creando anche certificati digitali falsi per impersonare server fidati di queste aziende e decifrare i dati sul traffico degli utenti, passandolo a Facebook.

L‘azione legale attualmente in corso chiarirà colpe e responsabilità dal punto di vista tecnico e giuridico, ma le dichiarazioni interne degli addetti ai lavori di Facebook, rese pubbliche dagli atti della class action intentata da utenti e inserzionisti pubblicitari, sembrano piuttosto inequivocabili.

“Non riesco a pensare a una sola buona ragione per dire che questa cosa è a posto”, aveva scritto per esempio in una mail interna Pedro Canahuati, all’epoca responsabile principale per l’ingegneria di sicurezza di Facebook. I responsabili della sicurezza dell’azienda, insomma, erano contrari a questo tipo di comportamento, ma furono scavalcati.

Oltre alla prassi discutibilissima di presentare un software di sorveglianza dicendo che si tratta solo di una VPN, cioè di una cosa che gli utenti interpretano come un prodotto che protegge la privacy delle loro attività online, c’è anche il problema che secondo gli inserzionisti pubblicitari Facebook approfittò dei dati intercettati usando questo software, per imporre costi di inserzione ben più alti di quelli che avrebbe potuto chiedere in un mercato non alterato. Tutte cose da ricordare la prossima volta che Meta fa promesse di privacy ai suoi tre miliardi e mezzo di utenti.

Fonte aggiuntiva: Ars Technica.

Il giochino nascosto in InstagramE per finire, una piccola chicca che forse alcuni di voi conoscono già: negli ultimi aggiornamenti dell’app di Instagram c’è un gioco nascosto, che richiama un po’ i vecchi videogiochi come Breakout o Pong. C‘è un emoji che si muove sullo schermo e c’è in basso un cursore scuro da usare con un dito per parare quell'emoji ed evitare che cada, facendolo rimbalzare il più a lungo possibile sullo schermo. Man mano che riuscite a continuare queste parate, l’emoji si muove sempre più velocemente.

Per accedere a questo giochino nascosto bisogna inviare un messaggio diretto a qualcuno, scrivendo in quel messaggio un singolo emoji, quello con il quale desiderate giocare. Magari è il caso anche di avvisare la persona a cui mandate questo messaggio che non state mandand emoji a caso. Dopo averlo inviato, toccate l’emoji e si avvierà il gioco. Un altro modo per rivelare il gioco è cliccare su un emoji inviato da qualcun altro tramite messaggio diretto. A quanto pare il gioco non è ancora disponibile a tutti gli utenti, per cui provate e vedete cosa succede. Buon divertimento!

Fonte: TechCrunch.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.March 25, 2024

L’intelligenza artificiale è una minaccia per i media e per il servizio pubblico radiotelevisivo? Ne parliamo stasera alle 18 a Bellinzona

Stasera (26 marzo) sarò all’auditorium di BancaStato a Bellinzona per partecipare a un dibattito pubblico sul tema dell’intelligenza artificiale, e in particolare della sua eventuale pericolosità per i media e per il servizio pubblico radiotelevisivo.

Stasera (26 marzo) sarò all’auditorium di BancaStato a Bellinzona per partecipare a un dibattito pubblico sul tema dell’intelligenza artificiale, e in particolare della sua eventuale pericolosità per i media e per il servizio pubblico radiotelevisivo.Sosterrò la posizione ‘pro’, ossia che l’IA sia soprattutto una minaccia per questo settore, insieme a Pierfranco Longo, presidente della Conferenza cantonale dei genitori e membro del Consiglio regionale Ssr.Corsi.

A difendere la posizione ‘contro’ saranno presenti Reto Ceschi (responsabile del Dipartimento informazione alla Rsi) e Alessandro Trivilini (docente e ricercatore in ingegneria e sicurezza informatica alla Supsi).

L’appuntamento è organizzato nell’ambito della collaborazione fra Ssr, Corsi e La gioventù dibatte ed è aperto a tutti. Dopo il dibattito seguiranno le domande del pubblico e un aperitivo offerto al ristorante Prisma. Se vi interessa partecipare, è gradita l’iscrizione attraverso il sito gioventudibatte.ch.

La serata verrà videoregistrata e resa disponibile successivamente.

Se volete saperne di più:

Presentazione dell’evento e iscrizione presso il sito SSR CORSISpiegazione delle modalità del dibattitoPresentazione dell’evento sul sito della città di BellinzonaScritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.March 23, 2024

Retrocomputing: Apple II, Commodore PET e TRS-80 in mostra a Lugano

Il 20 marzo scorso ho moderato la serata “Quando i computer divennero POP”, dedicata al retrocomputing, al Campus Est USI-SUPSI di Lugano-Viganello, resa possibile dagli sforzi coordinati di AstISI (Associazione per la storia dell’informatica nella Svizzera italiana), SUPSI (Scuola universitaria professionale della Svizzera italiana), ESoCoP (European Society for Computer Preservation) e Fondazione Möbius.

Dopo l’introduzione fatta da Alessio Petralli, direttore della Fondazione Möbius, hanno parlato Sergio Gervasini (vicepresidente ESoCoP) e poi Marco Foco (Senior Manager presso NVIDIA), Fabio Guido Massa (Senior System Administrator), e Carlo Spinedi (presidente AstISI), presentando il contesto storico e le vicende tecniche e umane legate a oggetti fondamentali della storia dell’informatica come l’Apple II, il Commodore PET e il TRS-80, di cui c’erano in sala dei magnifici esemplari.

Ecco qualche foto della serata e dei suoi protagonisti umani e tecnologici.

Il professor Carlo Spinedi (AstISI) e, sullo sfondo, Sergio Gervasini (ESoCoP).

Il professor Carlo Spinedi (AstISI) e, sullo sfondo, Sergio Gervasini (ESoCoP).

Marco Foco (NVIDIA).

Marco Foco (NVIDIA).

Fabio Guido Massa.

Fabio Guido Massa.

Sergio Gervasini (ESoCoP).

Sergio Gervasini (ESoCoP).

Un Commodore PET aperto.

Un Commodore PET aperto.

Un Apple II.

Un Apple II.

Foto di gruppo finale.Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Foto di gruppo finale.Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

March 21, 2024

Podcast RSI - Story: Dietro le quinte delle truffe sugli investimenti in criptovalute

ALLERTA SPOILER: Questo è il testo di accompagnamento al podcast Il Disinformatico della Radiotelevisione Svizzera che uscirà questo venerdì presso www.rsi.ch/ildisinformatico.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

---

[CLIP: voce di donna complice dei truffatori che parla con una delle vittime: “Nice to see you, I will message on WhatsApp, OK?”]

Pig butchering: letteralmente,“macellazione del maiale”. È il nome spietato che viene usatodai criminali informatici per indicare un particolare tipo di truffaonline basata su un misto di belle ragazze, criptovalute, false app esoprattutto call center organizzatissimi dove lavorano migliaiadi persone. Se siete stati contattati da qualcuno che vi offre metodirapidi per fare soldi con Bitcoin e simili e avete cominciato afidarvi perché vi sono davvero arrivati dei soldi sul vostro contocorrente, fate attenzione: è quasi sicuramente una truffa.

Questaè la storia di un caso concreto di pig butchering,portato alla luce da un esperto del settore, che mostra l’incredibilesofisticazione raggiunta da queste bande criminali organizzate erivela dove si trovano le loro sedi operative e le tecniche usate peringannare le vittime.

Benvenutiallapuntata del 22marzo 2024 delDisinformatico, ilpodcast della Radiotelevisione Svizzera dedicato alle notiziee alle storie stranedell’informatica. Io sono Paolo Attivissimo: un po’ giù di voce, come potete sentire.

[SIGLA di apertura]

Lo schema della truffaDa alcuni anni su Internet è facile imbattersi in una truffa cheè particolarmente crudele già a partire dal suo nome: viene chiamatapig butchering, ossia “macellazione del maiale”, perché ècosì che i criminali vedono le proprie vittime. I truffatoriselezionano i propri bersagli usando le informazioni che trovano suisocial network: età, situazione sentimentale, foto. Scelgono lepersone che non hanno un partner e che mostrano nelle fotografie suisocial un’età adulta e suggeriscono una certa disponibilità economicasignificativa perché mostrano per esempio la loro auto, il loroabbigliamento o le immagini dei loro viaggi.

Una volta scelta la vittima, i criminali la circuiscono con ilmetodo ormai tristemente classico del romance scam o truffasentimentale: si presentano come uomini o donne molto attraenti,intrecciano una lunga relazione a base di messaggi e foto, senzachiedere nulla di insolito, diventano conoscenti di lunga data e siconquistano la fiducia del bersaglio con parole affettuose e unapresenza costante e piacevole.

L’inganno scatta solo dopo settimane o anche mesi dicorteggiamento, ma a differenza della truffa classica, nella quale ilcriminale finge di avere bisogno di soldi temporaneamente per tirarsifuori da un guaio burocratico o di salute, nel pig butcheringnon c’è nessuna richiesta di denaro, almeno inizialmente, e questofa abbassare ancora di più le difese psicologiche delle vittime.

A un certo punto il truffatore, ormai diventato uno di famigliaper la sua vittima, “rivela” a quella vittima di aver fatto unottimo investimento in criptovalute e le propone di fare altrettanto,dandole tutte le istruzioni necessarie su come versare i soldi peraprire un conto. Ma l’investimento non esiste, il conto è unafinzione gestita dal truffatore o da suoi complici, e i soldiinvestiti dalla vittima non verranno mai restituiti integralmente.

Fin qui lo schema è abbastanza noto, anche se c’è semprequalcuno che non lo conosce e ci casca perdendo somme ingenti, agiudicare dalle telefonate e dalle mail che mi arrivano continuamente: ma grazieall’esperto di truffe informatiche Jim Browning possiamo andareoltre questo schema astratto e vedere concretamente dove e come lavorano questi criminali.

Dentro la sede dei criminaliBrowning ha infatti pubblicato su Youtube un’inchiestain cui mostra come funziona in dettaglio questa truffa, con immaginigirate all’interno degli edifici dove lavorano migliaia di personeche passano la giornata a cercare online vittime da sedurre ederubare in tutto il mondo.

Se vi siete mai chiesti come facciano le persone a cadere inqueste trappole, la ragione principale è che sono costruite inmaniera estremamente professionale, assumendo persino delle modellein carne e ossa per fare le conversazioni online con le vittime.

Nel caso descritto da Browning, la sede dei criminali è un grandecomplesso di edifici ad alcuni chilometri dal centro di Dubai, negliEmirati Arabi Uniti. Otto palazzine di otto piani occupate in buona parteda un esercito di imbroglioni, così numeroso che è stato necessarioinstallare un’antenna cellulare mobile apposita per gestire tuttoil loro traffico telefonico. Browning indica l’indirizzo preciso,perché tanto sa benissimo che entro pochi giorni questiprofessionisti del crimine avranno già traslocato altrove.

Questi edifici sono pieni di postazioni dotate di computer, suiquali sono installate le app di vari siti di incontri per persone incerca di compagnia. È questo il serbatoio iniziale dal quale itruffatori pescano le proprie vittime, usando delle VPN per fingeredi essere in un paese insospettabile e così eludere i controlli deigestori di questi siti di incontri.

Il copione di chi lavora a queste postazioni è sempre lo stesso:fingere di essere una persona facoltosa e attraente che ha uno stiledi vita molto dispendioso, esibito tramite foto e video eloquenti. Igestori della truffa gli affidano un personaggio preciso edettagliato e gli forniscono un software che traccia altrettantodettagliatamente l'andamento di ciascun tentativo di raggiro.

Dopo aver agganciato la vittima su un sito di incontri, facendoper esempio con lui o con lei delle chat romantiche o erotiche, ilcriminale cerca sempre di portare la conversazione fuori da questisiti, che sono monitorati contro le truffe, e invita a proseguirla suWhatsApp o su Telegram, dove non c’è nessuna salvaguardia.

La conversazione prosegue in maniera inizialmente innocente, conun po’ di chiacchiere per presentarsi e magari qualche foto diqualche piatto consumato in un ristorante costoso ed esotico. Il truffatore dicedi lavorare nel settore della finanza, e a un certo punto si offre dicondividere alcuni dei suoi trucchi per fare soldi. Un’offertamolto generosa da fare a un perfetto sconosciuto, e questo dovrebbeinsospettire, ma l’inganno è costruito così bene che il sospettopassa in fretta.

I truffatori, spiega Browning, adoperano un’app chiamata HelloWorld Pro, che è capace di gestire varie sessioni Telegram eWhatsApp contemporaneamente e traduce la conversazione dall’inglese,che è la lingua solitamente parlata dal criminale, verso la lingua dellavittima. C’è anche un gruppo Telegram usato da tutti i truffatoridella banda per comunicare con i propri capi e i propri colleghi.

Gli operatori di questi call center professionalissimi sono inmolti casi dei migranti, che vengono sfruttati dai gestori, che sonocinesi. I contratti sono in inglese e cinese; tutti i computer sonoimpostati in cinese e anche le reti Wi-Fi usate nei call center hannonomi cinesi. Gli operatori lavorano e vivono come schiavi e i lorodatori di lavoro sequestrano i loro passaporti.

Le dimensioni di questa organizzazione, una delle tante del suogenere, sono impressionanti. Browning riesce a procurarsi laplanimetria degli edifici in cui si svolge la truffa e nota che cisono oltre 50 stanze per piano, ciascuna stanza è occupata da quattro operatori, e cisono otto piani per ciascuno dei quattro edifici coinvolti.Probabilmente qui lavorano oltre mille persone, reclutate tramite ilpassaparola dicendo che si tratta di un lavoro di marketing regolare.

Solo dopo che il lavoratore firma il contratto e inizia a lavorare si rende conto chesi tratta di una truffa, con tanto di copione dettagliato di unaquindicina di pagine, che si articola su vari giorni, fatto apposta per conquistare man mano la fiducia della vittima. Gli operatori vengono pagati a commissione:se non fanno vittime non prendono soldi e vengono licenziati erimpiazzati da altri disperati in cerca di lavoro.

Tutta questa organizzazione, però, serve solo per gestire il primolivello della truffa, perché la trappola è ancora più complessa.

Trappola professionalePer riuscire a convincere una persona ad affidare a unosconosciuto i propri soldi, magari i risparmi di una vita, ènecessario costruire una situazione di fiducia, e per farlo i gestoridella truffa assumono anche modelle in carne e ossa, donne attraentireali, e organizzano videochiamate fra queste donne e le vittime,guidandole anche qui con un copione, per far vedere che la personacon la quale le vittime stanno chattando esiste veramente.

Browning riesce anche a mostrare una di queste modelle grazie adelle riprese effettuate da un lavoratore pentito. Lei dice senzatroppi giri di parole che le sue uniche alternative erano fare laescort o fare video per le piattaforme di pornografia e siccome nonvoleva che la sua famiglia la vedesse su un sito a luci rosse hascelto questa carriera. E così si presta a conquistare la fiducia digente che grazie a lei perderà tutti i propri soldi.

Nella fase successiva del raggiro, la modella invita la vittima aiscriversi a un servizio legittimo di compravendita di criptovalute,come per esempio Binance. I gestori della truffa le mettono adisposizione screenshot già pronti con freccine esplicative chiarissime perspiegare alle vittime esattamente come procedere. È tutto molto,molto professionale e rassicurante.

È solo a questo punto che scatta la trappola vera e propria.Browning spiega che i truffatori chiedono alla vittima di scaricareun’app di compravendita di criptovalute, che è accompagnata daprecisi video tutorial su YouTube che spiegano come usarla e darecensioni che ne confermano in apparenza la bontà e affidabilità totale.Ma l’app, i tutorial e le recensioni sono tutte parte dellafinzione: i gestori si intascano subito i soldi investiti dallavittima e non fanno altro che mostrare un saldo fittizio sulloschermo del telefonino.

Fra l’altro, molti di questi truffatori invitano le vittime areclutare altre persone, in un classico schema a piramide, colrisultato che può capitare che la proposta di iscriversi a questoraggiro ci arrivi da un amico di cui ci fidiamo e che è caduto nellatrappola. Attenzione, quindi, anche agli amici che ci promettonorendimenti mirabolanti.

Un altro modo usato dai truffatori per rendersi credibili èrestituire alle vittime una parte del denaro che hanno investito. Sì,i soldi arrivano davvero, e vanno veramente sul conto della vittimapresso una banca regolare. Ma non sono mai tutti quelli affidati aicriminali.

Ci possono essere molte variazioni a questo schema generale, ma ilprincipio di fondo è che una persona molto attraente, solitamenteuna giovane donna, vi contatta su WhatsApp o in un sito di incontri edopo un po’ vi incoraggia a investire i vostri soldi in qualcheaffare online che probabilmente non avete mai sentito nominare. Se lofate e poi cercate di farvi ridare il vostro denaro, salterà fuoriche il bonifico è in attesa di approvazione o ci sarà qualche altrascusa, e non rivedrete mai tutti i soldi che avete inviato.

Se vi riconoscete in questa descrizione, troncate i rapporti con itruffatori, e non mandate loro altri soldi sperando che vi ridianoquelli già dati: sono persi. Segnalate la vicenda alla polizia, chene ha bisogno a fini statistici, e non fidatevi di sedicenti societàdi recupero di criptovalute che vi contatteranno promettendo di farviriavere i vostri risparmi se anticipate le spese: sono complici deitruffatori. E se conoscete qualcuno che si trova in questasituazione, avvisatelo che è caduto in una trappola estremamenteprofessionale, e preparatevi al fatto che non vi crederà.

Vista la provenienza specifica dei capibanda, è proprio il casodi dire che si tratta di uno schema crudelissimo a scatole cinesi, incui l’unico modo per vincere è non partecipare. Fate attenzione, emettete in guardia amici e colleghi.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Paolo Attivissimo's Blog

- Paolo Attivissimo's profile

- 5 followers