Paolo Attivissimo's Blog, page 4

August 13, 2024

Il Maniero Digitale diventa anche Maniero Fotovoltaico

Da metà luglio il Maniero Digitale ha attivato un impianto fotovoltaico collettivo da 282 kWp. Ora i criticoni dell’auto elettrica non possono più attaccarmi dicendo che la corrente che uso arriva da centrali inquinanti. A parte che le centrali inquinano comunque molto meno di milioni di marmitte di dubbia manutenzione, adesso l’energia elettrica mi arriva direttamente dal sole, sul tetto di casa, a chilometri zero. Da dove arriva di preciso la benzina o il gasolio che mettono dentro la loro auto? E come ci arriva? Appunto.

I kWp (kilowatt di picco) sono un valore di riferimento che si usa per indicare in modo standardizzato la potenza massima teorica di un impianto fotovoltaico. Ci sono tante piccole cose da imparare, e tante piccole abitudini da cambiare, in cambio del piacere di bollette più leggere e di un impatto ambientale ridotto. Adesso carichiamo le auto di giorno invece che di notte, e di giorno facciamo andare lavatrice e lavastoviglie, che prima accendevamo la sera. Lo scaldabagno è elettrico ad accumulo, e adesso accendiamo anche lui la mattina, quando i pannelli cominciano a produrre, e lo spegniamo nel tardo pomeriggio.

Allego un paio di schermate del sistema di monitoraggio al quale ho accesso via Internet, come tutti i proprietari delle case della residenza in cui si trova il Maniero Digitale. In rosso c’è il consumo dell’intera residenza quando non viene coperto dai pannelli, in giallo c’è la produzione complessiva e in verde c’è il consumo coperto dai pannelli.

Il picco di consumi notturni intorno alle 22 è probabilmente legato all’accensione degli scaldabagno della residenza, che per ora si accendono automaticamente di notte per sfruttare la tariffa elettrica notturna come in passato (noi invece lo commutiamo manualmente).

Come noterete, per buona parte della giornata abbiamo moltissima potenza in eccedenza, ma adesso siamo in estate, quindi con la massima insolazione, e questo impianto è pensato per gestire almeno in parte le future termopompe per il riscaldamento delle singole case.

Sulle tariffe definitive sto ancora aspettando una comunicazione formale. Le pubblicherò non appena le avrò, per fare due conti sulla convenienza puramente economica. Ma avere energia dal sole, tagliando fuori tutta la filiera del petrolio e i suoi gestori a dir poco impresentabili, non ha prezzo.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.August 11, 2024

Svizzera, falso sito del quotidiano “La Regione” promuove truffa sugli investimenti usando il nome della Presidente della Confederazione

Un lettore, Marco, mi segnala il sito Inform24svi[zz].net (togliete le quadre se volete riottenere il nome originale del sito), che al momento in cui scrivo ospita questa imitazione truffaldina del quotidiano ticinese La Regione (il cui sito reale è Laregione.ch).

Screenshot dell’inizio del falso articolo.

Screenshot dell’inizio del falso articolo.Per i non svizzeri, Viola Amherd è la presidente di turno della Confederazione (il sistema elvetico è complicato) e quindi il suo nome è un richiamo molto forte e autorevole, ma qui viene usato abusivamente, come del resto viene abusato anche il nome della testata giornalistica.

Ovviamente non è vero che “i cittadini Svizzeri potranno ufficialmente andare in pensione a 45 anni”, come dice il titolo del falso articolo.

Lo scopo di questa falsificazione è promuovere una truffa basata su finti investimenti. L’articolo include infatti un modulo di iscrizione a un fantomatico “VortexValor” che promette a chi investe 250 franchi di “ricevere in media 3.000 CHF al mese sul proprio conto bancario. I profitti sono generati dal trasporto di gas e petrolio attraverso il nostro Paese verso altri Paesi. Come potete immaginare, veniamo pagati per questo. Lo ripeto ancora una volta. Non ci sono rischi, tutti gli investimenti possono essere restituiti in qualsiasi momento, il che è garantito dalla Banca Nazionale e dal nostro Ministero.” Ovviamente è tutto falso.

I malcapitati che abboccano a un’offerta troppo bella per essere vera come questa (ci sono sempre; lo so, perché mi contattano piangendo calde lacrime dopo aver “investito” migliaia di franchi) riceveranno una telefonata da un “manager” che li guiderà nel loro “investimento”. Traduzione: li spennerà facendo credere che stiano guadagnando montagne di soldi.

Il meccanismo di queste truffe è tipicamente questo: il “manager” crea un finto conto online di investimento per la vittima e incassa i primi 250 franchi. Il conto, consultabile via Internet dalla vittima, mostra quelli che sembrano essere rendimenti favolosi. È tutto finto: sono solo numeri su una pagina Web, generati dal software, ma sono presentati con una grafica curata e professionale.

Le vittime vengono sedotte da questi apparenti guadagni e, istigati dal “manager”, inviano altri soldi (reali) ai gestori della truffa con la speranza di guadagnare ancora di più. Ma, ripeto, è tutta una finzione.

La cosa che spiazza molte vittime è che se provano a prelevare i loro soldi da questi “conti”, li ricevono davvero, e questo aiuta a far sembrare serio e credibile l’intero meccanismo. Ma attenzione: i truffatori di solito non restituiscono mai più di quanto è stato versato. Ridanno alle vittime quello che hanno versato, ma mai di più. Se la vittima chiede di ricevere anche i presunti “guadagni”, il “manager” risponde con mille pretesti per rinviare o rifiutare la richiesta.

Il guadagno dei truffatori sta di solito nella mazzata finale: se vedono che la vittima è sedotta e investe soldi ma ne ritira anche una parte, gli propongono un affarone speciale, al quale bisogna aderire in fretta e che richiede un investimento ingente: 10.000 o più franchi, che (dice il finto manager) renderanno anche 100.000 franchi o più. La vittima, incantata dalla prospettiva di una cifra del genere, invia i soldi, chiede di prelevare almeno in parte i lauti guadagni... e a quel punto il “manager” scompare insieme ai soldi del malcapitato investitore.

Non inviate denaro a questi criminali; se ne avete inviato, consideratelo perduto per sempre.

---

Se siete fra le vittime di questi imbroglioni, troncate ogni comunicazione con loro e fate una segnalazione (non una denuncia) alle vostre autorità di polizia. La polizia difficilmente potrà fare qualcosa per acciuffare i criminali o per ridarvi i vostri soldi, ma la segnalazione è importante perché se nessuno segnala questo genere di truffa le autorità non hanno idea di quanto sia diffusa, e senza dati e numeri sulla sua diffusione è difficile stanziare fondi o assegnare risorse al contrasto di questi reati.

Se avete dato ai truffatori numeri di carte di credito o coordinate bancarie, avvisate il vostro gestore o la vostra banca e vi dirà cosa fare.

Se vi contatta qualcuno dicendo di essere un’autorità che è in grado di recuperare i vostri soldi, non credetegli: è un complice del truffatore, che vi chiederà altri soldi per “sbloccare” i vostri (inesistenti) guadagni.

---

Se invece vi siete imbattuti in un sito-truffa di questo genere e volete segnalarlo alle autorità affinché venga bloccato, ci sono vari modi per farlo:

Fare una segnalazione a Netcraft (https://report.netcraft.com/report)Fare una segnalazione a Google (https://safebrowsing.google.com/safebrowsing/report_phish/?hl=it)In Svizzera, fare una segnalazione all’Ufficio federale della cibersicurezza UFCS (https://www.report.ncsc.admin.ch/it/)Un’altra cosa importante da fare è parlare in casa e agli amici di queste frodi, perché tutti abbiamo un amico o un parente particolarmente vulnerabile che potrebbe essere ingannato e tentato da questi criminali, che sanno essere convincenti.Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.August 9, 2024

Podcast RSI - Frodi milionarie con numeri di telefono falsificati, in manette i fornitori: il caso Russian Coms

ALLERTA SPOILER: Questo è il testo di accompagnamento al podcast Il Disinformatico della Radiotelevisione Svizzera che uscirà questo venerdì presso www.rsi.ch/ildisinformatico.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

---

[CLIP: Squillo di telefono]

Il vostro telefonino squilla all’improvviso. Sul suo schermo compare il numero della vostra banca. Rispondete, e una voce molto precisa e professionale vi informa, con il tono leggermente spassionato di chi ha detto queste stesse parole infinite volte, che è successo quello che temevate e che un po’ tutti temiamo. Dei criminali informatici hanno avuto accesso al vostro conto corrente.

Per fortuna la vostra banca ha bloccato il tentativo di frode e vi sta chiamando appunto per informarvi della situazione e per chiedervi di smettere di usare le vostre coordinate bancarie attuali e sostituirle con quelle nuove, che vi verranno dettate tra un momento. A voi non resta che trasferire il saldo del conto dalle coordinate attuali a quelle nuove, e tutto sarà a posto.

Ma come avete probabilmente intuito, la chiamata è una messinscena, il numero che compare sul vostro schermo è stato falsificato, la voce è quella alterata digitalmente di un criminale che finge di essere un funzionario antifrode, e le coordinate nuove servono per convincervi a trasferire volontariamente i vostri soldi su un conto controllato dal malvivente.

Fin qui niente di nuovo, ma questa non è la storia dell’ennesimo caso di frode bancaria informatica: è la storia di Russian Coms, un vero e proprio servizio commerciale di assistenza tecnica ai criminali, il cosiddetto crime as a service, che vendeva kit chiavi in mano per aspiranti truffatori e ha permesso di derubare centinaia di migliaia di persone in oltre cento paesi per un totale di svariate decine di milioni di dollari.

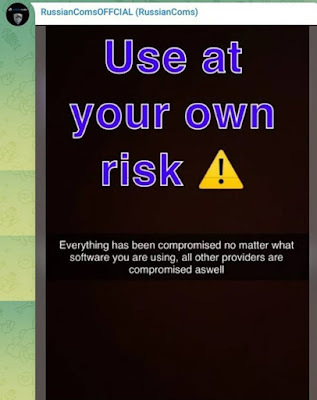

Dico “vendeva” perché Russian Coms è stato sgominato dalle forze dell’ordine, arrestando varie persone e soprattutto prendendo il controllo dei server sui quali i criminali gestivano i rapporti con la propria clientela, promettendo discrezione e riservatezza. Ma ora tutti i dati di quei rapporti sono nelle mani degli inquirenti, e sul canale Telegram di Russian Coms è comparso un avviso: “tutto è stato compromesso, non importa quale software stiate usando. Anche tutti gli altri fornitori sono stati compromessi”.

L’avviso sul canale Telegram di Russian Coms. Fonte: National Crime Agency.

L’avviso sul canale Telegram di Russian Coms. Fonte: National Crime Agency.In altre parole, si salvi chi può.

Questo fuggi fuggi generale è un’occasione rara per gettare luce sulla filiera del crimine informatico e sulle sue tecniche, per riconoscerle e difendersi meglio, ma anche per rispondere a un paio di curiosità che magari vi siete posti: ma dove vanno esattamente i criminali online a procurarsi i ferri del mestiere? Vanno nel dark web? Sono tutti esperti del fai da te informatico, dediti al male? E poi, perché è possibile falsificare il numero del chiamante?

Benvenuti alla puntata del 9 agosto 2024 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

---

Questa storia inizia nel 2021, quando nasce un gruppo di criminali online che si fa chiamare Russian Coms anche se non ha nessun collegamento noto con la Federazione Russa. La sua specialità è offrire ad altri criminali servizi di caller ID spoofing, ossia di falsificazione del numero del chiamante. Servizi che fanno comparire sui telefonini delle persone chiamate un numero appartenente a una banca, a una compagnia telefonica o a una forza di polizia, per conquistare la fiducia di queste persone e aiutare così a carpirne i dati personali, le carte di credito e i soldi.

Russian Coms comincia offrendo ai propri clienti dei telefonini Android appositamente personalizzati, dotati di app finte che li fanno sembrare normali telefoni in caso di sequestro da parte della polizia, di VPN per rendere meno tracciabili le attività criminali per le quali vengono usati, e anche di una app di autodistruzione che cancella istantaneamente la memoria dello smartphone in caso di necessità. Successivamente offre anche lo stesso servizio tramite una web app.

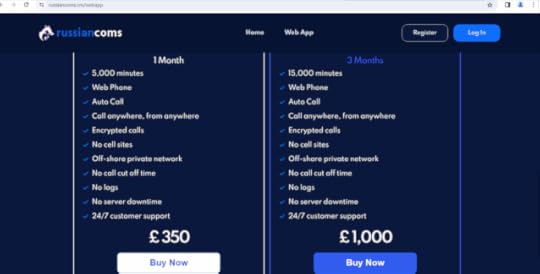

Russian Coms propone contratti di sei mesi che costano circa 1300 euro in tutto, sono pagabili con criptovalute e vengono pubblicizzati su Snapchat, Instagram e Telegram, e su un normalissimo sito Web, Russiancoms.cm. Non provate a visitarlo adesso: non ci troverete nulla. Lo so perché ho provato io per voi.

Avete capito bene: niente dark web, ma tutto sfacciatamente alla luce del sole, sul Web normale, sui social network, come se niente fosse.

Le offerte di contratto sul sito Web di Russian Coms. Fonte: National Crime Agency.

Le offerte di contratto sul sito Web di Russian Coms. Fonte: National Crime Agency.Il servizio è completo e professionale: le chiamate sono cifrate, viene offerto un software che altera la voce in tempo reale, i costi delle telefonate internazionali sono inclusi nel canone, e naturalmente c’è un’assistenza clienti disponibile ventiquattr’ore su ventiquattro, sette giorni su sette. Un livello di customer care invidiabile, migliore di quello di tante aziende regolari.

Gli affari di Russian Coms vanno bene. I suoi clienti arrivano a saccheggiare conti correnti in ben 107 paesi, dagli Stati Uniti alla Norvegia, dalla Francia alle Bahamas. Fra il 2021 e il 2024, gli utenti paganti di Russian Coms effettuano milioni di chiamate a milioni di vittime, fingendo di rappresentare aziende di buona reputazione e facendosi dare soldi per merci mai consegnate, spacciandosi per banche per accedere ai conti correnti delle persone chiamate, e organizzando in alcuni casi il ritiro fisico, fatto di persona, di carte di debito e di credito con la scusa che andavano sostituite per motivi di sicurezza. Il sistema funziona. Nel Regno Unito, per esempio, il danno medio ammonta a oltre 9000 sterline (circa 10.000 euro o franchi) per ciascuna delle circa 170.000 vittime.

Ma a marzo 2024 le cose prendono una brutta piega per i membri di Russian Coms.

---

Dopo mesi di indagini, gli agenti della National Crime Agency britannica arrestano due uomini di 26 e 28 anni a Londra. Gli inquirenti ritengono che si tratti degli sviluppatori e degli amministratori del servizio.

Nei giorni successivi, il sito di Russian Coms viene disattivato, e il 12 aprile viene arrestato, sempre a Londra, un altro uomo che viene considerato uno degli addetti alla consegna di persona degli smartphone modificati. Pochi giorni fa è stato arrestato, sempre nel Regno Unito, uno dei clienti di Russian Coms, e inoltre l’Europol ha in corso altre operazioni analoghe in vari altri paesi.

Gli agenti britannici hanno reso pubblici i dettagli di questa vicenda il primo agosto scorso, pubblicando anche un video dell’irruzione e dell’arresto e una schermata tratta dal sito di Russian Coms che ne illustra il tariffario.

[rumore dell’irruzione]

Today, the NCA can reveal that they have shut down a platform used by hundreds of criminals to defraud victims across the world.

— National Crime Agency (NCA) (@NCA_UK) August 1, 2024

FULL STORY ➡️ https://t.co/XMtmrnhi3Q pic.twitter.com/toStq5jpRC

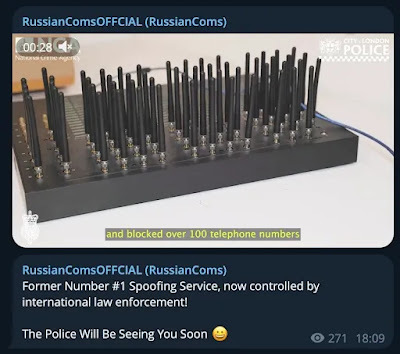

Sul canale Telegram di Russian Coms i messaggi dei criminali sono stati sostituiti da un avviso che informa la clientela, per così dire, che il servizio “è ora sotto il controllo delle forze dell’ordine internazionali” e annuncia che “La polizia verrà a trovarvi presto”, con tanto di emoji sorridente ma non troppo.

L’avviso sul canale Telegram di Russian Coms. Fonte: National Crime Agency.

L’avviso sul canale Telegram di Russian Coms. Fonte: National Crime Agency.La National Crime Agency sottolinea che anche se le tecnologie sofisticate e le tecniche professionali usate da gruppi come Russian Coms “promettono l’anonimato, a insaputa dei loro utenti criminali registrano e conservano i loro dati, e quindi è possibile identificare chi sono e come operano”.

Il fatto che i server dei fornitori del servizio siano stati acquisiti dalle forze dell’ordine implica un bottino ingentissimo di dati, e soprattutto di identità di vittime e truffatori, che fotografa l’intera organizzazione e la sua clientela con un dettaglio che si vede di rado. La polizia londinese ha dichiarato di aver svolto controlli incrociati su oltre 100.000 dati, compresi indirizzi IP, numeri di telefono e soprattutto nomi, per identificare i sospettati e rintracciare anche le loro vittime.

L’obiettivo di questo intervento e del suo annuncio al pubblico è minare in generale la fiducia dei malviventi in questi fornitori di servizi e quindi spezzare la filiera del crimine organizzato, ma è anche un’occasione per ricordare al pubblico alcune regole di cautela da adottare per non finire tra le vittime di questi professionisti dei reati digitali.

Se ricevete una chiamata inattesa di qualcuno che dice di rappresentare la vostra banca, un servizio finanziario, un corriere o qualunque ente ufficiale e vi mette sotto pressione chiedendovi di prendere una decisione immediata riguardante del denaro oppure vi chiede dati personali, riagganciate e chiamate subito il numero che trovate sul sito dell’ente o del servizio in questione o sul retro della vostra carta di credito o di debito. Nessuna azienda seria e nessun ente vi metterà mai fretta chiedendovi di prendere subito decisioni importanti per telefono.

---

Vicende come quella di Russian Coms rivelano che i criminali online non sono tutti esperti del settore, non sono tutti geni malvagi dell’informatica: sono molto spesso dei semplici consumatori opportunisti, a volte inetti, di tecnologie sviluppate da altri e comprate chiavi in mano, senza sapere nulla del loro funzionamento, e possono commettere questo tipo di reati solo perché trovano facilmente chi fornisce loro i grimaldelli informatici necessari.

C’è anche un altro aspetto messo in luce da questo successo delle forze di polizia contro il crimine online, ed è il fatto a prima vista assurdo che il sistema telefonico mondiale consenta di falsificare il numero del chiamante.

Se non ci fosse questa possibilità, i malviventi perderebbero un appiglio psicologico molto importante nel costruire la propria credibilità e nel conquistare la fiducia delle loro vittime, che non si aspettano che esista una funzione del genere e si fidano del numero che vedono sul proprio schermo. Ma allora perché gli operatori telefonici non cambiano le cose, visto che questa possibilità di falsificazione consente frodi da decine di milioni di dollari come quella di Russian Coms?

La risposta, poco intuitiva, è che in realtà ci sono dei casi legittimi nei quali chi chiama ha bisogno di far comparire un numero differente da quello effettivo, come per esempio un call center che effettua chiamate per conto di varie aziende, oppure una ditta che ha varie sedi ma vuole presentarsi ai clienti sempre con lo stesso numero per non creare confusione, e quindi le compagnie telefoniche devono lasciare aperta questa possibilità.

Tuttavia possono mettere delle regole, per cui per esempio il numero da visualizzare (il cosiddetto Presentation Number) non può appartenere a un paese differente da quello del numero effettivo (il cosiddetto Network Number). E infatti alcuni operatori telefonici lo fanno [lo spiega qui Ofcom per il Regno Unito]. Ma per tutta risposta, i criminali eludono questo filtro procurandosi numeri di telefono nazionali.

Per ogni difesa, insomma, i malviventi inventano un attacco che la scavalca dal punto di vista strettamente tecnico. Ma se si riesce a far salire il costo e la complessità di questo attacco, diventa meno conveniente effettuarlo e le persone capaci di compierlo e di procurarsi le risorse necessarie diventano meno numerose. E se la difesa adottata costringe per esempio gli aggressori a usare numeri di telefono del paese che vogliono colpire, quei criminali non possono più agire impunemente dall’estero ma devono risiedere localmente, e questo non solo complica la logistica di questi reati ma rende enormemente più semplici gli interventi di giustizia e di polizia, che non vengono più ostacolati dalla necessità di rogatorie e coordinamenti internazionali interforze.

Le soluzioni tecniche, dunque, ci sono [STIR/SHAKEN, CLI authentication, eccetera]; il problema è mettere d’accordo tutti gli operatori del mondo su quale soluzione adottare, coordinarli su questa adozione senza trovarsi con interi paesi bloccati per errore, e convincerli ad affrontare la spesa del cambiamento. Buona fortuna.

In attesa di quel momento, a noi utenti non resta altro che imparare a essere diffidenti su tutto, anche su un concetto in teoria elementare come il numero di telefono di chi ci chiama e ci compare sullo schermo.

Fonti:

Spoofing: fai attenzione alle chiamate inattese, Swisscom.ch (2024) Ofcom UK Test New Way to Detect and Block Spoofed Numbers, ISPReview (2023) NCA shuts down major fraud platform responsible for 1.8 million scam calls, National Crime Agency (2024) UK authorities shut down scammer platform behind global fraud, Swissinfo.ch (2024) UK Nabs 2 Behind “Russian Coms” Scam, Platform Dismantled, OCCRP.org (2024) Police hunt scammers after takedown of Russian Coms fraud platform, Computer Weekly (2024) UK takes down major 'Russian Coms' caller ID spoofing platform, BleepingComputer (2024) UK crimebusters shut down global call-spoofing outfit that claimed 170K-plus victims, The Register (2024) Suspects in 'Russian Coms' spoofing service arrested in London, as NCA announces takedown, The Record (2024)Fake caller app shut after thieves duped thousands, BBC (2024)Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.August 2, 2024

Pranzo dei Disinformatici 2024: sabato 5 ottobre

Annuncio con festante giubilo che la prossima Rituale Cena dei Disinformatici sarà, come ormai consueto, un Pranzo, e che quest’anno si terrà sabato 5 ottobre. Per ora segnatevi semplicemente la data: i dettagli arriveranno dopo.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.August 1, 2024

Podcast RSI - Interfacce touch per auto, 40 anni di seduzione pericolosa

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

---

[CLIP: Rumore di auto elettrica che parte da ferma e accelera]

Le automobili di oggi sono dei computer su ruote, hanno un numero sempre maggiore di funzioni e servizi, e si pone il problema di come permettere al conducente di gestire tutta questa complessità. Per usare il gergo informatico, è necessario adeguare la cosiddetta interfaccia utente.

La soluzione sempre più diffusa è uno schermo tattile, che sostituisce le levette e i pulsanti fisici, ma ci sono anche i comandi capacitivi, ossia finti pulsanti che si azionano semplicemente sfiorandoli e non si muovono fisicamente.

Eppure la sensazione di molte persone che guidano questi veicoli è che le interfacce touch, una volta passato l’effetto wow e superato l’impatto estetico seducente, siano scomode e in alcuni casi addirittura pericolose. Cominciano a essere pubblicate anche delle ricerche tecniche che sembrano confermare questa sensazione. Ma allora perché quasi tutti i costruttori di automobili insistono a usare questo tipo di interfaccia?

Questa è la storia delle interfacce touch nelle automobili. Una storia che comincia, sorprendentemente, nel 1986, quasi quarant’anni fa, e che rivela il lungo flirt dell’industria automobilistica con una tecnologia in apparenza avveniristica ma in realtà perlomeno controversa. Un flirt nel quale la persona più importante, cioè il conducente, finisce spesso per trovarsi nel ruolo del terzo incomodo che deve fare buon viso a cattivo gioco.

Benvenuti alla puntata del 2 agosto 2024 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

----

Se qualcuno nomina il concetto di interfaccia touch per le auto, o in altre parole parla di automobili che si comandano in gran parte non con dei pulsanti, delle manopole o delle levette fisiche ma usando uno schermo interattivo e sensibile al tocco, il pensiero corre facilmente a una marca ben precisa: Tesla. Le sue auto, esclusivamente elettriche, sono famose per i loro schermi giganti incastonati nel cruscotto, da usare per comandarne le mille funzioni offerte dal software di bordo.

Ma in realtà la prima interfaccia touch, ossia il primo schermo sensibile al tocco presente in un’automobile risale a molto prima della nascita del marchio Tesla: risale addirittura al 1986. In quell’anno la casa automobilistica statunitense Buick presentò il Graphic Control Center, uno schermo tattile da nove pollici, incastonato nel cruscotto della sua coupé Riviera di settima generazione. Era un monitor a tubo catodico, monocromatico, con caratteri verdi su sfondo nero, e a detta della casa costruttrice riuniva in un unico elemento ben 91 funzioni che altrimenti avrebbero richiesto pulsanti, selettori, interruttori e manopole sul cruscotto. Da questo schermo sensibile al tatto si comandavano per esempio l’aria condizionata, l’autoradio, i sistemi diagnostici e si monitoravano i consumi di carburante.

Fu un fiasco, perché i conducenti si lamentarono che usare lo schermo tattile era scomodo e li distraeva troppo dalla guida, obbligandoli a togliere gli occhi dalla strada molto di più di quanto facessero quei comandi fisici che il monitor tattile aveva sostituito. Buick non installò più questo sistema touch, e l’idea delle interfacce tattili rimase parcheggiata con le quattro frecce per circa vent’anni.

Nel 2001 arrivò infatti BMW, che introdusse iDrive, un’interfaccia di gestione incentrata su uno schermo da quasi 9 pollici di diagonale, finalmente piatto e non a tubo catodico ma a LCD, che sostituiva tutta la pulsantiera del sistema di intrattenimento di bordo. Non era comandabile toccandolo: la persona alla guida vi interagiva tramite una manopola fisica che permetteva di esplorare i suoi vari menu e sottomenu.

Gli schermi nei cruscotti cominciarono man mano a diffondersi, ma solo come coprotagonisti di un pannello comandi che restava affollato di bottoni. Tesla arrivò con la sua interfaccia touch soltanto nel 2012, ma lo fece col botto, piazzando al centro del cruscotto della sua prima berlina, la Model S, un monumentale schermo tattile da ben 17 pollici, ed eliminando quasi completamente i pulsanti fisici. Praticamente tutte le funzioni dell’auto, comprese quelle importanti per la sicurezza di guida come l’accensione dei fendinebbia, passavano da quello schermo, con un effetto avveniristico che fece immediatamente presa nell’opinione pubblica. E la tendenza di questa marca al minimalismo dei pulsanti è proseguita con i modelli successivi. Nelle Tesla più recenti, anche la direzione delle bocchette di ventilazione si comanda dallo schermo touch, è scomparso il quadrante degli strumenti, quello che stava dietro il volante, e sono sparite anche le levette per azionare le frecce, sostituite da tasti capacitivi, ossia delle superfici a sfioramento integrate nelle razze del volante. Anche le marce si selezionano toccando lo schermo oppure dei tasti capacitivi inseriti in modo quasi invisible nella plafoniera.

Ora moltissimi costruttori di automobili mettono un grande schermo tattile al centro dei loro cruscotti: è la moda di design del momento, perché fa colpo sul cliente, elimina tantissimi anfratti che attirano antiestetica polvere, ma soprattutto fa risparmiare tanti soldi al costruttore, che si trova ad avere meno componenti e sottocomponenti da montare durante la fabbricazione, quindi meno costi di manodopera, e non deve gestire una selva di pulsanti, cavi, levette e relativi ricambi da tenere a magazzino per anni. Inoltre consente di aggiungere nuove funzioni con un semplice aggiornamento software, senza dover installare pulsanti extra o dover rifare gli stampi e le procedure di assemblaggio per offrire un cruscotto modificato.

Il caso forse più estremo è quello di Mercedes, che nella sua EQS offre in opzione il cosiddetto Hyperscreen, uno schermo largo 56 pollici, circa un metro e mezzo, composto da tre pannelli da 12 pollici e da uno da quasi 18 pollici.

Ma non è un po’ troppo tutto questo?

----

Euro NCAP, una delle più prestigiose organizzazioni europee per la sicurezza automobilistica, sostenuta dall’Unione Europea e da numerosi ministeri nazionali dei trasporti, ha annunciato a marzo del 2024 che i suoi nuovi test di sicurezza, previsti per il 2026, incoraggeranno le case automobilistiche a usare “comandi fisici e separati per le funzioni di base in maniera intuitiva per limitare il tempo trascorso con gli occhi distolti dalla strada e quindi promuovere una guida più sicura”. Inoltre ha dichiarato che “l’uso eccessivo degli schermi tattili è un problema che tocca l’intero settore” perché “obbliga i conducenti a spostare lo sguardo dalla strada e aumenta il rischio di incidenti dovuti alla distrazione” [Interesting Engineering].

Già nel 2022 una rivista di settore svedese aveva dimostrato che i pulsanti fisici sono solitamente più sicuri degli schermi tattili. Lo aveva fatto misurando il tempo di spostamento dello sguardo necessario per compiere quattro compiti relativamente semplici. Su una Volvo V70 del 2005, dotata solo di pulsanti, il tempo complessivo era stato di dieci secondi. Sulla BMW iX, basata su uno schermo touch, le stesse operazioni avevano richiesto il triplo del tempo, trenta secondi, e su una MG Marvel R erano serviti addirittura 45 secondi di distrazione.

Anche senza arrivare al rigore di un test come questo, è abbastanza intuitivo che se ci si trova improvvisamente in un banco di nebbia è molto più sicuro avere un pulsante per accendere i fendinebbia, un pulsante che si può trovare e premere senza togliere lo sguardo dalla strada in un momento critico del genere, che avere una zona specifica dello schermo che bisogna toccare per attivare un menu dal quale bisogna poi scegliere l’icona giusta e centrarla con il dito, senza nessun riscontro fisico di averla toccata correttamente.

Va detto che pulsanti e interfacce fisiche non sono automaticamente una garanzia di sicurezza. Come gli informatici e i piloti collaudatori ben sanno, qualunque interfaccia può causare confusione, distrazione e disastri anche fatali se non è pensata bene. Un caso tristemente noto in campo automobilistico è quello della leva del cambio della Fiat Chrysler Grand Cherokee del 2015. Una leva tangibile, impugnabile, che però era stata concepita in modo da non mantenere fisicamente una posizione differente a seconda della marcia inserita. Tornava sempre alla posizione centrale, lasciando come unica indicazione del suo stato una piccola spia luminosa.

Molti conducenti erano scesi dall’auto pensando di averla messa in Park quando in realtà era ancora in Drive o in folle o addirittura in retromarcia, col risultato che l’auto si muoveva da sola. Alla fine, dopo almeno 41 casi di ferimento legati a questa interfaccia, Fiat Chrysler era stata costretta a richiamarne oltre un milione di esemplari. Questo errore di progettazione dell’interfaccia è fra le probabili cause della morte nel 2016 dell’attore di Star Trek Anton Yelchin, schiacciato contro un cancello di sicurezza dalla propria Grand Cherokee lasciata inavvertitamente in folle in pendenza.

Non è solo una questione di schermi tattili al posto dei pulsanti: anche la recente moda di adottare comandi capacitivi a sfioramento ha i suoi problemi di interfaccia. Alcuni proprietari di auto Volkswagen affermano infatti che questi pseudo-pulsanti, presenti sul volante, causano incidenti.

Siccome si tratta di superfici estremamente sensibili al tocco, basta sfiorarle inavvertitamente, magari durante una manovra di parcheggio, per dare i comandi corrispondenti. Finché si alza per errore il volume dell’autoradio non è un problema grave, ma se si riattiva involontariamente il cruise control o tempomat, i cui comandi sono sulle razze del volante, l’auto accelera di colpo e a sorpresa. Le segnalazioni di incidenti di questo genere si stanno accumulando nei forum online [Ars Technica], ma per ora manca un’inchiesta formale, per cui sono dati da prendere con un pizzico di cautela. In ogni caso Volkswagen ha deciso di non attendere test formali e ha annunciato sin da ottobre 2022 che ripristinerà i pulsanti fisici veri e propri sul volante, scrivendo che “è quello che ci chiedono i clienti”.

Insomma, se vi lamentate che le interfacce touch di oggi non vi vanno a genio, non siete soli e non siete diventati brontoloni che non sanno stare al passo con i tempi. Il problema è molto concreto e diffuso, tanto che esistono aziende che vendono pulsantiere Bluetooth per ridare agli utenti dei bottoni da pigiare almeno per le funzioni più frequenti che sarebbero invece accessibili soltanto toccando uno schermo.

Il minimalismo è una scelta di design valida nell’informatica di consumo, dove l’estetica può essere privilegiata tranquillamente rispetto alla velocità e alla intuitività d’uso, ma i dati indicano che non è affatto una scelta altrettanto valida nella sicurezza stradale, anche se per molti costruttori di automobili il ritorno alle interfacce utente fisiche, con i relativi costi e le associate complessità di fabbricazione, è letteralmente un tasto che non vogliono toccare.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.July 26, 2024

Podcast RSI - CrowdStrike, cronaca e cause di un collasso mondiale

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare .

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

2024/07/27 00:20. Il testo è stato aggiornato per correggere un errore sul fatturato di Crowdstrike.

---

Titolo podcast: CrowdStrike, cronaca e cause di un collasso mondiale[CLIP: inizio del TG serale RSI del 19 luglio 2024]

Questa storia inizia il 19 luglio 2024, un venerdì, precisamente alle 6 e 9 minuti del mattino, ora dell’Europa centrale. In quel momento una società di sicurezza informatica sconosciuta al grande pubblico diffonde ai propri clienti un aggiornamento molto piccolo, solo 40 kilobyte, meno di una singola foto di gattini [CLIP: voce di Trilli, la gatta dei vicini che abita con noi], che però manda in tilt circa 8 milioni e mezzo di computer Windows che lo ricevono e lo installano.

Sono computer che gestiscono banche, borse, ospedali, aeroporti, sistemi di pagamento, emittenti televisive e tanti altri servizi vitali. Non funziona praticamente più niente: non si vola, non si opera, si paga solo in contanti, ammesso di averli in una società sempre più cashless e contactless. Quel venerdì diventa uno dei più grossi collassi informatici mondiali di sempre, una sorta di Millennium Bug arrivato con 24 anni di ritardo.

Questa è la storia di come un singolo aggiornamento di un unico software ha mandato in tilt i sistemi informatici di mezzo mondo. Una storia che si può raccontare per bene, ora che la nebbia informativa delle prime ore si è diradata ed è stato pubblicato il rapporto tecnico sull’incidente, mentre i tecnici stanno ancora lavorando freneticamente per rimettere in funzione i propri computer e i criminali informatici approfittano del caos per colpire. Ma è anche la storia di chi si è scoperto immune al caos e di cosa si può fare per evitare che uno sconquasso del genere accada di nuovo.

Benvenuti alla puntata del 26 luglio 2024 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

----C’è una vignetta che ogni informatico conosce bene, pubblicata nel 2020 da Randall Munroe sul suo sito Xkcd.com. Raffigura una catasta pericolante di vari blocchi di dimensioni differenti, etichettata come “tutta l’infrastruttura digitale moderna”. Questa catasta poggia su due soli fragili punti d’appoggio, uno dei quali è un esile blocchetto, descritto come “un progetto che una persona a caso nel Nebraska gestisce dal 2003 senza neppure un grazie”. È una rappresentazione molto azzeccata di come si reggono molti dei sistemi informatici dai quali dipendiamo: stanno in piedi per miracolo e perché non tira il vento.

Al posto della persona a caso nel Nebraska, venerdì scorso c’era un’azienda del Texas, CrowdStrike, che ha circa ottomila dipendenti e un fatturato di circa tre miliardi di dollari l’anno [Sec.gov, pag. 13; nel podcast dico 100 milioni, ma è un dato riferito al 2017] e fornisce servizi di sicurezza informatica a gran parte delle società più importanti del pianeta, ma il risultato è stato praticamente lo stesso.

I fatti nudi e crudi pubblicati nel rapporto tecnico preliminare di CrowdStrike sull’incidente informatico planetario sono impietosi. L’azienda ha diffuso contemporaneamente a tutti i propri clienti un aggiornamento difettoso di un file di configurazione di un proprio prodotto di sicurezza, denominato Falcon, una sorta di super-antivirus destinato alle aziende.

Il difetto causava il crash dei computer Windows sui quali veniva installato, producendo una vistosissima schermata blu di errore che ha indotto molti a pensare che il guasto planetario fosse stato causato da un malfunzionamento di Windows, anche perché chi usa sistemi operativi diversi da Windows, come macOS, Unix o Linux, ha continuato a lavorare indisturbato.

Una serie di schermate blu (BSOD, blue screen of death) causate dall’aggiornamento di CrowdStrike all’aeroposto di LaGuardia, New York. Credit: By Smishra1 - Own work, CC BY-SA 4.0, https://commons.wikimedia.org/w/index.php?curid=150535443.

Una serie di schermate blu (BSOD, blue screen of death) causate dall’aggiornamento di CrowdStrike all’aeroposto di LaGuardia, New York. Credit: By Smishra1 - Own work, CC BY-SA 4.0, https://commons.wikimedia.org/w/index.php?curid=150535443.Ma Microsoft in questo caso non c’entra. Infatti i tanti utenti privati di Windows e le tante piccole e medie imprese che usano Windows ma non adoperano CrowdStrike per la propria difesa contro gli attacchi informatici hanno continuato a lavorare come al solito.

CrowdStrike si è accorta del problema e ha smesso di diffondere l’aggiornamento difettoso un’ora e mezza dopo l’inizio della sua disseminazione, ma nel frattempo quell’aggiornamento aveva causato il crash di circa otto milioni e mezzo di computer nelle principali aziende del pianeta, secondo le stime di Microsoft.

Il problema è che questo tipo di crash non è risolvibile semplicemente riavviando il computer, come si fa di solito. Al riavvio, infatti, Windows carica di nuovo l’aggiornamento difettoso e va di nuovo in crash. Per uscire da questo circolo vizioso è necessario ricorrere a interventi manuali piuttosto complicati, che vanno fatti per ogni singolo computer colpito e spesso vanno fatti dando istruzioni a persone che non sono esperte ma sono le uniche che hanno fisicamente accesso ai computer in crisi.

Nei giorni successivi, Microsoft ha rilasciato uno strumento di recupero che semplifica leggermente il ripristino del funzionamento dei computer colpiti, ma comporta comunque la creazione di una chiavetta USB di avvio e l’esecuzione di una serie di istruzioni ben precise, e non è usabile sui computer nei quali le porte USB sono state bloccate o disabilitate per sicurezza e sui computer i cui dischi rigidi sono protetti dalla crittografia di Microsoft, denominata BitLocker, o da quella di altri prodotti analoghi. In questo caso, infatti, serve anche un codice di sblocco della crittografia.

In altre parole, i computer più difficili da rimettere in funzione sono proprio quelli più protetti, che sono tipicamente quelli installati in ruoli essenziali. Per gli addetti alla manutenzione dei sistemi informatici aziendali è stato un bagno di sangue, anche perché molto spesso i codici di sblocco sono custoditi per praticità... su altri computer Windows. E quei computer, essendo essenziali per la sicurezza aziendale, sono fra quelli che scaricano e installano immediatamente gli aggiornamenti di sicurezza e quindi sono anche loro in crash e inaccessibili [The Register].

È un po' come restare chiusi fuori casa perché si è rotta la chiave della porta d’ingresso e scoprire che la chiave di scorta, quella che abbiamo messo da parte per casi come questo, è dentro un cassetto chiuso a chiave. E la chiave di quel cassetto è in casa.

----Mentre gli amministratori dei sistemi informatici colpiti ingeriscono dosi epiche di caffè e vedono sfumare il weekend e magari anche le ferie, la domanda che tanti si pongono è come possa accadere un disastro globale del genere e come si possa evitare che accada di nuovo.

La risposta è che CrowdStrike è quasi monopolista nel suo settore, e quindi un suo sbaglio ha effetti enormi su aziende che stanno al centro dell’economia mondiale. Servirebbe una diversificazione dei fornitori di sicurezza, e magari anche dei sistemi operativi, ma non c’è, e nessuno sembra interessato a richiederla.

Inoltre lo sbaglio in questione è avvenuto perché l’aggiornamento difettoso ha superato i controlli di sicurezza dell’azienda, come risulta dal rapporto tecnico preliminare. E li ha superati in ben due occasioni: la prima durante i controlli prima del rilascio, perché il software adibito al controllo, chiamato Content Validator, era a sua volta difettoso, e la seconda perché il software di CrowdStrike che riceveva l’aggiornamento, il cosiddetto Content Interpreter, non era in grado di gestire l’errore internamente e lo rifilava al sistema operativo, cioè Windows, che puntualmente andava in crash.

Questa sinfonia di errori ha poi trovato il suo gran finale nella scelta scellerata di diffondere l’aggiornamento a tutti i clienti contemporaneamente, che salvo emergenze assolute è una delle cose fondamentali da non fare assolutamente quando si aggiorna qualunque prodotto.

Come al solito, insomma, il disastro non è stato causato da un singolo difetto, ma da una catena di difetti, tutti piuttosto evidenti e prevedibili, e di eccessi di fiducia collettivi. Una catena che non ci si aspetta da un’azienda del calibro di CrowdStrike, che pure aveva una buona reputazione tra gli addetti ai lavori, avendo contribuito per esempio alle indagini sull’attacco nordcoreano alla Sony del 2014 e a quelle sulle fughe di dati ai danni del Partito Democratico statunitense nel 2015 e nel 2016.

I rimedi annunciati da CrowdStrike sono allineati con queste cause: il CEO dell’azienda, George Kurtz (ricordate questo nome), si è scusato profondamente per l’accaduto, e CrowdStrike dice che migliorerà i test interni da effettuare prima del rilascio dei suoi aggiornamenti e che adotterà la prassi dello staggered deployment, ossia del rilascio scaglionato, distribuendo gli aggiornamenti inizialmente a un gruppo di utenti ristretto per poi diffonderlo al resto della clientela solo dopo aver verificato che il gruppo ristretto non sta avendo malfunzionamenti. Inoltre darà alle aziende clienti la possibilità di selezionare quando e su quali loro computer vengono installati gli aggiornamenti.

Se state pensando che questi sono rimedi ovvi, che sarebbe stato opportuno adottare prima di causare un caos planetario, non siete i soli. Crowdstrike non è stata colpita dalla sfortuna di un evento improbabile, ma dalla concatenazione di malfunzionamenti perfettamente prevedibili. Ma come al solito, i soldi e la determinazione necessari per fare le cose per bene diventano sempre disponibili soltanto dopo che è successo il disastro evitabile.

E questa, purtroppo, è una prassi diffusa in moltissime aziende, non solo nel settore informatico. La domanda da porsi, forse, non è come mai sia successo questo incidente, ma come mai non ne succedano in continuazione, perché l’infrastruttura informatica mondiale è incredibilmente interdipendente e fragile. Per tornare a quella vignetta di Xkcd, l’informatica sta in piedi grazie a tanti omini del Nebraska che lavorano senza neppure un grazie. Perché finché le cose funzionano, la sicurezza e la qualità sono viste solo come un costo che disturba i profitti degli azionisti, e quando non funzionano è colpa degli amministratori dei sistemi informatici, fa niente se sono costretti a lavorare senza budget e senza personale.

Se siete uno o una di questi amministratori e state annuendo disperatamente perché vi riconoscete in questa descrizione, sappiate che non siete i soli, e che qualcuno, perlomeno, riconosce e apprezza il vostro lavoro. Grazie per le vostre notti insonni.

----Intanto, però, c’è un altro gruppo di persone che ha reagito prontissimamente al caos informatico causato da CrowdStrike: i criminali informatici. Come avviene sempre in occasione di notizie che possono creare agitazione, confusione e panico, i malviventi ne hanno approfittato per tentare di mettere a segno i loro attacchi.

La società di sicurezza informatica Intego segnala infatti che il giorno stesso del collasso è iniziata la diffusione su Internet di falsi software di protezione, spacciati come rimedi preventivi da installare per evitare il blocco dei computer. Si tratta in realtà di malware, ossia di applicazioni infettanti, con nomi come Crowdstrike hotfix e simili. E i criminali informatici stanno ricorrendo a mail, SMS e anche telefonate per convincere le persone a installare questi falsi rimedi.

Se ricevete inviti a installare software di questo tipo, o se andate su Internet a cercare rimedi al problema di CrowdStrike, diffidate di qualunque fonte non verificata o verificabile e attenetevi soltanto alle istruzioni di Microsoft o di CrowdStrike pubblicate sui loro siti. E ricordate che questo problema non riguarda tutti gli utenti di Windows, come molti media generalisti hanno fatto pensare, ma solo le aziende che hanno installato CrowdStrike, per cui è molto probabile che non abbiate alcun bisogno di aggiornamenti di nessun genere per proteggervi da questa situazione.

E per finire, una chicca: nel 2010 ci fu un incidente analogo a questo, quando un aggiornamento difettoso del software di sicurezza di McAfee fece crollare gran parte di Internet, cancellando per errore i file di sistema dei computer Windows XP che usavano il software di McAfee. All’epoca, il responsabile in capo della sicurezza di McAfee era George Kurtz. Quello che oggi è CEO di CrowdStrike.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.July 20, 2024

Due parole sul caos informatico mondiale di ieri

Ne hanno parlato già tutti e io non ho molto da aggiungere sulla base delle informazioni tecniche rese pubbliche fin qui. Vorrei solo sottolineare che la colpa primaria, qui, non è di Microsoft, come hanno fatto sembrare molti dei servizi giornalistici sulla vicenda, ma di CrowdStrike, la società di sicurezza informatica che ha realizzato maldestramente e rilasciato incautamente l’aggiornamento del suo software che ha paralizzato i computer che usano Windows e i servizi di sicurezza di CrowdStrike.

Non ha senso che un aggiornamento di un software così vitale sia stato distribuito in massa a tutto il mondo pressoché contemporaneamente, invece di testarlo fornendolo a un gruppo ristretto di clienti che accettano di fare da tester e poi distribuirlo a tutti. Questo è l’errore principale, a mio avviso, e non capisco perché sia stato commesso. Può darsi che ci sia stato qualche aspetto di urgenza particolare di cui non sono a conoscenza.

La colpa secondaria è degli amministratori dei sistemi informatici e dei dirigenti che troppo spesso impongono a loro software e ambienti operativi inadatti e forniscono risorse insufficienti per fare bene il loro lavoro, fregandosene della ridondanza e dei piani di disaster management.

Più in generale, c’è un problema di monocultura e di eccessiva interdipendenza. Monocultura nel senso che è pericoloso che oltre la metà delle principali aziende mondiali usi lo stesso software, qualunque esso sia, perché se per caso quel software risulta danneggiato o vulnerabile gli effetti sono globali (come si è visto). Eccessiva interdipendenza nel senso che avere i dati nel cloud è comodo, avere un controllo centralizzato dei dati è comodo, e tutto questo riduce i costi, ma significa anche che le singole filiali dipendono totalmente dalla possibilità di collegarsi ai sistemi centrali, persino per le cose più banali. E questo è un problema di architettura software ma anche di mentalità aziendale, che aspira al controllo e non riesce a delegare.

I risultati di queste scelte si sono visti ampiamente in questo sconquasso planetario. Avete voluto mettere tutto nel cloud? Avete voluto mettere tutto su macchine con un unico sistema operativo? Ve l’avevamo detto che farlo senza un Piano B era da incoscienti.

Ma tanto sono gli utenti a pagare e penare per i disservizi, e sono gli amministratori di sistema a dover impazzire per ripristinare, spesso uno per uno, tutti i computer che ora sfoggiano uno Schermo Blu della Morte. Mentre le aziende che hanno causato tutto questo la passeranno liscia, perché il contratto probabilmente prevede delle clausole di esenzione da responsabilità e soprattutto perché tanto il costo operativo di migrare a un prodotto concorrente è troppo elevato per le aziende clienti e quindi tutti continueranno a usare CrowdStrike esattamente come prima.

July 18, 2024

Podcast RSI - Svizzera, allarme per la falsa app governativa AGOV: è un malware che ruba dati, fatto per colpire i Mac

ALLERTA SPOILER: Questo è il testo di accompagnamento al podcast Il Disinformatico della Radiotelevisione Svizzera che uscirà questo venerdì presso www.rsi.ch/ildisinformatico.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

---

[CLIP: L’inizio di uno degli spot classici “Get a Mac...” (2006-2009): quello che parla di virus per Windows e si vanta dell’immunità del Mac. La musica dello spot si intitola Having Trouble Sneezing ed è di Mark Mothersbaugh dei Devo]

Ben ritrovati dopo la breve pausa estiva di questo podcast! Riparto subito con un mito informatico da smontare, e da smontare in fretta, perché sta contribuendo al successo di una campagna di attacchi informatici che stanno prendendo di mira specificamente la Svizzera ma si stanno estendendo anche ad altri paesi.

Il mito è che i Mac siano immuni ai virus. Non è così, ma molti continuano a crederlo e si infettano scaricando app create appositamente dai criminali informatici. Se poi a questo mito si aggiunge il fatto che queste app infettanti fingono di essere applicazioni ufficiali governative, il successo della trappola è quasi inevitabile.

Questa è la storia di Poseidon, un malware per Mac, un’applicazione ostile che ruba i dati e le credenziali degli utenti di computer Apple spacciandosi per AGOV, un’applicazione di accesso ai servizi della Confederazione e delle autorità cantonali e comunali, per esempio per la compilazione e l’invio della dichiarazione d’imposta, ed è anche la storia di questo mito duro da estirpare della presunta invulnerabilità dei Mac.

Benvenuti alla puntata del 19 luglio 2024 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Se nei giorni scorsi avete ricevuto una mail apparentemente firmata dall’Amministrazione federale svizzera e avete seguito il suo consiglio di scaricare e installare sul vostro computer l’applicazione AGOV delle autorità nazionali, come è successo a moltissimi residenti nella Confederazione, il vostro Mac è quasi sicuramente infetto e i vostri dati personali sono quasi sicuramente stati rubati.

L’allarme è stato lanciato dall’Ufficio federale della cibersicurezza, UFCS, alla fine del mese scorso. Il 27 giugno, segnala l’UFCS, “criminali informatici hanno avviato un’importante campagna di «malspam» contro cittadini della Svizzera tedesca. E-mail apparentemente provenienti da AGOV infettano gli apparecchi degli utenti di macOS con un malware denominato «Poseidon Stealer».”

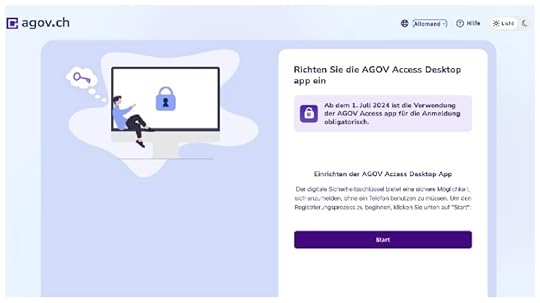

Breve spiegazione per chi non abita in Svizzera: AGOV è il sistema di accesso online ai servizi delle autorità svizzere. Si trova presso Agov.ch ed è disponibile anche come app per smartphone Apple e Android, ma non come applicazione per computer. Agov è insomma un nome di cui gli svizzeri si fidano. Un nome perfetto per carpire la fiducia degli utenti.

I criminali informatici di cui parla l’UFCS hanno acquisito un malware di tipo stealer, ossia che ruba dati e credenziali di accesso, e lo hanno rimarchiato, presentandolo appunto come software di AGOV per Mac.

Sì, avete capito bene: i criminali hanno comperato il virus informatico già fatto. Questo specifico virus va sotto il nome generico di Atomic MacOS Stealer (o AMOS per gli amici), ed è stato ribattezzato Poseidon: è in vendita via Telegram sotto forma di licenza d’uso mensile che costa 1000 dollari al mese, secondo le informazioni raccolte dalla società di sicurezza informatica Intego. Il crimine informatico è un’industria, non una brigata di dilettanti, e quindi si è organizzato con una rete di fornitori. Atomic Stealer, o Poseidon che dir si voglia, è quello che oggi si chiama malware as a service, cioè un servizio di produzione e fornitura di virus per computer, disponibile al miglior offerente.

Le organizzazioni criminali, in altre parole, comprano il malware chiavi in mano e poi lo personalizzano in base al paese che vogliono prendere di mira. Per disseminarlo usano varie tecniche: una delle preferite è comperare spazi pubblicitari su Google, pagandoli profumatamente per far apparire i loro annunci apparentemente innocui in cima ai risultati di ricerca degli utenti.

Ovviamente questi criminali informatici non si presentano agli agenti pubblicitari di Google dicendo “Salve, siamo criminali informatici”, ma usano aziende prestanome.

La gente, poi, cerca per esempio Agov scrivendolo in Google e vede un elenco di risultati fra i quali spiccano le pubblicità dei criminali, che fingono di offrire software per accedere ai servizi delle autorità nazionali. È quindi facile, anzi inevitabile, che molti utenti clicchino su queste pubblicità, che sono fra l’altro difficili da distinguere dai risultati di ricerca autentici. Cliccandoci su, gli utenti vengono portati a un sito gestito dai truffatori, che propone di scaricare il presunto software governativo, che in realtà è il malware travestito. E chi lo scarica e lo installa, si infetta. Anche se ha un Mac. Anzi, soprattutto se ha un Mac, perché questo malware è fatto apposta per colpire gli utenti dei computer Apple.

Il mito dell’invulnerabilità dei Mac ha radici lontane. Per anni, Apple ha pubblicizzato i propri computer scrivendo cose come “I Mac non prendono i virus per PC” oppure “un Mac non è attaccabile dalle migliaia di virus che appestano i computer basati su Windows”. Frasi che tecnicamente non sono sbagliate, ma sono ingannevoli per l’utente comune, che le interpreta facilmente come “i Mac non prendono virus”, dimenticando quella precisazione “per PC” che cambia tutto.

Normalmente, infatti, i virus vengono creati per uno specifico sistema operativo e funzionano solo su quello, per cui per esempio un virus per Android non funziona su un tablet o smartphone iOS e quindi anche un virus scritto per Mac non fa un baffo a un utente che adopera Windows. Ma i virus per Mac esistono eccome. Tant’è vero che a giugno del 2012, dopo la comparsa di una raffica di virus fatti su misura per i Mac, Apple tolse con discrezione dal proprio sito quelle frasi, sostituendole con altre parole ben più blande (Wired; Sophos).

Eppure il mito continua a persistere.

Conoscere la tecnica di disseminazione dei malware usata dai criminali permette di capire subito un trucco da usare per difendersi preventivamente: si tratta di un piccolo ma importante cambiamento di abitudini, ossia smettere di usare Google, o un altro motore di ricerca, per accedere ai siti.

Moltissimi utenti, infatti, per andare per esempio su Facebook non digitano facebook.com nella casella di navigazione e ricerca ma scrivono semplicemente facebook in Google e poi cliccano sul primo risultato proposto da Google, presumendo che sarà quello giusto. I criminali lo sanno, e creano pubblicità che compaiono quando l’utente digita solo parte del nome di un sito invece del nome intero. In questo modo, l’utente clicca sulla pubblicità, credendo che sia un risultato di ricerca, e viene portato al sito dei truffatori, dove potrà essere imbrogliato a puntino.

Il modo giusto per essere sicuri di visitare un sito autentico è scriverne il nome per intero, compreso il suffisso .com, .ch, .it o altro che sia nella casella di navigazione e ricerca. E se è un sito che si prevede di consultare spesso, conviene salvarlo nei Preferiti, così basterà un solo clic sulla sua icona per raggiungerlo di nuovo con certezza. Meglio ancora, se il sito offre un’app, conviene usare quell’app, specialmente per i siti che maneggiano soldi, come per esempio i negozi online e le banche.

Questa tecnica di scrivere il nome per intero invece di cliccare sul risultato proposto al primo posto da Google si applica anche a un’altra tecnica usata dai criminali per portarci sui loro siti trappola: i link ingannevoli nelle mail. I criminali responsabili dell’attacco che ha colpito gli utenti svizzeri hanno usato proprio questa modalità.

Secondo le informazioni pubblicate dall’autorità nazionale di sicurezza informatica Govcert.ch, questi criminali hanno usato il servizio di mail di Amazon (che i filtri antispam normalmente non bloccano) per inviare mail, apparentemente spedite dalle autorità federali, che avvisavano gli utenti che da luglio 2024 sarebbe diventato obbligatorio usare il software AGOV per computer per accedere ai servizi federali, cantonali e comunali. La mail conteneva un link al motore di ricerca Bing (del quale gli utenti si fidano), che portava a un sito che a sua volta portava automaticamente a un altro sito, con un nome che somigliava a quello giusto, come per esempio agov-access.net oppure agov-ch.com, che ospitava il malware e aveva una grafica molto simile a quella del sito autentico.

Una schermata tratta dal sito dei truffatori. Fonte: Govcert.ch.

Una schermata tratta dal sito dei truffatori. Fonte: Govcert.ch.Il malware venica presentato spacciandolo appunto per l’app AGOV per i Mac. Che, ripeto, in realtà non esiste.

Come al solito, insomma, l’attacco faceva leva sulla psicologia: i criminali hanno creato una situazione di stress per la vittima e le hanno messo fretta parlando di scadenze imminenti, e hanno creato un percorso rassicurante, che sembrava autorevole ma era in realtà pilotato dai malviventi.

A questi due ingredienti classici degli attacchi si è aggiunto il fatto che gli utenti Apple sono spesso convinti che i loro computer siano inattaccabili e quindi le loro difese mentali sono già abbassate in partenza.

Nel caso specifico di questo attacco, le autorità di sicurezza nazionali sono intervenute pubblicando avvisi e bollettini sui propri siti e anche sul sito Agov.ch, e pubblicando un’analisi tecnica molto approfondita [altre info sono su Abuse.ch]. Inoltre i siti che ospitavano il malware sono stati bloccati e disattivati. Ma è solo questione di tempo prima che i criminali ci riprovino. Sta a noi essere vigili e prudenti.

Se per caso siete stati coinvolti in questo attacco, l’UFCS vi raccomanda di eliminare immediatamente le e-mail che avete ricevuto e di fare una reinstallazione da zero del Mac se avete scaricato e installato il malware.

A tutto questo scenario di attacchi, contrattacchi, misure preventive e difensive conviene decisamente aggiungere anche un altro elemento fondamentale: l’antivirus. Il malware Poseidon viene riconosciuto da tutti i principali antivirus, per cui è opportuno installare sul proprio Mac un antivirus di una marca di buona reputazione. A differenza di Windows, macOS non ha un antivirus integrato vero e proprio ma ha solo una sorta di mini-antivirus che fa molto, ma non arriva al livello di protezione di un prodotto dedicato realizzato da aziende specializzate.

La parte più difficile dell’installazione di un antivirus su un Mac è… convincere l’utente che ne ha bisogno. Quel mito di invulnerabilità creato, sfruttato e poi silenziosamente ritirato più di dieci anni fa continua a restare radicato nelle abitudini delle persone. E a fare danni.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.July 16, 2024

Lettera aperta al direttore de La Stampa per l’articolo sulle presunte foto lunari false

A proposito dell’articolo de La Stampa del 12 luglio scorso pieno di falsità sulle missioni lunari a firma di Luigi Grassia (ne ho scritto qui), poco fa ho inviato questa mail al direttore (andrea.malaguti@lastampa.it) e a lettere@lastampa.it.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Oggetto: Richiesta di rettifica vostro articolo a firma Luigi Grassia

Buongiorno,

sono un giornalista specializzato in storia delle missioni spaziali. Le segnalo che l'articolo a firma Luigi Grassia intitolato “Polemica: sulla Luna siamo andati o no? Il film “Fly me to the Moon” rilancia i dubbi” contiene numerosi gravi errori fattuali e varie affermazioni offensive nei confronti di chi lavora nell’industria aerospaziale odierna, di cui l’Italia è protagonista.

Grassia dice che “alcune delle foto che la Nasa ha diffuso al tempo delle missioni Apollo sono state riconosciute come false dalla stessa Nasa, che ha dovuto ritirarle”. Non è vero.

Grassia afferma anche che “la Nasa diffuse a suo tempo, fra migliaia di altre, una doppia versione di una foto dell’Apollo 15 sulla Luna.” Anche questo non è vero.

Possiedo i cataloghi originali NASA delle foto di quella missione. Non c'è nessuna “doppia versione”.

Per cui le insinuazioni di Grassia sulla NASA e sulle sue presunte “ammissioni sporadiche di falso” sono un parto della fantasia o dell’incompetenza di qualcuno a cui Grassia ha prestato troppa fiducia.

Oltretutto tutte queste asserzioni di Grassia vengono fatte senza dare un riferimento documentale. Quando sarebbero state fatte queste “ammissioni”? Da chi? Ogni foto della NASA ha un numero di serie che la identifica: perché non indicare quale sarebbe il numero della foto “doppia”?

Trovo davvero spiacevole che si dia spazio, a cinquantacinque anni dall’impresa lunare, a tesi strampalate già smentite abbondantemente da tutti gli storici e dagli addetti ai lavori.

Trovo deprimente che dalle pagine de La Stampa si getti fango sulla comunità aerospaziale di oggi, asserendo che “purtroppo la tecnologia con cui mezzo secolo fa siamo andati sulla Luna è andata perduta e non si riesce a replicarla”. È falso.

La tecnologia spaziale degli anni sessanta non è “andata perduta”, ma è diligentemente archiviata e viene tuttora consultata da chi costruisce veicoli spaziali in tutto il mondo. Ed è falso che “non si riesce a replicarla”, che vuol dire dare degli incapaci agli ingegneri aerospaziali di oggi. Si riesce eccome, ma si vogliono evitare i rischi pazzeschi che furono accettati mezzo secolo fa, e ci sono molti meno soldi, per cui si procede con grande prudenza.

Proprio a Torino, presso Thales Alenia, si progettano e costruiscono i moduli della stazione orbitale lunare per il ritorno di equipaggi sulla Luna.

Che dalle pagine di un quotidiano torinese si offenda chi studia per anni e lavora sodo per ottenere un risultato che pone Torino e l’Italia all'avanguardia nel mondo è davvero sconfortante.

Chiedo che l’articolo venga rettificato, come previsto dalla deontologia dell'Ordine dei Giornalisti e dalla dignità di una testata storica.

Se le servono fonti tecniche e documentali, sono a sua disposizione. Sono stato consulente dell’Apollo Lunar Surface Journal della NASA, di SuperQuark per la puntata dedicata al primo allunaggio, ho scritto un libro dedicato allo sbufalamento delle tesi di complotto (“Luna? Sì, ci siamo andati!”), sono traduttore personale degli astronauti Apollo e sono stato alla NASA due volte a prendere un campione di roccia lunare da portare in Italia per mostre ed eventi pubblici. In altre parole, conosco abbastanza bene la materia sulla quale Grassia pubblica con preoccupante disinvoltura falsità offensive.

Cordiali saluti

Paolo Attivissimo

Giornalista

Lugano, Svizzera

July 14, 2024

Luigi Grassia su La Stampa tira fango sugli allunaggi e sull’industria aerospaziale, Italia compresa. Rispondo con i fatti

Mi avete segnalato in tanti l’articolo a firma di Luigi Grassia su La Stampa, intitolato Polemica: sulla Luna siamo andati o no? Il film “Fly me to the Moon” rilancia i dubbi.

Mi avete segnalato in tanti l’articolo a firma di Luigi Grassia su La Stampa, intitolato Polemica: sulla Luna siamo andati o no? Il film “Fly me to the Moon” rilancia i dubbi.https://www.lastampa.it/scienza/2024/...

Grassia lancia una serie di insinuazioni venendo meno a uno degli obblighi fondamentali di qualunque giornalista: documentare le proprie fonti.

Per esempio, afferma che “alcune delle foto che la Nasa ha diffuso al tempo delle missioni Apollo sono state riconosciute come false dalla stessa Nasa, che ha dovuto ritirarle”. In che occasione, quando e dove lo avrebbe riconosciuto? C’è un comunicato stampa, un documento, una dichiarazione di un portavoce? Boh. Non viene detto.

Grassia scrive che “la Nasa diffuse a suo tempo, fra migliaia di altre, una doppia versione di una foto dell’Apollo 15 sulla Luna.” Ma pagando la differenza, per l’amor del cielo, si potrebbe sapere quale sarebbe questa foto? Ogni foto degli allunaggi (ce ne sono circa ventimila) ha un numero di serie: è così difficile citarlo, così magari il lettore può andare a vedersi questa fantomatica “doppia versione”? Macché. Ci dobbiamo fidare ciecamente di quello che afferma Grassia.

L’unico indizio che l’autore dell’articolo ci concede è questa prolissa descrizione (che inficia qualunque scusa del tipo “eh ma il numero di serie della foto non ci stava nell’articolo per esigenze di spazio”):

“Nell’una e nell’altra si vede il comandante nella stessa posizione, vicino al modulo lunare e a una bandiera americana piantata al suolo. L’angolazione dell’inquadratura è la stessa e la posizione relativa dei tre soggetti astronauta-modulo-bandiera è identica. Per essere precisi, in una delle due il comandante Dave Scott ha le gambe appena un po’ più divaricate e nell’altra appena un po’ meno, quindi si tratta di due scatti differenti, ma presi in rapida successione esattamente dallo stesso punto. Infatti le due immagini del modulo lunare e della bandiera sono esattamente sovrapponibili. Eppure, sorpresa, il profilo della collina che fa da sfondo a queste due foto ufficiali è completamente diverso: in una copre tutto l’orizzonte e nell’altra circa la metà.”La “doppia versione” della foto di Apollo 15

Quali potrebbero essere queste foto misteriose? Ho fatto una ricerca nei miei archivi: ho i cataloghi originali completi delle missioni Apollo, distribuiti su carta dalla NASA all’epoca, che fanno testo più di qualunque fonte online. Secondo questi cataloghi ufficiali, le foto della missione Apollo 15 nelle quali si vede il comandante Scott accanto al modulo lunare e alla bandiera sono cinque in tutto.

Gli astronauti lunari di quella missione, Dave Scott e Jim Irwin (il terzo, Al Worden, rimase in orbita intorno alla Luna nel veicolo principale), scattarono sulla superficie lunare ben 1151 fotografie su pellicola 70mm, in bianco e nero o a colori, usando i caricatori (magazine) etichettati SS (b/n, 171 foto); MM (b/n, 115 foto); LL (b/n, 177 foto); NN (colore, 165 foto); KK (colore, 131 foto); TT (colore, 94); WW (b/n, 164); PP (b/n, 88); OO (b/n, 46).

Facendole passare pazientemente una per una (cosa che Grassia avrebbe potuto evitarmi di fare se solo avesse citato il numero delle foto in questione) risulta che le immagini corrispondenti alla descrizione (astronauta con bandiera e modulo lunare) sono la AS15-88-11863, 11864, 11865, 11866 (caricatore TT) e la AS15-92-12444, 12445, 12446, 12447, 12448, 12449, 12450, 12451 (caricatore OO).

Ma Grassia parla di una foto di Scott, il comandante, e la tuta del comandante è riconoscibile grazie alla banda rossa sul casco, per cui possiamo escludere le foto 11864, 11865, 11866, 12444, 12445, 12446, 12447 (che mostrano Irwin, senza banda rossa sul casco). Restano quindi cinque foto candidate: 11863, 12448, 12449, 12450, 12451.

Eccole qui: vedete per caso in qualcuna di queste foto quel “profilo della collina che fa da sfondo a queste due foto ufficiali” che sarebbe “completamente diverso: in una copre tutto l’orizzonte e nell’altra circa la metà”? O semplicemente Grassia ha scritto una minchiata?

11863.

11863.

12448.

12448.

12449.

12449.

12450.

12450.

12451.

12451.Prosegue Grassia: “La Nasa ha riconosciuto che questo è impossibile (e ci mancherebbe altro) pur avendolo fatto senza enfasi, non nell’ambito di un’autocritica generale”. Ma davvero? Dove lo avrebbe fatto? Quando? Si può avere uno straccio di fonte di questa asserita “autocritica”, o dobbiamo ancora una volta fidarci della parola di Grassia, che a quanto risulta non è particolarmente affidabile, vista la fandonia della “doppia versione” che ha appena regalato ai lettori (paganti) de La Stampa?

Le “ammissioni sporadiche”“Ma non si è trattato di un caso isolato” scrive poi Grassia. A suo dire “ci sono state alcune altre ammissioni sporadiche di falso. Ad esempio, riguardo a un’immagine in cui una serie di riflettori si specchia inopportunamente sulla visiera di un astronauta, oppure un’altra in cui un incongruo cono di luce, tipo faretto, piove dall’alto (partendo da una misteriosa chiazza bianca) a illuminare una presunta superficie lunare.”

Si va di male in peggio: se nel caso precedente Grassia aveva perlomeno indicato la missione alla quale si riferiva, qui non indica neanche questo dato. Per cui per sapere a quali foto si riferisce dovrei farmi passare seimilacinquecento immagini. Ma anche no. Sospetto di sapere a quali foto si riferisce il giornalista, ma mi piacerebbe sapere da lui quali sono di preciso.

E ancora una volta manca completamente qualunque indicazione di dove, come o quando sarebbero state fatte queste “ammissioni”.

L’“autenticazione” della NASAGrassia insiste: “La Nasa per ragioni sue ha autenticato alcune di queste foto, per sua ammissione successiva false, provenienti da studi fotografici allestiti sulla Terra, salvo fare marcia indietro alcuni anni dopo.”

Quali avrebbe autenticato? Dove? E dove sarebbe stata pubblicata questa “ammissione successiva”? In che anno, in che modo, da parte di chi sarebbe avvenuta questa ipotetica “marcia indietro”?

La NASA “confusa”“Tra le foto fasulle scattate in questi studi (o ritoccate) e quelle vere fatte sulla Luna era difficile o impossibile scegliere: apparivano indistinguibili, quanto a verosimiglianza, agli occhi della stessa Nasa, che infatti si è confusa.”

Anche qui, nessuna indicazione di dove si sarebbe “confusa”. E affermare che le foto “fasulle” (che non abbiamo ancora capito quali siano) sarebbero “indistinguibili” è una fesseria tecnica assoluta.

Primo, le condizioni di illuminazione della superficie lunare sono estremamente particolari e difficilissime da replicare sulla Terra: assenza totale di offuscamento atmosferico, per cui tutto è nitidissimo fino all’orizzonte; una singola fonte primaria di luce (il Sole), in un cielo che per il resto è nero (a parte il bagliore della Terra e quello trascurabile delle stelle). Per cui distinguere una foto fatta sulla superficie lunare reale da una foto fatta in studio è piuttosto facile per una persona competente.

Secondo, sappiamo benissimo quali sono le foto reali. Le pellicole originali sono ancora conservate e consultabili. Subito dopo le missioni, furono fatte copie per contatto dei rullini integrali (si trovano in vendita a prezzi da collezionisti). Da anni i rullini integrali sono stati scansionati e messi online. Basta guardarli per sapere se una foto è autentica oppure no.

Ma si badi bene, dice Grassia, che le sue asserzioni “sono punti fermi, non illazioni.” No, signor Grassia, sono minchiate. Mi scusi la schiettezza, ma non c’è altro termine che le definisca adeguatamente. Lei dice che la NASA si è “confusa”, ma a me viene il dubbio che la confusione stia altrove, non a Houston.

La tuta troppo luminosa e i riflessi nella visiera, che noiaLe sciocchezze complottiste presentate da Grassia proseguono con due classici intramontabili:

il presunto mistero di come mai la tuta di un astronauta (Aldrin, Apollo 11) sarebbe troppo illuminata e sarebbe stata “ritoccata per schiarire l’immagine dell’uomo e farla risaltare in modo che il tutto non risultasse buio” (falso, la tuta era altamente riflettente ed era illuminata dalla tuta altrettanto riflettente del fotografo, Neil Armstrong, che infatti rischiara tutto il lato in ombra del modulo lunare, come ho spiegato nel mio libro gratuito online Luna? Sì, ci siamo andati! ); e l’altrettanto presunto mistero del punto di inquadratura asseritamente troppo elevato in una foto della missione Apollo 12 che mostra gli astronauti riflessi nelle rispettive visiere riflettenti: chi se la sente di spiegare a Grassia come funziona uno specchio curvo?Scusate se non mi dilungo a spiegare di nuovo tutti questi “misteri”; l’ho già fatto troppe volte e mi fa davvero tristezza vedere così tanta ignoranza dei concetti di base della fisica e di come funziona il mondo che ci circonda. Di questo passo, dovrei mettermi a spiegare che la Terra non è piatta e che le mucche lontane sembrano piccole perché sono lontane, non perché sono mucche nane (Father Ted).

La minchiata finale è un insulto a tutta l’industria aerospaziale, anche italianaVa be', magari pensate che io me la prenda troppo. Chissenefrega se sulla Luna ci siamo andati o no 55 anni fa, ci sono problemi più attuali e importanti, direte voi. La gente sulla quale i complottisti e i disinformati come Grassia tirano disinvoltamente fango, dall’alto della loro incompetenza arrogante, è quasi tutta morta. Dei dodici uomini che hanno camminato sulla Luna ne restano in vita solo quattro (Scott, Duke, Schmitt, Aldrin). Tanti dei protagonisti di quell’epoca ci hanno lasciato. Per cui non avete tutti i torti.

Ma quello che mi rode è soprattutto lo schiaffo, l’insulto a tutti coloro che oggi lavorano nell’industria aerospaziale, comprese le tante aziende italiane, come Thales Alenia, che stanno lavorando adesso alla costruzione di una stazione orbitale lunare e a veicoli per tornare sulla Luna con equipaggi. Gente che secondo Grassia è invece inetta e incapace, a giudicare da questa sua frase: “purtroppo la tecnologia con cui mezzo secolo fa siamo andati sulla Luna è andata perduta e non si riesce a replicarla”.

No, caro collega. Prima di tutto, la tecnologia spaziale degli anni sessanta non è “andata perduta”, ma è diligentemente archiviata e viene tuttora consultata da chi costruisce veicoli spaziali in tutto il mondo. Ed è falso che “non si riesce a replicarla”, che vuol dire dare dei coglioni incapaci agli ingegneri aerospaziali di oggi. Si riesce eccome, ma si vogliono evitare i rischi pazzeschi che furono accettati mezzo secolo fa, e ci sono molti meno soldi, per cui si procede con grande prudenza. La capsula Orion che riporterà gli equipaggi umani verso la Luna ha già volato. Il progetto Artemis procede; solennemente, ma procede. Elon Musk lancia razzi supergiganti destinati alla Luna. Ma mi sa che Grassia non se n’è accorto, preso com’era a guardare i profili delle colline.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.Paolo Attivissimo's Blog

- Paolo Attivissimo's profile

- 5 followers